Kuzey Kore bağlantılı Lazarus Group tarafından başlatılan kötü niyetli bir kampanya, Şubat ve Temmuz 2022 arasında Amerika Birleşik Devletleri, Kanada ve Japonya’da bulunanlar da dahil olmak üzere dünyanın dört bir yanındaki enerji sağlayıcılarını hedef aldı.

Cisco Talos, “Kampanya, uzun vadeli erişim sağlamak ve ardından düşmanın ulus devletinin ilgisini çeken verileri sızdırmak için dünyanın dört bir yanındaki kuruluşlara sızmayı amaçlıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

Broadcom’un sahibi olduğu Symantec ve AhnLab’ın bu Nisan ve Mayıs ayı başlarındaki raporları sayesinde casusluk saldırılarının bazı unsurları şimdiden kamu malı haline geldi. Symantec operasyonu, Andariel, Guardian of Peace, OperationTroy ve Silent Chollima olarak bilinen bir Lazarus alt grubu olan Stonefly olarak adlandırılan bir gruba bağladı.

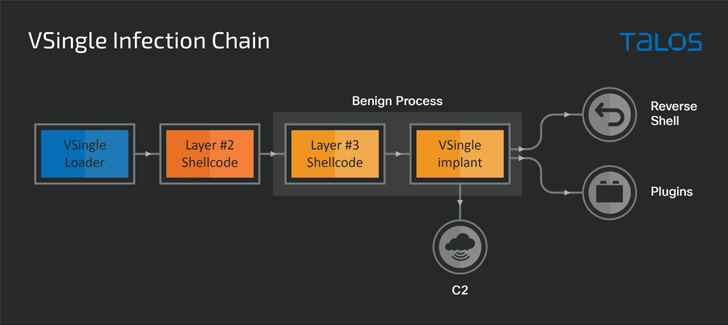

Bu saldırılar daha önce Preft (diğer adıyla Dtrack) ve NukeSped (diğer adıyla Manuscrypt) implantlarının kullanılmasına yol açsa da, en son saldırı dalgası diğer iki kötü amaçlı yazılımın kullanılmasıyla dikkat çekiyor: VStekuzak bir ağdan rastgele kod yürüten bir HTTP botu ve adı verilen bir Golang arka kapısı YamaBot.

Kampanyada ayrıca, tespit edilmekten kaçınma ve virüslü sistemlerde ek yükler başlatma yetenekleriyle birlikte gelen MagicRAT adlı yeni bir uzaktan erişim truva atı da kullanılıyor.

Araştırmacılar Jung soo An, Asheer Malhotra ve Vitor Ventura, “Her iki saldırıda da aynı taktikler uygulanmış olsa da, ortaya çıkan kötü amaçlı yazılım implantları birbirinden farklıydı ve bu da Lazarus’un emrinde çok çeşitli implantlar bulunduğunu gösteriyor” dedi. .

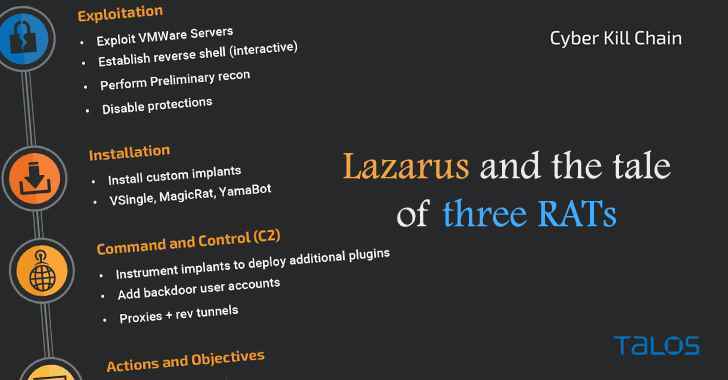

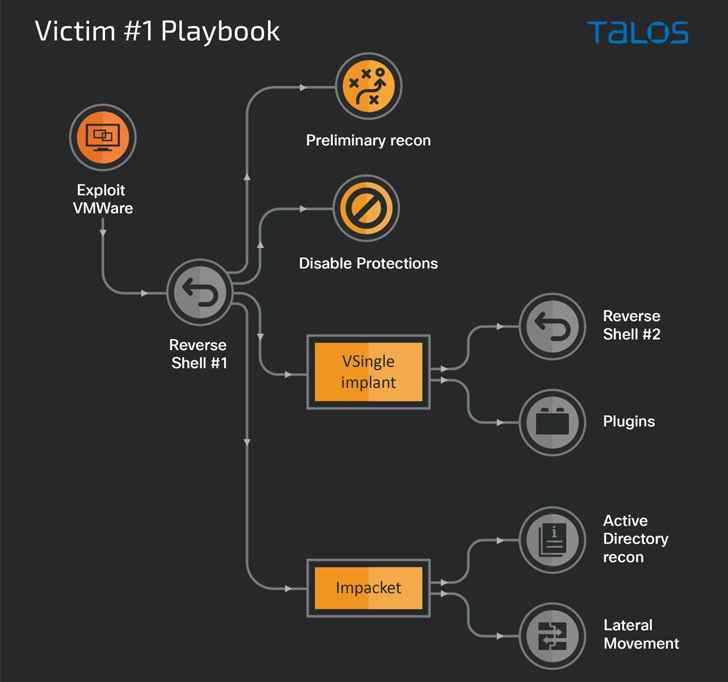

Kurumsal ağlara ilk erişim, VMware ürünlerindeki (örneğin, Log4Shell) güvenlik açıklarından yararlanılması yoluyla kolaylaştırılır ve nihai hedef, Kuzey Kore hükümetinin hedeflerini destekleyen faaliyetleri gerçekleştirmek için kalıcı erişim sağlamadır.

VSingle’ın tek bir saldırı zincirinde kullanılmasının, tehdit aktörünün keşif, sızma ve manuel arka kapı açma gibi çeşitli faaliyetleri gerçekleştirmesini sağladığı ve operatörlere kurban ortamı hakkında sağlam bir anlayış kazandırdığı söyleniyor.

Ismarlama kötü amaçlı yazılım kullanımının yanı sıra grubun benimsediği diğer taktikler arasında Mimikatz ve Procdump gibi araçlar aracılığıyla kimlik bilgilerinin toplanması, antivirüs bileşenlerinin devre dışı bırakılması ve Active Directory hizmetlerinin keşfi ve hatta uç noktada arka kapıları etkinleştirdikten sonra izlerini temizlemek için adımlar atılması yer alıyor.