EvilProxy adlı yeni bir hizmet olarak kimlik avı (PhaaS) araç takımı, tehdit aktörlerinin çevrimiçi hizmetlere karşı kullanılan iki faktörlü kimlik doğrulama (2FA) korumalarını atlaması için bir araç olarak suçlu yeraltında tanıtılıyor.

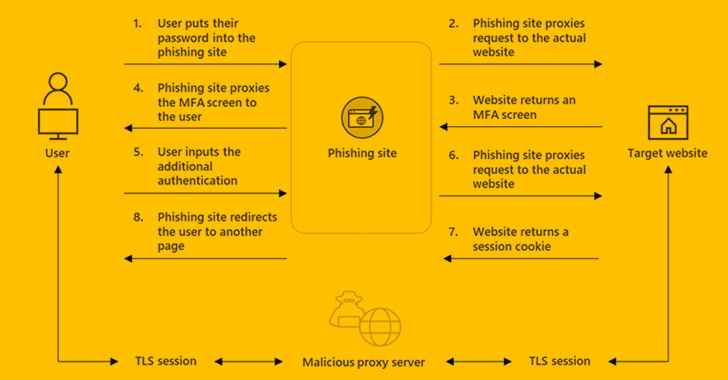

Resecurity araştırmacıları, “EvilProxy aktörleri, 2FA kimlik doğrulamasını atlamak için ters proxy ve çerez yerleştirme yöntemlerini kullanıyor – kurbanın oturumunu proxy yapıyor” söz konusu Pazartesi yazısında.

Platform, diğerleri arasında Apple iCloud, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, NPM, PyPI, RubyGems, Twitter, Yahoo ve Yandex ile ilişkili kullanıcı hesaplarını tehlikeye atmak için tasarlanmış klonlanmış sayfalardan başka bir şey olmayan kimlik avı bağlantıları oluşturur. .

EvilProxy, kullanıcıların, giriş sayfalarına girilen kimlik bilgilerini ve 2FA şifrelerini gizlice toplayan, hedef web sitesi için bir aracı görevi gören kötü niyetli bir proxy sunucusuyla etkileşime girdiği ortadaki düşman (AiTM) saldırılarına benzer.

10, 20 veya 31 günlük bir süre için hizmet başına abonelik esasına göre sunulur, kit ayda 400 ABD Doları karşılığında sunulur ve ödeme Telegram’daki bir operatörle manuel olarak ayarlandıktan sonra TOR anonimlik ağı üzerinden erişilir. Buna karşılık Google hesaplarına yönelik saldırılar ayda 600 dolara kadar çıkıyor.

Resecurity, “Etkinleştirmeden sonra, operatörden bir Docker kapsayıcısını ve bir dizi komut dosyasını daha fazla dağıtmak için SSH kimlik bilgileri sağlaması istenecek.” frappo bu, bu yılın başlarında ortaya çıktı.

EvilProxy’nin potansiyel müşterilere satışı, aktörler tarafından incelemeye tabi olsa da, hizmetin sosyal mühendislik saldırılarını gerçekleştirmek için “maliyet etkin ve ölçeklenebilir bir çözüm” sunduğunu söylemeye gerek yok.

Bu gelişme ayrıca, saldırganların kullanıcıları hedef alan karmaşık kimlik avı kampanyalarını mevcut güvenlik önlemlerini yenebilecek şekilde düzenlemek için saldırı cephaneliklerini yükselttiklerinin bir göstergesidir.

Endişelere ek olarak, GitHub, NPM, PyPI ve RubyGems gibi halka açık kod ve paket depolarının hedeflenmesi, operatörlerin bu tür operasyonlar yoluyla tedarik zinciri saldırılarını da kolaylaştırmayı hedeflediklerini gösteriyor.

Hesaplara yetkisiz erişim elde etmek ve güvenilir geliştiriciler tarafından yaygın olarak kullanılan projelere kötü amaçlı kod enjekte etmek, tehdit aktörleri için bir altın madeni olabilir ve kampanyaların etkisini önemli ölçüde genişletebilir.

Araştırmacılar, “Aktörlerin, yazılım geliştiricilerini ve BT mühendislerini, ‘aşağı akış’ hedeflerini hacklemek için nihai hedefle depolarına erişim elde etmek için hedeflemeleri büyük olasılıkla” dedi.