Gerçek dünyadaki bulut saldırıları hikayelerimizin 1. Kısmında, iki yaygın bulut saldırısının gerçek dünyadaki örneklerini inceledik. Hizmet olarak yazılım (SaaS) pazarından başlayarak, bulut saldırıları için potansiyel erişim vektörlerinin genişliği ve bir şirketin AWS ortamı da dahil olmak üzere diğer bulut kaynaklarına yanal hareketi nasıl sağlayabileceğini. İkinci bulut saldırısı, saldırganların karları için kripto madencileri enjekte etmek için bulut altyapısını nasıl ele geçirdiğini gösterdi.

Şahit olduğumuz gibi, daha fazla saldırı buluta taşındı, bu yüzden fidye yazılımı saldırılarının da gerçekleşmesi sadece bir zaman meselesiydi. Saldırganların kâr elde etmek için fidye yazılımlarından yararlandığı iki senaryoya ve benzersiz bulut özelliklerinin kurbanların fidye ödemekten kaçınmasına nasıl yardımcı olduğuna bakalım.

MongoDB Fidye Yazılım Talebi Azaltıldı

İlk vaka (ya da daha doğrusu, bu saldırı birçok kez ortaya çıktığı için vakalar) kötü şöhretlidir. MongoDB fidye yazılımı, yıllardır devam ediyor. Saldırının kendisi basittir; saldırganlar, internete maruz kalan MongoDB çalıştıran ana bilgisayarlar için interneti (ve şimdi ortak bulut satıcısı adres alanlarını) taramak için bir komut dosyası kullanır. Saldırganlar daha sonra boş yönetici şifresiyle MongoDB’ye bağlanmaya çalışırlar. Başarılı olursa, saldırı veritabanını siler ve yerine bir çift fidye yazılımı Not: ödeme yapın ve verileriniz iade edilecektir; ödeme yapmayın ve verileriniz sızdırılacaktır.

Gasp planının ikinci bölümünü ele almak için müdahale gerekliydi: veri sızıntısı. Neyse ki, şirketin veri yedekleri vardı, bu nedenle kurtarma kolaydı, ancak veritabanı önemli miktarda kişisel olarak tanımlanabilir bilgi (PII) içeriyordu ve sızdırılırsa şirket için büyük bir kriz olurdu. Bu onları ya yüklü bir fidye ödemeye ya da basınla uğraşmaya zorladı. MongoDB varsayılan günlüğü, ne yazık ki, tüm olası veri toplama komutları türleri varsayılan olarak günlüğe kaydedilmediğinden, erişilen verilerle ilgili kesin bir yanıt sağlayamaz.

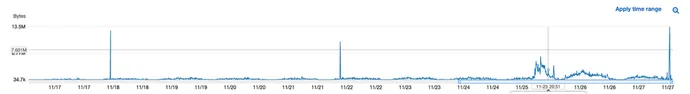

Bulut altyapısının bir avantaj haline geldiği yer burasıdır. MongoDB her komutu günlüğe kaydetmeyebilirken, AWS, ağ maliyetleri için ücret aldığından sunuculara giren ve çıkan trafiği günlüğe kaydeder. Saldırıya uğrayan sunucudan çıkan ağ trafiğini, saldırganların güvenliği ihlal edilmiş MongoDB sunucusuna bağlandığı zamanlarla ilişkilendirmek, verilerin saldırganlar tarafından indirilemeyeceğine dair kanıt sağladı.

Bu, şirketin fidye ödemekten kaçınmasına izin verdi ve tehdidi görmezden gel. Beklendiği gibi, saldırganlardan başka bir şey duyulmadı.

Bir Bulut Ortamında Fidye Yazılımını Azaltma

Başka bir şirket, üzerinde çalışan ana sunucularına bir saldırı yaşadı AWS EC2, şirket içi sunucularda görülenlerden farklı olarak bir fidye yazılımı Truva Atı tarafından vuruldu. Bu günlerde sık sık olduğu gibi, bu başka bir çifte gasp fidye yazılımı saldırısı ve şirketin her iki sorunla da başa çıkmak için yardıma ihtiyacı vardı.

Neyse ki, şirketin bulut mimarisi ve hazırlığı nedeniyle, ortamın 14 gün öncesine giden AWS anlık görüntüleri vardı. Saldırganlar anlık görüntülerden habersizdi ve saldırılarında onları devre dışı bırakmamıştı. Bu, şirketin veri şifrelemeden hemen önceki güne dönmesini ve saldırının ilk bölümünü minimum çabayla çözmesini sağladı. Bu durumda hala üstesinden gelinmesi gereken iki zorluk kaldı: olası veri sızıntısı ve saldırganların ortamdan silinmesi.

Bu zorlukların üstesinden gelmek için, ortamlarının hibrit yapısı nedeniyle oldukça karmaşık olduğu ortaya çıkan ihlalin tam bir araştırması yapıldı. Saldırganlar, bir BT çalışanı tarafından kullanılan sınırlı erişime sahip tek bir hesabın güvenliğini ihlal etti. Daha sonra, bu kişinin yönetici olduğu eski bir şirket içi sunucu belirlediler ve onu Okta hizmet hesabını devralmak için kullandılar ve ayrıcalık yükseltmeye izin verdiler. Son olarak, hizmet dışı bırakılmış bir VPN hizmeti kullanarak bulut ortamına geçmeyi başardılar. Yükseltilmiş ayrıcalıkları kullanarak EC2 sunucularını devraldılar ve kötü amaçlı yazılımı yüklediler.

Soruşturma iki önemli bulgu ortaya çıkardı. Birincisi saldırı zaman çizelgesiydi. Tüm ana bilgisayarların güvenliğinin, en erken anlık görüntüler alınmadan önce gerçekleştiğini ve kurtarılan sunucuların güvenliğinin ihlal edildiğini ve kullanılamayacağını gösterdi. Yeni sunucular kuruldu, veriler onlara aktarıldı ve etkilenen orijinal sunucular temizlendi.

İkinci bulgu daha da şaşırtıcıydı. Kötü amaçlı yazılım analizi, saldırganların rclone.exe dosyaları uzak bir konuma kopyalamak için. Bağlantı kimlik bilgileri kötü amaçlı yazılımda sabit kodlanmıştı, böylece şirket aynı konuma bağlanabiliyor, dosyalarını tanımlayabiliyor ve kaldırabiliyor, saldırganların dosyalara erişimini ortadan kaldırıyor ve saldırının gasp yönünü ortadan kaldırıyor.

Bulut İhlalleri Kalıcıdır

Bu gerçek hayat senaryolarının ortaya koyduğu gibi, saldırganlar buluta sızıyor ve bulut ihlalleri artıyor. Kuruluşların bulut olaylarına hazırlanma zamanı. Siber suçlular saldırılarda bulut yeteneklerinden yararlanıyor ve siz de bunları kuruluşunuzu korumak ve bir krizin manşetlere çıkmasını önlemek için kullanmalısınız.