Mart ve Haziran 2022 arasında birbirinden farklı ancak birbiriyle ilişkili üç kampanyanın, ModernLoader, RedLine Stealer ve kripto para madencileri de dahil olmak üzere çeşitli kötü amaçlı yazılımları güvenliği ihlal edilmiş sistemlere aktardığı tespit edildi.

Cisco Talos araştırmacısı Vanja, “Aktörler, hedeflenen bir ağa yayılmak için PowerShell, .NET derlemeleri ve HTA ve VBS dosyalarını kullanıyor ve sonunda SystemBC truva atı ve DCRat gibi diğer kötü amaçlı yazılım parçalarını operasyonlarının çeşitli aşamalarını etkinleştirmek için bırakıyor.” Svajcer şunları söyledi: bildiri Hacker News ile paylaşıldı.

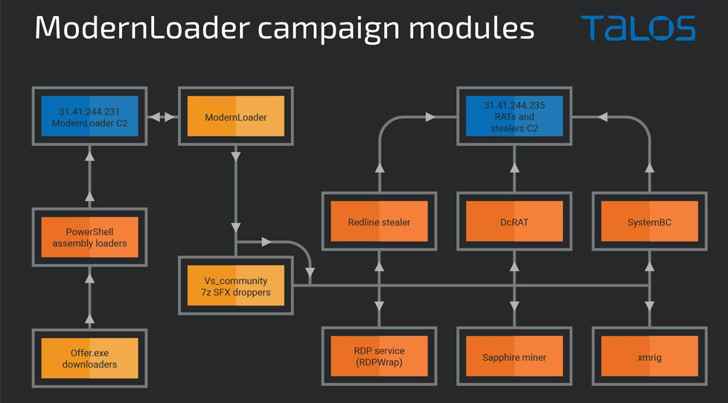

Söz konusu kötü niyetli implant, ModernYükleyicisaldırganlara kurbanın makinesi üzerinde uzaktan kontrol sağlamak için tasarlanmıştır; bu, düşmanların ek kötü amaçlı yazılım dağıtmasına, hassas bilgileri çalmasına ve hatta bilgisayarı bir botnet’e hapsetmesine olanak tanır.

Cisco Talos, enfeksiyonları önceden belgesi olmayan ancak Rusça konuşan bir tehdit aktörüne bağladı ve kullanıma hazır araçların kullanımına atıfta bulundu. Potansiyel hedefler arasında Bulgaristan, Polonya, Macaristan ve Rusya’daki Doğu Avrupalı kullanıcılar yer aldı.

Siber güvenlik firması tarafından keşfedilen bulaşma zincirleri, sahte Amazon hediye kartları gibi görünen dosyalar aracılığıyla kötü amaçlı yazılımı dağıtmak için WordPress ve CPanel gibi savunmasız web uygulamalarını tehlikeye atma girişimlerini içeriyor.

İlk aşama yükü, komuta ve kontrol (C2) sunucusunda barındırılan bir PowerShell komut dosyasını çalıştıran bir HTML Uygulaması (HTA) dosyasıdır. süreç içi oyuk.

Basit bir .NET uzaktan erişim truva atı olarak tanımlanan ModernLoader (aka Avatar botu), sistem bilgilerini toplama, rastgele komutları yürütme veya C2 sunucusundan bir dosya indirip çalıştırma özellikleriyle donatılmıştır, bu da rakibin modülleri gerçek zamanlı olarak değiştirmesine olanak tanır. zaman.

Cisco’nun soruşturması ayrıca Mart 2022’de ModerLoader’ı birincil kötü amaçlı yazılım C2 iletişimi olarak kullanan ve XMRig, RedLine Stealer, SystemBC, DCRat ve Discord token hırsızı gibi ek kötü amaçlı yazılımlar sunan benzer çalışma tarzına sahip iki önceki kampanyayı da ortaya çıkardı.

Svajcer, “Bu kampanyalar, farklı teknolojilerle deney yapan bir aktörü tasvir ediyor.” Dedi. “Hazır araçların kullanımı, oyuncunun başarılı bir kötü amaçlı yazılım kampanyası için gereken TTP’leri anladığını ancak teknik becerilerinin kendi araçlarını tam olarak geliştirecek kadar gelişmediğini gösteriyor.”