SolarWinds tedarik zinciri saldırısının arkasındaki tehdit aktörü, güvenliği ihlal edilmiş ortamlara kalıcı erişimi sürdürmek için kullanılabilecek başka bir “yüksek oranda hedeflenmiş” istismar sonrası kötü amaçlı yazılımla bağlantılıdır.

dublajlı SihirliWeb Microsoft’un tehdit istihbarat ekipleri tarafından yapılan geliştirme, Nobelium’un amaca yönelik yetenekleri geliştirme ve sürdürme konusundaki kararlılığını yineliyor.

Nobelium, teknoloji devinin Aralık 2020’de SolarWinds’i hedef alan ve yaygın olarak APT29, Cozy Bear veya The Dukes olarak bilinen Rus ulus-devlet hack grubuyla örtüşen sofistike saldırı ile gün ışığına çıkan bir dizi faaliyet için takma adı.

Microsoft, “Nobelium, ABD, Avrupa ve Orta Asya’daki devlet kurumlarını, sivil toplum kuruluşlarını (STK’lar), hükümetler arası kuruluşları (IGO’lar) ve düşünce kuruluşlarını paralel olarak hedefleyen çok sayıda kampanya yürüterek son derece aktif olmaya devam ediyor.” söz konusu.

FoggyWeb adlı başka bir araçla benzerlikler paylaşan MagicWeb’in, yalnızca bir ortama yüksek düzeyde ayrıcalıklı erişim elde edildikten ve bir AD FS sunucusuna yanal olarak taşındıktan sonra, erişimi sürdürmek ve tahliyeyi önlemek için dağıtıldığı değerlendirildi.

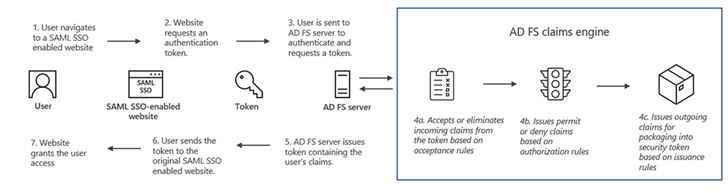

FoggyWeb, ek yükler sağlamak ve Active Directory Federasyon Hizmetlerinden hassas bilgileri çalmak için özel yeteneklerle birlikte gelirken (AD FS) sunucularında, MagicWeb, bir kimlik doğrulama atlama yoluyla bir AD FS sistemine gizli erişimi kolaylaştıran sahte bir DLL’dir (“Microsoft.IdentityServer.Diagnostics.dll”nin arka kapılı bir sürümüdür).

Microsoft, “Nobelium’un MagicWeb’i dağıtma yeteneği, AD FS sunucularına yönetici erişimi olan yüksek ayrıcalıklı kimlik bilgilerine erişime sahip olmasına bağlıydı, bu da onlara erişim sağladıkları sistemlerde istedikleri kötü amaçlı etkinlikleri gerçekleştirme yeteneği veriyor” dedi.

Bulgular, dış politika bilgilerine erişme amacıyla NATO’ya bağlı kuruluşları hedefleyen APT29 liderliğindeki bir kampanyanın açıklanmasının hemen ardından geldi.

Spesifik olarak, bu, adı verilen bir kurumsal günlük kaydı özelliğinin devre dışı bırakılmasını gerektirir. Amaç Denetimi (önceden Gelişmiş Denetim) Microsoft 365 hesaplarından e-postaları toplamak için.”APT29, olağanüstü operasyonel güvenlik ve kaçınma taktiklerini göstermeye devam ediyor,” Mandiant söz konusu.

Aktör tarafından son operasyonlarda kullanılan bir diğer yeni taktik, hareketsiz bir hesapla ilişkili kimlik bilgilerini elde etmek ve çok faktörlü kimlik doğrulama için kaydetmek için bir parola tahmin saldırısının kullanılması ve kuruluşun VPN altyapısına erişmesine izin vermesidir.

APT29, yetenekli olduğu kadar üretken bir tehdit grubu olmaya devam ediyor. Geçen ay, Palo Alto Networks Unit 42, kötü amaçlı yazılım dağıtımı ve diğer ödün verme sonrası eylemler için Dropbox ve Google Drive bulut depolama hizmetlerinden yararlanan bir kimlik avı kampanyasını işaretledi.