Şüpheli bir İran tehdidi faaliyet kümesi, 2020’nin sonlarında başlayan casusluk odaklı bir kampanyanın parçası olarak İsrail denizcilik, hükümet, enerji ve sağlık kuruluşlarına yönelik saldırılarla ilişkilendirildi.

Siber güvenlik firması Mandiant, grubu kategorize edilmemiş takma adıyla takip ediyor UNC3890İran’ın çıkarlarıyla uyumlu operasyonlar yürüttüğüne inanılıyor.

Şirketin İsrail Araştırma Ekibi, “Toplanan veriler, hack ve sızdırmadan, son yıllarda denizcilik endüstrisini rahatsız eden kinetik savaş saldırılarını mümkün kılmaya kadar çeşitli faaliyetleri desteklemek için kullanılabilir.” kayıt edilmiş.

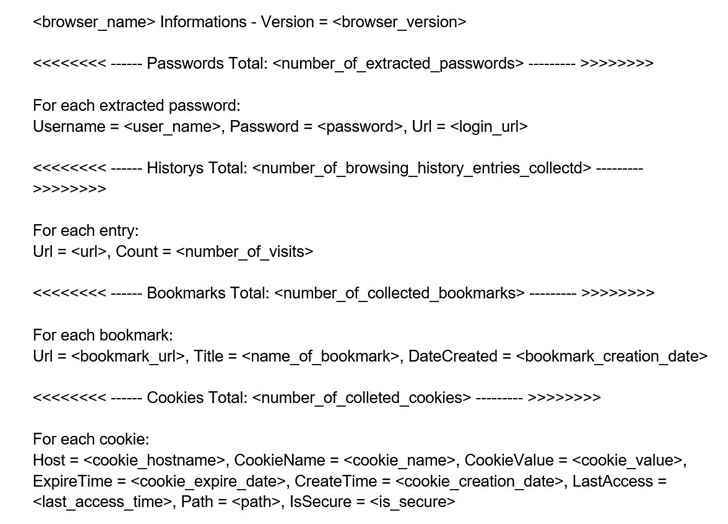

Grup tarafından gerçekleştirilen izinsiz girişler, iki özel kötü amaçlı yazılım parçasının yayılmasına yol açar: SUGARUSH adlı “küçük ama etkili” bir arka kapı ve parola bilgilerini Gmail, ProtonMail, Yahoo ve Yandex ile ilişkili bir e-posta adresine sızdıran SUGARDUMP adlı bir tarayıcı kimlik bilgisi hırsızı. .

Ayrıca, Office 365, LinkedIn ve Facebook gibi hedeflerle iletişim kurmak için tasarlanmış meşru platformları taklit eden sahte oturum açma sayfalarını barındıran bir komuta ve kontrol (C2) sunucuları ağı ve bunun yanı sıra sahip olduğuna inanılan bir sulama deliği de kullanılıyor. nakliye sektörünü öne çıkardı.

Mandiant, kötü amaçlı yazılımın giriş yapan kullanıcıyla ilgili ön verileri saldırgan tarafından kontrol edilen bir alana ekleyerek, Kasım 2021 itibariyle meşru bir İsrail nakliye şirketinin giriş sayfasında barındırıldığını belirtti.

İlk erişim için kesin metodoloji bilinmemekle birlikte, bir veri analitiği firması LexisNexis’te bir yazılım geliştirici pozisyonu için sulama delikleri, meşru hizmetler gibi görünerek kimlik bilgisi toplama ve sahte iş tekliflerinin bir karışımını içerdiğinden şüpheleniliyor.

Araştırmacılar, “UNC3890’ın kurbanları hedeflemeye yönelik en son çabalarından biri, SUGARDUMP’u teslim etmek için bir yem olarak kullanılan, AI tabanlı robotik bebekler için bir video reklamının kullanımını içeriyor” dedi.

İkinci ısmarlama kötü amaçlı yazılım olan SUGARUSH, saldırgan tarafından verilen rastgele CMD komutlarını yürütmek için yerleşik bir C2 sunucusuyla bağlantı kurarak çalışır ve saldırgana ilk erişim elde ettikten sonra kurbanın ortamı üzerinde tam kontrol sağlar.

UNC3890 tarafından kullanılan diğer araçlar arasında Metasploit penetrasyon testi yazılımı ve bir PowerShell sürüm düşürme saldırısı yürütmek ve belleğe kabuk kodu enjekte etmek için halka açık bir yardımcı program olan Unicorn yer alır.

Grubun İran’la bağlantıları, SUGARDUMP’un en yeni sürümünde Farsça dil eserlerinin kullanılmasından, diğer İranlı tehdit aktör kümeleriyle örtüşen İsrail varlıklarının tutarlı bir şekilde hedeflenmesinden ve NorthStar C2 Çerçevesinin kullanımından kaynaklanmaktadır.