Microsoft e-posta hizmetlerinin kurumsal kullanıcılarını hedefleyen büyük ölçekli bir ortadaki düşman (AiTM) kimlik avı kampanyasının arkasındaki tehdit aktörleri de gözlerini Google Workspace kullanıcılarına dikti.

“Bu kampanya, özel olarak, çeşitli kuruluşların genel müdürlerini ve diğer üst düzey üyelerini hedef aldı. [Google Workspace],” Zscaler araştırmacıları Sudeep Singh ve Jagadeeswar Ramanukolanu detaylı Bu ay yayınlanan bir raporda.

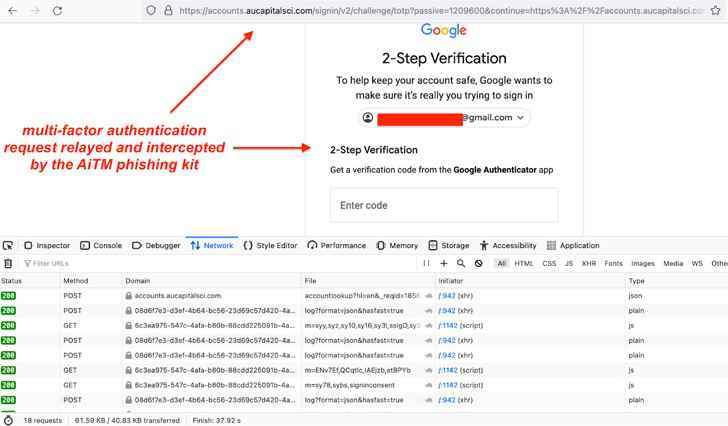

AitM kimlik avı saldırılarının, kullanıcılarının Microsoft kimlik bilgilerini sifonlamak ve hatta çok faktörlü kimlik doğrulamasını atlamak için tasarlanmış bir sosyal mühendislik kampanyasına benzer bir çalışma biçimini takiben Temmuz 2022’nin ortalarında başladığı söyleniyor.

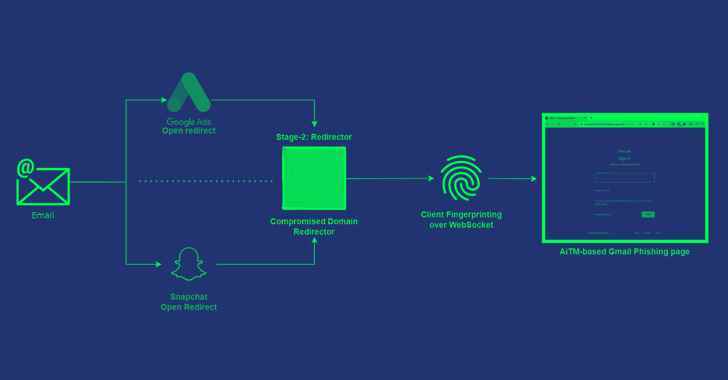

Düşük hacimli Gmail AiTM kimlik avı kampanyası, aynı zamanda, tehdit aktörü tarafından daha fazla kimlik avı saldırılarını gerçekleştirmek için üst düzey yöneticilerin güvenliği ihlal edilmiş e-postalarının kullanılmasını gerektirir ve saldırılar, kurbanları açılış sayfasına götürmek için bir ara URL yeniden yönlendiricisi olarak güvenliği ihlal edilmiş birkaç etki alanını da kullanır.

Saldırı zincirleri, alıcının kimlik avı sayfası URL’sini yüklemek için Google Ads ve Snapchat’in yönlendirme sayfalarını açmasını gerektiren “erişiminizi genişletmek” için gömülü bir kötü amaçlı bağlantı içeren potansiyel hedeflere parola süre sonu e-postaları göndermeyi içerir.

Açık yönlendirme kötüye kullanımının yanı sıra, saldırıların ikinci bir türü, sonraki aşama yeniden yönlendiricinin Base64 ile kodlanmış bir sürümünü ve URL’de kurbanın e-posta adresini barındıran virüslü sitelere dayanır. Bu ara yeniden yönlendirici, bir Gmail kimlik avı sayfasına işaret eden bir JavaScript kodudur.

Zscaler tarafından vurgulanan bir örnekte, 11 Temmuz 2022’deki Microsoft AiTM kimlik avı saldırısında kullanılan yeniden yönlendirici sayfası, kullanıcıyı bir Gmail AiTM kimlik avı sayfasına götürecek ve iki kampanyayı aynı tehdit aktörüne bağlayacak şekilde güncellendi.

Araştırmacılar, “Ayrıca bir altyapı çakışması vardı ve hatta tehdit aktörünün aynı altyapıyı kullanarak Microsoft AiTM kimlik avından Gmail kimlik avına geçtiği birkaç vaka tespit ettik” dedi.

Bulgular, çok faktörlü kimlik doğrulama önlemlerinin tek başına gelişmiş kimlik avı saldırılarına karşı koruma sağlayamayacağının bir göstergesidir; bu, kullanıcıların kimlik bilgilerini girmeden önce URL’leri incelemesini ve güvenilmeyen veya bilinmeyen kaynaklardan gönderilen e-postalardaki ekleri açmaktan veya bağlantıları tıklamaktan kaçınmasını gerektirir.