adlı bir .NET tabanlı kaçamak şifreleyici koyu tortilla Tehdit aktörleri tarafından çok çeşitli kötü amaçlı kötü amaçlı yazılımların yanı sıra Cobalt Strike ve Metasploit gibi hedeflenen yükleri dağıtmak için kullanılmıştır. 2015’ten beri.

Siber güvenlik firması Secureworks, “Ayrıca, ek kötü amaçlı yükler, zararsız sahte belgeler ve yürütülebilir dosyalar gibi ‘eklenti paketleri’ de sunabilir.” söz konusu Çarşamba raporunda. “Tespit, analiz ve yok etmeyi zorlaştırabilen sağlam anti-analiz ve kurcalamaya karşı kontrollere sahiptir.”

Kriptörün sunduğu kötü amaçlı yazılımlar arasında, Agent Tesla, AsyncRat, NanoCore ve RedLine Stealer gibi bilgi yönlendiricileri ve uzaktan erişim truva atları (RAT’lar) bulunur. Araştırmacılar, “DarkTortilla, benzer kötü amaçlı yazılımların sahip olmadığı çok yönlülüğe sahip” dedi.

kriptolar yazılım araçları güvenlik çözümleri tarafından algılamayı atlamak için şifreleme, şaşırtma ve kötü amaçlı yazılımların kod manipülasyonunun bir kombinasyonunu kullanan.

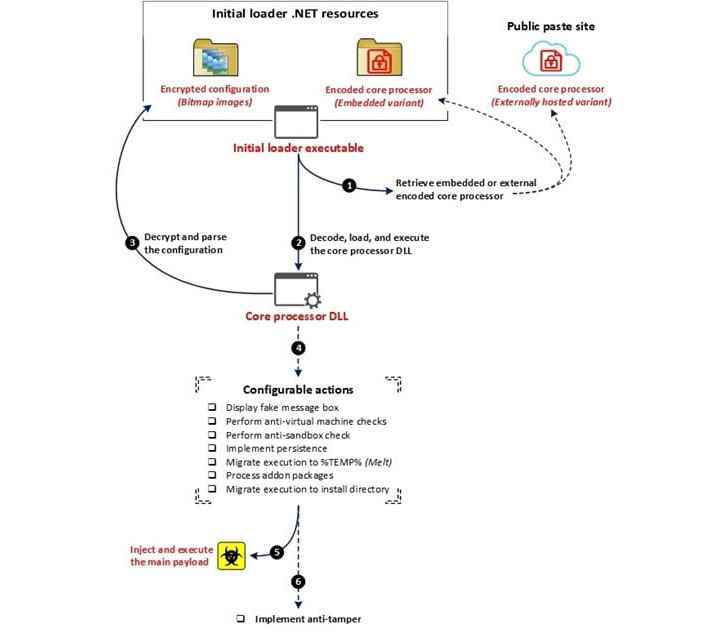

DarkTortilla’nın teslimi, kendi içinde gömülü veya Pastebin gibi metin depolama sitelerinden alınan bir çekirdek işlemci modülünün kodunu çözmek ve başlatmak için kullanılan bir ilk yükleyici için yürütülebilir dosya içeren arşivler içeren kötü niyetli spam e-postalar aracılığıyla gerçekleşir.

Çekirdek işlemci daha sonra kalıcılığı sağlamaktan ve birincil RAT yükünü dosya sisteminde iz bırakmadan, keylogger’lar, pano hırsızları ve kripto para madencileri dahil eklenti paketlerini bırakmasına izin veren ayrıntılı bir yapılandırma dosyası aracılığıyla belleğe enjekte etmekten sorumludur. .

DarkTortilla, bellekteki bileşenleri yürütmek için kullanılan her iki işlemin de sonlandırıldıktan hemen sonra yeniden çalıştırılmasını sağlayan kurcalamaya karşı kontrolleri kullanması açısından ayrıca dikkate değerdir.

Spesifik olarak, ilk yükleyicinin kalıcılığı, belirlenen işlemin sekmelerini tutmak ve öldürülmesi durumunda yeniden çalıştırmak için tasarlanmış bir WatchDog olarak adlandırılan ikinci bir yürütülebilir dosya aracılığıyla sağlanır.

Bu teknik, bu yılın başlarında, yüklerinde herhangi bir kesintiyi önlemek için bekçi köpeği tabanlı bir yaklaşıma dayandığı tespit edilen Moses Staff adlı bir tehdit aktörü tarafından benimsenen benzer bir mekanizmayı andırıyor. Ayrıca, bırakılan WatchDog yürütülebilir dosyasının kendisinin sürekli yürütülmesini ve ilk yükleyicinin kalıcılığını garanti etmek için diğer iki kontrol kullanılır.

Secureworks, Ocak 2021’den Mayıs 2022’ye kadar 17 aylık bir süre boyunca VirusTotal kötü amaçlı yazılım veritabanına haftada ortalama 93 benzersiz DarkTortilla örneğinin yüklendiğini tespit ettiğini söyledi.

Araştırmacılar, “DarkTortilla algılamadan kaçma yeteneğine sahip, yüksek düzeyde yapılandırılabilir ve çok çeşitli popüler ve etkili kötü amaçlı yazılımlar sunuyor” dedi. “Yetenekleri ve yaygınlığı onu zorlu bir tehdit haline getiriyor.”