Siber güvenlik araştırmacıları, programlanabilir mantık denetleyicilerini silah haline getiren yeni bir saldırı tekniği geliştirdiler (PLC’ler) mühendislik iş istasyonlarında bir başlangıç noktası elde etmek ve ardından operasyonel teknoloji (OT) ağlarını istila etmek.

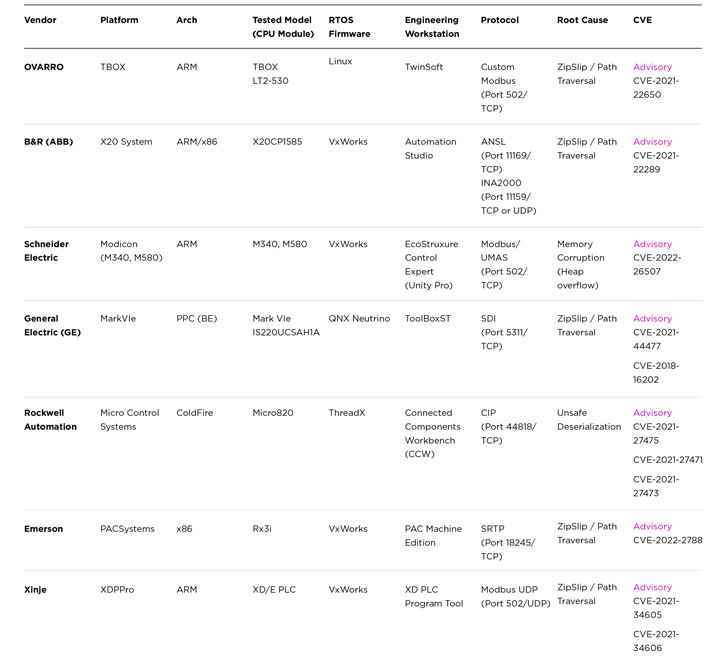

dublajlı “kötü PLCEndüstriyel güvenlik firması Claroty tarafından yapılan saldırı, sorun Rockwell Automation, Schneider Electric, GE, B&R, Xinje, OVARRO ve Emerson’dan mühendislik iş istasyonu yazılımlarını etkiliyor.

Programlanabilir mantık denetleyicileri, kritik altyapı sektörlerinde üretim süreçlerini kontrol eden endüstriyel cihazların önemli bir bileşenidir. PLC’ler, otomasyon görevlerini düzenlemenin yanı sıra, süreçleri başlatmak ve durdurmak ve alarmlar oluşturmak için de yapılandırılmıştır.

Bu nedenle, PLC’ler tarafından sağlanan yerleşik erişimin, makineleri, fiziksel kesintilere neden olmak amacıyla Stuxnet’ten PIPEDREAM’e (diğer adıyla INCONTROLLER) kadar on yıldan fazla bir süredir karmaşık saldırıların odağı haline getirmesi şaşırtıcı değildir.

Claroty, “Bu iş istasyonu uygulamaları genellikle operasyonel teknoloji ağları ile kurumsal ağlar arasında bir köprü görevi görür.” söz konusu. “Bir mühendislik iş istasyonundaki güvenlik açıklarından ödün verebilen ve bunlardan yararlanabilen bir saldırgan, dahili ağa kolayca geçebilir, sistemler arasında yanal olarak hareket edebilir ve diğer PLC’lere ve hassas sistemlere daha fazla erişim elde edebilir.”

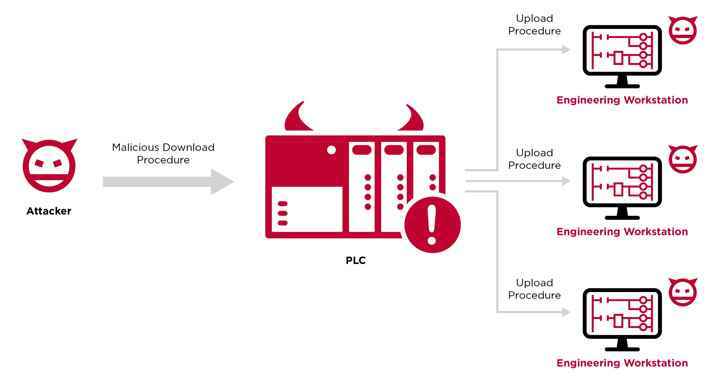

Kötü PLC saldırısı ile, denetleyici, tehdit aktörünün bir iş istasyonunu ihlal etmesine, ağdaki diğer tüm PLC’lere erişmesine ve hatta denetleyici mantığıyla oynamasına izin vererek, bir amaç olarak hareket eder.

Araştırmacılar, başka bir deyişle, fikrin “PLC’yi programlayan ve teşhis eden mühendislere saldırmak ve OT ağına daha derin erişim sağlamak için bir pivot noktası olarak kullanmak” olduğunu söyledi.

Tüm dizi şu şekilde oynanır: Fırsatçı bir rakip, internete açık bir PLC’de kasıtlı olarak bir arızaya neden olur; bu, şüphelenmeyen bir mühendisin bir sorun giderme aracı olarak mühendislik iş istasyonu yazılımını kullanarak virüslü PLC’ye bağlanmasını isteyen bir eylemdir.

Bir sonraki aşamada, kötü oyuncu, mevcut PLC mantığının çalışan bir kopyasını almak için mühendis tarafından bir yükleme işlemi gerçekleştirildiğinde iş istasyonunda kötü amaçlı kod yürütmek için platformlarda tanımlanan daha önce keşfedilmemiş kusurlardan yararlanır.

Araştırmacılar, “PLC’nin, PLC’nin kendisi değil, mühendislik yazılımı tarafından kullanılan ek veri türlerini depolaması” gerçeğinin, PLC’de depolanan kullanılmayan verilerin mühendislik yazılımını manipüle etmek için değiştirilebileceği bir senaryo oluşturduğuna dikkat çekti.

“Çoğu durumda, güvenlik açıkları, yazılımın kapsamlı güvenlik kontrolleri gerçekleştirmeden PLC’den gelen verilere tamamen güvenmesi nedeniyle ortaya çıkar.”

Alternatif bir teorik saldırı senaryosunda, Evil PLC yöntemi, tehdit aktörlerini sahte bir PLC’ye bağlanmaya çekmek için bal küpleri olarak da kullanılabilir ve bu da saldırganın makinesinin tehlikeye girmesine yol açar.

Claroty ayrıca, halka açık endüstriyel kontrol sisteminde güvenlik korumalarının bulunmadığını da vurguladı (ICS) cihazlar, böylece tehdit aktörlerinin hileli indirme prosedürleri yoluyla mantıklarını değiştirmelerini kolaylaştırır.

Bu tür saldırıları azaltmak için, PLC’lere fiziksel ve ağ erişimini yetkili mühendisler ve operatörlerle sınırlamak, mühendislik istasyonunu doğrulamak için kimlik doğrulama mekanizmalarını zorlamak, anormal etkinlik için OT ağ trafiğini izlemek ve yamaları zamanında uygulamak önerilir.