Microsoft Pazartesi günü, hedefleri Rus devletinin çıkarlarıyla yakından uyumlu olan “son derece kalıcı bir tehdit aktörü” tarafından gerçekleştirilen kimlik avı operasyonlarını bozmak için adımlar attığını açıkladı.

Şirket, kimyasal element temalı takma adıyla casusluk odaklı faaliyet grubunu izliyor DENİZ BORGİSİolarak da bilinen bir bilgisayar korsanlığı grubuyla örtüştüğünü söyledi. KalistoCOLDRIVER ve TA446.

Microsoft’un tehdit avı ekipleri, “SEABORGIUM izinsiz girişleri, çalınan ve sızdırılan verilerin hedef ülkelerdeki anlatıları şekillendirmek için kullanıldığı hack-ve-sızdırma kampanyalarıyla da bağlantılıdır.” söz konusu. “Kampanyaları, izinsiz girişlere ve veri hırsızlığına yol açan kalıcı kimlik avı ve kimlik bilgisi hırsızlığı kampanyaları içeriyor.”

Düşman kolektif tarafından başlatılan saldırıların, uzun süreler boyunca uygulanan tutarlı metodolojiler kullanarak aynı kuruluşları hedef aldığı ve bu saldırıların, kurbanların sosyal ağlarına kimliğe bürünme, ilişki kurma ve kimlik avı kombinasyonu yoluyla sızmasına olanak sağladığı bilinmektedir.

Microsoft, “sosyal mühendislik yaklaşımlarında ve ilk kötü amaçlı URL’yi hedeflerine nasıl ilettikleri konusunda yalnızca küçük sapmalar” gözlemlediğini söyledi.

Birincil hedefler arasında ABD ve Birleşik Krallık’ta ve daha az bir ölçüde Baltık ve İskandinav ülkelerinde bulunan savunma ve istihbarat danışmanlığı şirketleri, sivil toplum kuruluşları (STK’lar) ve hükümetler arası kuruluşlar (IGO’lar), düşünce kuruluşları ve yüksek öğrenim kurumları yer almaktadır. ve Doğu Avrupa.

Ek ilgi alanları arasında eski istihbarat yetkilileri, Rus işlerinde uzman kişiler ve yurtdışındaki Rus vatandaşları yer alıyor. 30’dan fazla kuruluş ve kişisel hesabın, 2022’nin başından bu yana kampanyalarının alıcı tarafında olduğu tahmin ediliyor.

Her şey, kimliğine bürünülen kişilerin adlarıyla eşleşecek şekilde yapılandırılmış yeni kayıtlı hesaplardan kaynaklanan iyi niyetli e-posta mesajları aracılığıyla onlarla iletişim kurmadan önce, LinkedIn gibi sosyal medya platformlarında oluşturulan sahte kişilerden yararlanarak potansiyel bireylerin keşfiyle başlar.

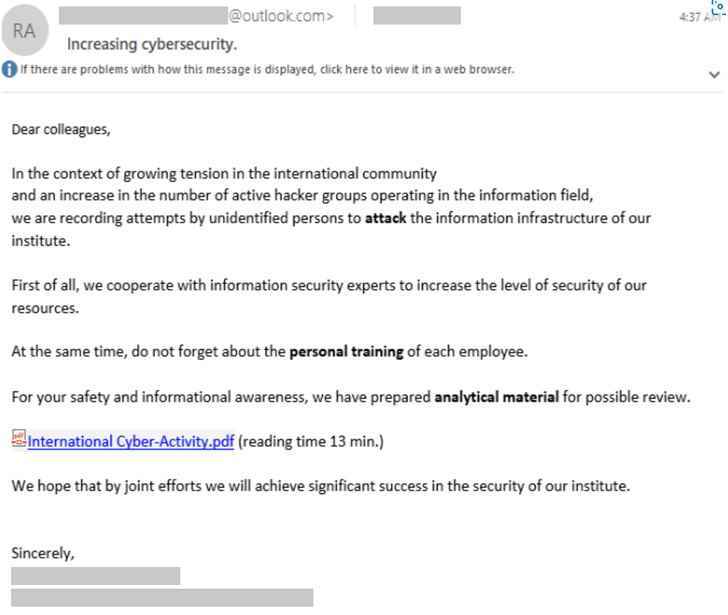

Hedefin sosyal mühendislik girişiminin kurbanı olması durumunda, tehdit aktörü, bubi tuzaklı bir PDF belgesi veya OneDrive’da barındırılan bir dosyaya bağlantı içeren silahlı bir mesaj göndererek saldırı dizisini etkinleştirir.

Microsoft, “SEABORGIUM, kötü niyetli URL’ye bağlantı içeren PDF dosyalarını barındırmak için OneDrive’ı da kötüye kullanıyor” dedi. “Aktörler, e-postanın gövdesinde, tıklandığında kullanıcıyı SEABORGIUM tarafından kontrol edilen bir OneDrive hesabında barındırılan bir PDF dosyasına yönlendiren bir OneDrive bağlantısı içeriyor.”

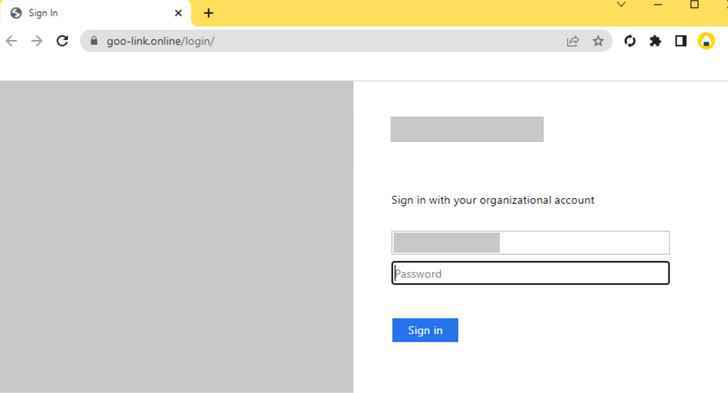

Ayrıca, saldırganın, kullanıcıları kötü niyetli sunucuya göndermek için görünüşte zararsız açık yönlendirmelere başvurarak operasyonel altyapısını gizlediği ve bunun sonucunda da içeriği görüntülemek için kullanıcılardan kimlik bilgilerini girmelerini istediği tespit edildi.

Saldırıların son aşaması, kurbanın e-posta hesaplarına erişmek için çalınan kimlik bilgilerinin kötüye kullanılmasını, e-postaları ve ekleri sızdırmak için yetkisiz girişlerden yararlanmayı, sürekli veri toplama ve diğer takip etkinliklerini sağlamak için e-posta iletme kurallarını ayarlamayı içerir.

Redmond, “SEABORGIUM’un belirli ilgili kişilerle diyaloğu kolaylaştırmak için kimliğe bürünme hesaplarını kullandığı ve bunun sonucunda, bazen farkında olmadan, birden fazla tarafı içeren konuşmalara dahil edildiği birkaç vaka oldu,” dedi.