Kötü niyetli aktörlerin Google Play Store güvenlik korumalarını aşmanın yollarını bulmaya devam ettiğinin bir işareti olarak, araştırmacılar şu anda geliştirilmekte olan daha önce belgelenmemiş bir Android damlalık truva atı tespit ettiler.

ThreatFabric’ten Han Şahin yaptığı açıklamada, “Bu yeni kötü amaçlı yazılım, son derece tehlikeli Xenomorph bankacılık truva atını yaymak için Android kötü amaçlı yazılımlarında daha önce görülmeyen yeni bir teknik kullanarak cihazları kötüye kullanmaya çalışıyor ve suçluların kurbanların cihazlarında Cihaz Üzerinde Dolandırıcılık yapmasına izin veriyor” dedi. Hacker Haberleri ile.

dublajlı Hata Bırakma Hollandalı güvenlik firması tarafından, dropper uygulaması, kötü amaçlı yazılımların kurbanlardan Erişilebilirlik Hizmetleri ayrıcalıkları talep etmesini zorlaştırmayı amaçlayan Android’in gelecek sürümünde tanıtılan yeni özellikleri yenmek için açıkça tasarlanmıştır.

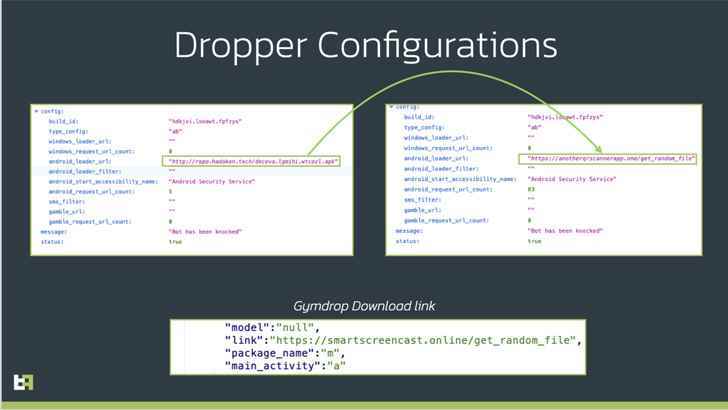

ThreatFabric, dropper’ı “Hadoken Security” olarak bilinen ve Xenomorph ve Gymdrop Android kötü amaçlı yazılım ailelerinin oluşturulması ve dağıtılmasının da arkasında olan bir siber suçlu grubuna bağladı.

Bankacılık truva atları, genellikle Android cihazlarda, üretkenlik ve yardımcı uygulamalar olarak ortaya çıkan ve bir kez kurulduktan sonra kullanıcıları istilacı izinler vermeleri için kandıran zararsız damlalık uygulamaları aracılığıyla dağıtılır.

Özellikle, uygulamaların ekranın içeriğini okumasına ve kullanıcı adına eylemler gerçekleştirmesine izin veren Erişilebilirlik API’si, kötü amaçlı yazılım operatörlerinin kimlik bilgileri ve finansal bilgiler gibi hassas verileri yakalamasına olanak tanıyan ağır kötüye kullanıldı.

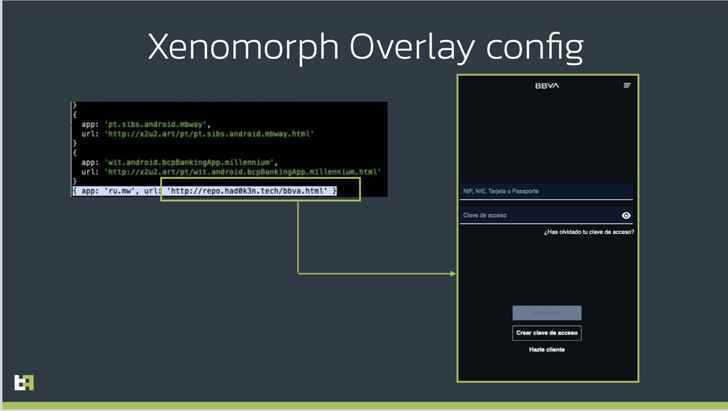

Bu, kurban tarafından kripto para cüzdanı gibi istenen bir uygulama açıldığında truva atının uzak bir sunucudan alınan sahte bir benzer oturum açma formu enjekte ettiği bindirme saldırıları adı verilen saldırılarla elde edilir.

Bu kötü amaçlı uygulamaların çoğunun yan yüklü – yalnızca kullanıcı bilinmeyen kaynaklardan yüklemeye izin verdiyse mümkün olan bir şey – Google, Android 13 ile şu adımı attı: erişilebilirlik API erişimini engelleme bir uygulama mağazasının dışından yüklenen uygulamalara.

Ancak bu, rakiplerin bu kısıtlı güvenlik ayarını aşmaya çalışmasını engellemedi. QR kod okuyucu uygulaması gibi görünen ve oturum tabanlı bir yükleme işlemi aracılığıyla kötü amaçlı yükleri dağıtmak için yazarları tarafından test edilen BugDrop’a girin.

“Muhtemelen olan şey, aktörlerin, daha sonra daha ayrıntılı ve rafine bir dropper’a dahil edilecek olan oturum tabanlı bir yükleme yöntemini test etmek için, virüslü bir cihaza yeni APK’lar yükleyebilen, önceden oluşturulmuş bir kötü amaçlı yazılım kullanmasıdır.” araştırmacılar söyledi.

Değişiklikler, gerçeğe dönüştüğü takdirde, bankacılık truva atlarını güvenlik savunmalarını henüz devreye girmeden atlatabilecek daha tehlikeli bir tehdit haline getirebilir.

“BugDrop’ta şu anda mevcut olan tüm sorunların tamamlanması ve çözülmesiyle, suçlular güvenlik ekiplerine ve bankacılık kurumlarına karşı savaşta başka bir etkili silaha sahip olacaklar ve şu anda Google tarafından benimsenen ve suçluları caydırmak için yeterli olmayan çözümleri yenecekler, ” şirket kaydetti.

Kullanıcılara, yalnızca bilinen geliştiricilerin ve yayıncıların uygulamalarını indirerek, uygulama incelemelerini inceleyerek ve gizlilik politikalarını kontrol ederek resmi uygulama mağazalarında gizlenen kötü amaçlı yazılımların kurbanı olmaktan kaçınmaları önerilir.