Yeni bir IoT botnet kötü amaçlı yazılımı rapçibot 2022 yılının Haziran ayının ortalarında keşfedildiğinden bu yana yeteneklerini hızla geliştirdiği gözlemlenmiştir.

Fortinet FortiGuard Labs, “Bu aile, orijinal Mirai kaynak kodundan büyük ölçüde ödünç alıyor, ancak onu diğer IoT kötü amaçlı yazılım ailelerinden ayıran şey, kaba kuvvet kimlik bilgilerini ve Mirai’de uygulandığı gibi Telnet yerine SSH sunucularına erişim elde etmek için yerleşik yeteneğidir.” söz konusu bir raporda.

Adını daha önceki bir sürümde gömülü bir URL’den bir YouTube rap müzik videosuna alan kötü amaçlı yazılımın, tarama ve kaba kuvvet uygulamak için kullanılan 3.500’den fazla benzersiz IP adresiyle, giderek artan bir güvenliği ihlal edilmiş SSH sunucusu koleksiyonunu bir araya getirdiği söyleniyor. sunucuların içine.

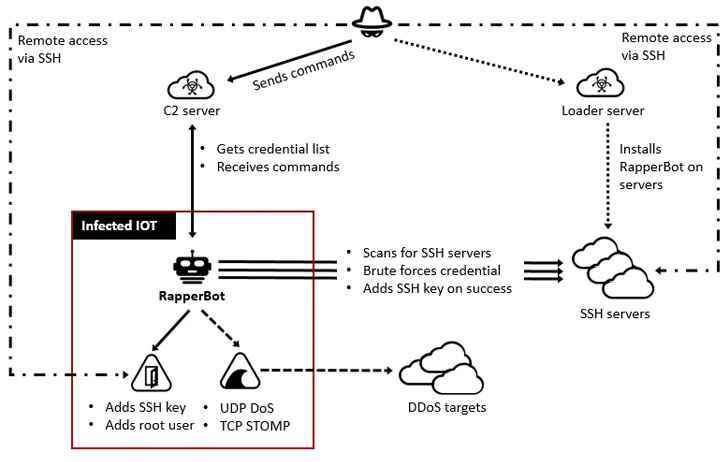

RapperBot’un mevcut uygulaması aynı zamanda onu Mirai’den ayırıyor ve öncelikle dağıtılmış hizmet reddi (DDoS) saldırılarını gerçekleştirmek için sınırlı yeteneklere sahip bir SSH kaba kuvvet aracı olarak işlev görmesine izin veriyor.

Geleneksel Mirai davranışından sapma, güvenliği ihlal edilmiş ana bilgisayarda kalıcılık sağlama girişiminde daha fazla kanıtlanır ve tehdit aktörünün kötü amaçlı yazılım kaldırıldıktan veya cihaz yeniden başlatıldıktan çok sonra bile uzun vadeli erişimi sürdürmesine etkin bir şekilde izin verir.

Saldırılar, uzak bir sunucudan alınan kimlik bilgilerinin bir listesini kullanarak potansiyel hedefleri kaba kuvvetle zorlamayı gerektirir. Güvenlik açığı bulunan bir SSH sunucusuna başarıyla girildiğinde, geçerli kimlik bilgileri komuta ve kontrole geri aktarılır.

Araştırmacılar, “Temmuz ortasından bu yana, RapperBot kendi kendine yayılmadan kaba zorlamalı SSH sunucularına uzaktan erişim sağlamaya geçti” dedi.

Erişim, operatörlerin SSH ortak anahtarının ” adlı özel bir dosyaya eklenmesiyle sağlanır.~/.ssh/yetkili_anahtarlar,” saldırganın bir parola vermek zorunda kalmadan ilgili özel anahtarı kullanarak sunucuya bağlanmasına ve kimlik doğrulaması yapmasına izin verir.

Araştırmacılar, “Bu, güvenliği ihlal edilmiş SSH sunucuları için bir tehdit oluşturuyor, çünkü tehdit aktörleri, SSH kimlik bilgileri değiştirildikten veya SSH parola doğrulaması devre dışı bırakıldıktan sonra bile bunlara erişebiliyor” dedi.

“Ayrıca, dosya değiştirildiğinden, mevcut tüm yetkili anahtarlar silinir, bu da meşru kullanıcıların ortak anahtar kimlik doğrulaması yoluyla SSH sunucusuna erişmesini engeller.”

Geçiş ayrıca kötü amaçlı yazılımın SSH aracılığıyla bu saldırıya uğramış cihazlara erişimini sürdürmesini sağlayarak, aktörün Mirai tarzı hizmet reddi saldırıları yürütmek için dayanağından yararlanmasına izin veriyor.

Diğer IoT kötü amaçlı yazılım ailelerinden bu farklılıkların, birincil motivasyonlarını bir gizem haline getirme yan etkisi oldu; bu, RapperBot’un yazarlarının kökenlerine dair çok az veya hiç ipucu bırakmamış olması gerçeğiyle daha da karmaşık hale gelen bir gerçek.

Kalıcılık lehine kendi kendine yayılmadan vazgeçilmesine rağmen, botnet’in kısa bir süre içinde önemli değişiklikler geçirdiği söyleniyor, bunların başında DDoS saldırı özelliklerinin bir noktada eserlerden kaldırılması, yalnızca bir kez yeniden tanıtılması. hafta sonra.

Sonuç olarak, kampanyanın hedefleri, başarılı bir uzlaşmadan sonra herhangi bir takip faaliyeti gözlemlenmeden, en iyi ihtimalle belirsizliğini koruyor. Açık olan şu ki, varsayılan veya tahmin edilebilir kimlik bilgilerine sahip SSH sunucuları, gelecekteki belirsiz bir amaç için bir botnet’e bağlanıyor.

Bu tür enfeksiyonları savuşturmak için, kullanıcıların cihazlar için güçlü parolalar belirlemeleri veya mümkün olduğunda SSH için parola doğrulamasını devre dışı bırakmaları önerilir.

Araştırmacılar, “Bu tehdit, Mirai’den büyük ölçüde kod ödünç almasına rağmen, onu öncekinden ve türevlerinden ayıran özelliklere sahip” dedi. “Kurban sisteminde kalma yeteneği, tehdit aktörlerine onları arzu ettikleri herhangi bir kötü amaç için kullanma esnekliği veriyor.”