Çarşamba günü Cisco, adrese yönelik yamalar çıkardı sekiz güvenlik açığıbunlardan üçü, kimliği doğrulanmamış bir saldırgan tarafından uzaktan kod yürütme (RCE) elde etmek veya etkilenen cihazlarda bir hizmet reddi (DoS) durumuna neden olmak için silahlandırılabilir.

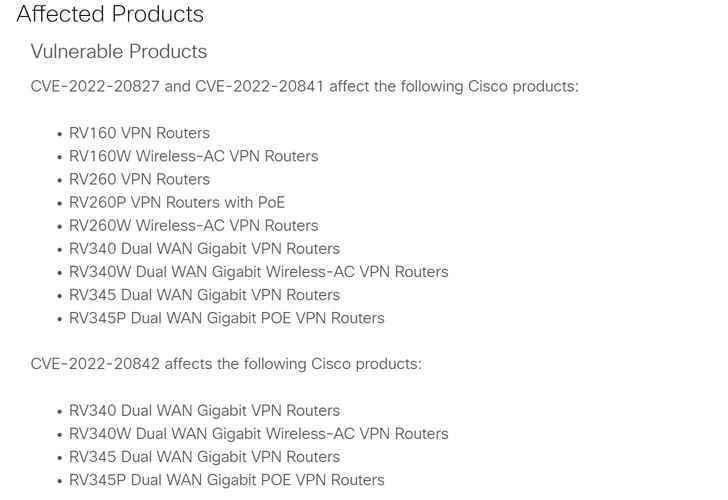

Kusurların en kritik olanı Cisco Small Business RV160, RV260, RV340 ve RV345 Series yönlendiricileri etkiler. CVE-2022-20842 (CVSS puanı: 9.8) olarak izlenen zayıflık, cihazların web tabanlı yönetim arayüzüne kullanıcı tarafından sağlanan girdinin yetersiz doğrulanmasından kaynaklanmaktadır.

Cisco, “Bir saldırgan, etkilenen bir cihaza hazırlanmış HTTP girdisi göndererek bu güvenlik açığından yararlanabilir” söz konusu bir danışma belgesinde. “Başarılı bir güvenlik açığı, saldırganın temel işletim sisteminde kök kullanıcı olarak rasgele kod yürütmesine veya cihazın yeniden yüklenmesine neden olarak bir DoS durumuna neden olabilir.”

İkinci bir eksiklik, yönlendiricilerin web filtresi veritabanı güncelleme özelliğinde (CVE-2022-20827, CVSS puanı: 9.0) bulunan bir komut enjeksiyon güvenlik açığı ile ilgilidir; bu güvenlik açığı, bir düşman tarafından temeldeki işletim sistemine rastgele komutlar enjekte etmek ve yürütmek için kullanılabilir. kök ayrıcalıkları ile.

Çözümlenmesi gereken üçüncü yönlendirici ile ilgili kusur (CVE-2022-20841, CVSS puanı: 8.0) aynı zamanda bir komut enjeksiyon hatasıdır. Tak ve Çalıştır’ı açın (PnP) modülü, hedeflenen Linux ana bilgisayarında kod yürütülmesini sağlamak için kötü amaçlı bir girdi göndererek kötüye kullanılabilir.

Ağ ekipmanı üreticisi, “Bu güvenlik açığından yararlanmak için bir saldırganın ortadaki adam konumundan yararlanması veya etkilenen yönlendiriciye bağlı belirli bir ağ cihazında yerleşik bir dayanağı olması gerekir” dedi.

Webex Meetings, Identity Services Engine, Unified Communications Manager ve BroadWorks Application Delivery Platform’u etkileyen beş orta düzey güvenlik açığı da Cisco tarafından yamalandı.

Şirket, sorunları gidermek için herhangi bir geçici çözüm önermedi ve bu güvenlik açıklarının vahşi ortamda istismar edildiğine dair hiçbir kanıt bulunmadığını da sözlerine ekledi. Bununla birlikte, müşterilerin güncellemeleri uygulamak için hızlı hareket etmeleri önerilir.