Bilinmeyen bir tehdit aktörü, yeni keşfedilen bir uzaktan erişim truva atıyla Rus varlıklarını hedef alıyor. odunsu sıçan zıpkınla kimlik avı kampanyasının bir parçası olarak en az bir yıl boyunca.

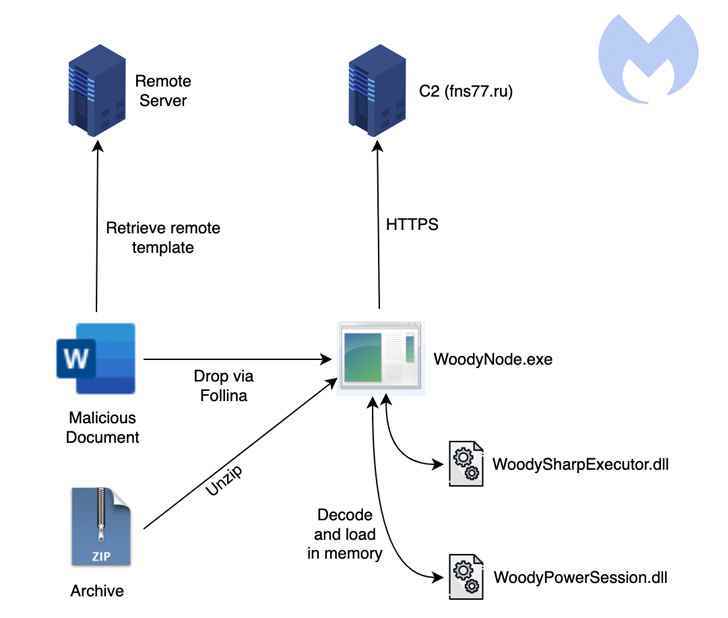

Gelişmiş özel arka kapının iki yöntemden biri aracılığıyla sağlandığı söyleniyor: Windows’ta şimdi yamalı “Follina” destek tanı aracı güvenlik açığından (CVE-2022-30190) yararlanan arşiv dosyaları ve Microsoft Office belgeleri.

Casusluk odaklı operasyonlar için tasarlanmış diğer implantlar gibi, Woody RAT, tehdit aktörünün virüslü sistemlerden hassas bilgileri uzaktan komuta etmesini ve çalmasını sağlayan çok çeşitli özelliklere sahiptir.

Malwarebytes araştırmacıları Ankur Saini ve Hossein Jazi, “Bu RAT’ın en eski sürümleri tipik olarak bir Rus grubuna özgü bir belgeymiş gibi davranan bir ZIP dosyasına arşivlendi.” söz konusu Çarşamba raporunda.

“Follina güvenlik açığı dünya tarafından bilindiğinde, tehdit aktörü yükü dağıtmak için ona geçti.”

Bir durumda, bilgisayar korsanlığı grubu olarak bilinen bir Rus havacılık ve savunma varlığına saldırmaya çalıştı. MEŞE bu amaç için kayıtlı sahte bir alan adından toplanan kanıtlara dayanmaktadır.

Bu kampanyanın bir parçası olarak Windows açığından yararlanan saldırılar, ilk olarak 7 Haziran 2022’de MalwareHunterTeam araştırmacıları tarafından ortaya çıktı. ifşa Truva atını içeren bir CSS yükü sağlamak için “Памятка.docx” (“Memo.docx” anlamına gelir) adlı bir belgenin kullanılması.

Belge, diğerlerinin yanı sıra parolalar ve gizli bilgiler için en iyi güvenlik uygulamalarını sunarken, arka kapıyı kapatmak için bir tuzak görevi görüyor.

Woody RAT, uzak bir sunucuyla iletişimini şifrelemenin yanı sıra, makineye rastgele dosyalar yazma, ek kötü amaçlı yazılımları yürütme, dosyaları silme, dizinleri numaralandırma, ekran görüntüleri yakalama ve çalışan işlemlerin bir listesini toplama yetenekleriyle donatılmıştır.

Ayrıca kötü amaçlı yazılımın içinde, sırasıyla .NET kodunu ve sunucudan alınan PowerShell komutlarını çalıştırmak için kullanılabilen WoodySharpExecutor ve WoodyPowerSession adlı iki .NET tabanlı kitaplık bulunur.

Ayrıca, kötü amaçlı yazılım, süreç içi oyuklama tekniği kendisini askıya alınmış bir Not Defteri işlemine enjekte etmek ve güvenliği ihlal edilmiş ana bilgisayarda yüklü güvenlik yazılımının algılamasını önlemek için kendisini diskten siler.

Malwarebytes, Çin ve Kuzey Kore ulus devlet kolektifleri geçmişte Rusya’yı hedef almış olsa da, kampanyayı önceden bilinen bir grupla ilişkilendiren sağlam göstergelerin eksikliğini öne sürerek saldırıları henüz belirli bir tehdit aktörüne atfetmedi.