Sanallaştırma hizmetleri sağlayıcısı VMware, Salı günü güncellemeler gönderdi. 10 güvenlik kusurunu ele alın kimliği doğrulanmamış saldırganlar tarafından kötü amaçlı eylemler gerçekleştirmek için kötüye kullanılabilecek birden fazla ürünü etkileyen.

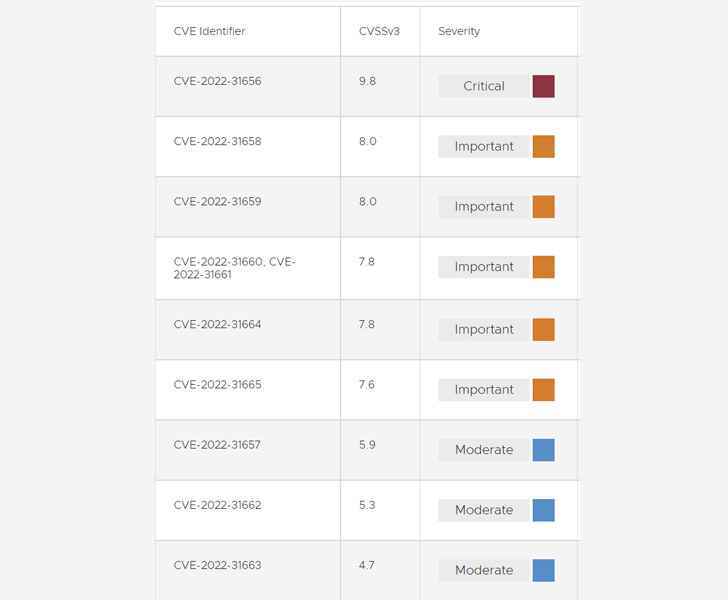

CVE-2022-31656’dan CVE-2022-31665’e (CVSS puanları: 4.7 – 9.8) kadar izlenen sorunlar, VMware Workspace ONE Access, Workspace ONE Access Connector, Identity Manager, Identity Manager Connector, vRealize Automation, Cloud Foundation ve vRealize Suite Yaşam Döngüsü Yöneticisi.

Kusurların en şiddetlisi, yerel etki alanı kullanıcılarını etkileyen ve yönetici haklarını elde etmek için ağ erişimi olan kötü bir aktör tarafından kullanılabilecek bir kimlik doğrulama atlama güvenlik açığı olan CVE-2022-31656’dır (CVSS puanı: 9.8).

Ayrıca VMware tarafından çözülen, JDBC ve SQL enjeksiyonu ile ilgili ve yönetici ve ağ erişimi olan bir düşman tarafından silahlandırılabilecek üç uzaktan kod yürütme güvenlik açığı (CVE-2022-31658, CVE-2022-31659 ve CVE-2022-31665).

Başka yerlerde, kötü niyetli JavaScript kodunun etkinleştirilmesine yol açabilecek yanlış kullanıcı temizlemesinin bir sonucu olduğunu söylediği, yansıyan siteler arası komut dosyası çalıştırma (XSS) güvenlik açığını (CVE-2022-31663) düzeltti.

Yamaları tamamlayan üç yerel ayrıcalık yükseltme hatasıdır (CVE-2022-31660, CVE-2022-31661 ve CVE-2022-31664), yerel erişime sahip bir aktörün ayrıcalıkları bir URL yerleştirme güvenlik açığı olan “kök”e yükseltmesine izin verir ( CVE-2022-31657) ve bir yol geçiş hatası (CVE-2022-31662).

CVE-2022-31657’den başarılı bir şekilde yararlanılması, kimliği doğrulanmış bir kullanıcının rastgele bir etki alanına yeniden yönlendirilmesini mümkün kılarken, CVE-2022-31662, bir saldırganın dosyaları yetkisiz bir şekilde okumasını sağlayabilir.

VMware, bu güvenlik açıklarının vahşi ortamda istismar edildiğinin farkında olmadığını, ancak savunmasız ürünleri kullanan müşterileri yamaları hemen uygulayın potansiyel tehditleri azaltmak için.