ile ilişkili bir tehdit aktörü Kilit Biti 3.0 Hizmet olarak fidye yazılımı (RaaS) işleminin, Cobalt Strike veri yüklerinin şifresini çözmek ve yüklemek için Windows Defender komut satırı aracını kötüye kullandığı gözlemlendi.

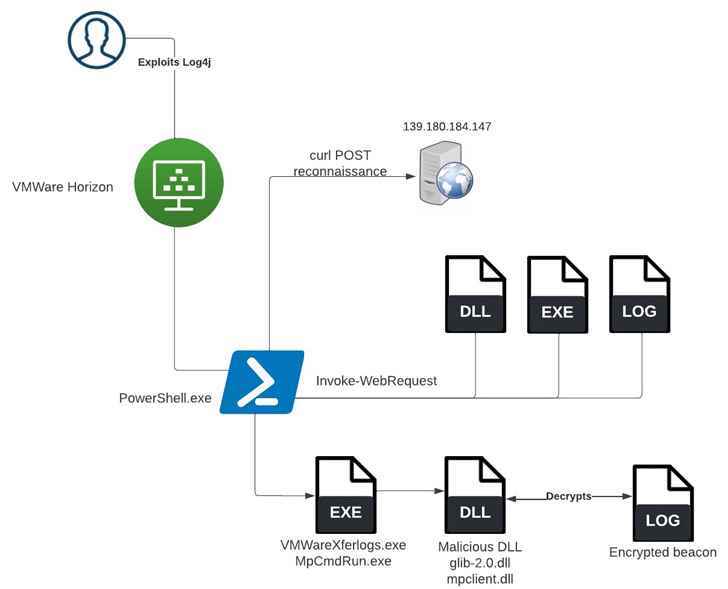

SentinelOne tarafından geçen hafta yayınlanan bir rapora göre olay, yama uygulanmamış bir VMware Horizon Server’a karşı Log4Shell güvenlik açığı aracılığıyla ilk erişim elde edildikten sonra meydana geldi.

Araştırmacılar Julio Dantas, James, “İlk erişim sağlandıktan sonra, tehdit aktörleri bir dizi numaralandırma komutu gerçekleştirdi ve Meterpreter, PowerShell Empire ve Cobalt Strike’ı yandan yüklemenin yeni bir yolu dahil olmak üzere birden çok sömürü sonrası aracı çalıştırmaya çalıştı.” Haughom ve Julien Reisdorffer söz konusu.

“Fidye Yazılımını Tekrar Harika Yap!” sloganıyla gelen LockBit 3.0 (aka LockBit Black), üretken yazılımın bir sonraki yinelemesidir. LockBit RaaS ailesi Haziran 2022’de ortadan kaldırmak için ortaya çıkan kritik zayıflıklar selefinde keşfedildi.

Bir RaaS programı için şimdiye kadarki ilk hata ödülünün ne olduğunu belirlemek için dikkate değer. Uyumsuz hedefleri adlandırmak ve utandırmak ve çıkarılan verileri yayınlamak için yenilenmiş bir sızıntı sitesi içermesinin yanı sıra, belirli kurban verilerini bulmayı kolaylaştıran yeni bir arama aracı da içerir.

Sistemde bulunan meşru yazılım ve işlevlerin istismar sonrası için kullanıldığı, siber saldırganlar tarafından arazi dışında yaşama (LotL) tekniklerinin kullanılması yeni değildir ve genellikle güvenlik yazılımı tarafından tespit edilmekten kaçınma girişimi olarak görülür. .

Nisan ayının başlarında, bir LockBit iştirakinin sahip olduğu tespit edildi. kaldıraçlı Cobalt Strike’ı bırakmak için VMwareXferlogs.exe adlı bir VMware komut satırı yardımcı programı. Bu sefer farklı olan, aynı amaca ulaşmak için MpCmdRun.exe’nin kullanılmasıdır.

MpCmdRun.exe bir komut satırı aracı Microsoft Defender Antivirus’de kötü amaçlı yazılım taraması, tanılama verilerinin toplanması ve hizmeti önceki bir sürüme geri yükleme dahil olmak üzere çeşitli işlevleri gerçekleştirmek için.

SentinelOne tarafından analiz edilen olayda, ilk erişimin ardından uzak bir sunucudan bir Cobalt Strike yükü indirildi ve daha sonra şifresi çözüldü ve Windows Defender yardımcı programı kullanılarak yüklendi.

Araştırmacılar, “Dikkatle incelenmesi gereken araçlar, kuruluşun veya kuruluşun güvenlik yazılımının istisnalar yaptığı araçlardır” dedi.

“VMware ve Windows Defender gibi ürünler, kuruluşta yüksek bir yaygınlığa sahiptir ve kurulu güvenlik kontrollerinin dışında çalışmasına izin verilirse, aktörleri tehdit etmek için yüksek bir yardımcı programa sahiptir.”

Bulgular, ilk erişim komisyoncularının (IAB’ler), yönetilen hizmet sağlayıcılar (MSP’ler) dahil olmak üzere şirket ağlarına erişimi, kâr için diğer tehdit aktörlerine aktif olarak satması ve ardından alt müşterilerin güvenliğini aşmak için bir yol sunmasıyla ortaya çıkıyor.

Mayıs 2022’de Avustralya, Kanada, Yeni Zelanda, Birleşik Krallık ve ABD’den siber güvenlik yetkilileri, savunmasız yönetilen hizmet sağlayıcıları (MSP’ler) “küresel olarak basamaklı etkileri olan birden fazla kurban ağına ilk erişim vektörü” olarak silahlandıran saldırılar konusunda uyardı.

Huntress araştırmacısı Harlan Carvey, “MSP’ler, saldırganlar, özellikle de IAB’ler için çekici bir tedarik zinciri hedefi olmaya devam ediyor” söz konusuşirketleri ağlarını korumaya ve çok faktörlü kimlik doğrulamayı (MFA) uygulamaya çağırıyor.