Tehdit aktörleri, “dayanıklı bir kalıcılık mekanizması” oluşturmanın bir yolu olarak arka kapı sunucularına yönelik İnternet Bilgi Hizmetleri (IIS) uzantılarını giderek daha fazla kötüye kullanıyor.

Bu bir göre yeni uyarı Microsoft 365 Defender Araştırma Ekibi’nden, “IIS arka kapılarının, hedef uygulamalar tarafından kullanılan meşru modüllerle çoğunlukla aynı dizinlerde bulundukları ve temiz modüllerle aynı kod yapısını izledikleri için tespit edilmesi de daha zordur.”

Bu yaklaşımı benimseyen saldırı zincirleri, ilk erişim için barındırılan uygulamadaki kritik bir güvenlik açığını silahlandırmakla başlar ve bu dayanağı, ilk aşama yükü olarak bir komut dosyası web kabuğunu bırakmak için kullanır.

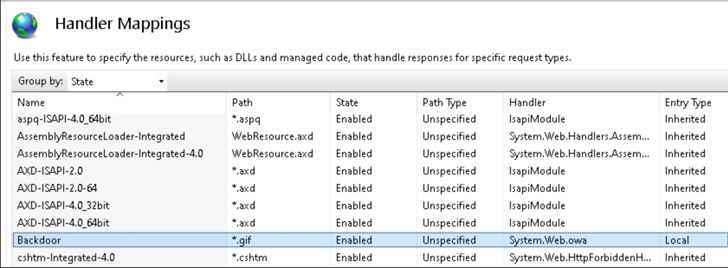

Bu web kabuğu daha sonra, gelen ve giden istekleri izlemenin yanı sıra uzak komutları çalıştırmanın yanı sıra, sunucuya son derece gizli ve kalıcı erişim sağlamak için sahte bir IIS modülü kurmak için bir kanal haline gelir.

Gerçekten de, bu ayın başlarında Kaspersky araştırmacıları, Gelsemium grubu tarafından yürütülen ve ProxyLogon Exchange Server kusurlarından yararlanarak SessionManager adlı bir IIS kötü amaçlı yazılımı başlatmak için kullanılan bir kampanyayı açıkladılar.

Teknoloji devi tarafından Ocak ve Mayıs 2022 arasında gözlemlenen bir başka saldırı dizisinde, Exchange sunucuları, ProxyShell kusurlarına yönelik bir istismar yoluyla web kabukları ile hedeflendi ve sonuçta “FinanceSvcModel.dll” adlı bir arka kapının konuşlandırılmasına yol açtı, ancak değil. bir keşif döneminden önce.

Güvenlik araştırmacısı Hardik Suri, “Arka kapı, kurulu posta kutusu hesaplarının numaralandırılması ve posta kutularının sızma için dışa aktarılması gibi Exchange yönetim işlemlerini gerçekleştirmek için yerleşik bir yeteneğe sahipti.”

Bu tür saldırıları azaltmak için, sunucu bileşenleri için en son güvenlik güncellemelerini mümkün olan en kısa sürede uygulamanız, antivirüs ve diğer korumaları etkin tutmanız, hassas rolleri ve grupları gözden geçirmeniz ve en az ayrıcalık ilkesini uygulayarak ve iyi bir kimlik bilgisi hijyeni sağlayarak erişimi kısıtlamanız önerilir. .