Spekülatif yürütme saldırıları, modern işlemcileri rahatsız eden inatla kalıcı bir güvenlik açığı olarak kalırken, yeni araştırmalar, AMD ve Intel tarafından yayınlanan ve bir ürün yazılımı tedarik zinciri tehdidi oluşturan azaltıcı önlemleri benimseme konusunda bir “endüstri başarısızlığı” olduğunu vurguladı.

dublajlı FirmwareBleed Binarly tarafından, bilgi sızdırma saldırıları, düzeltmelerin doğru bir şekilde dahil edilmemesi veya yalnızca kısmen kullanılması nedeniyle kurumsal satıcılar tarafından mikromimari saldırı yüzeylerinin sürekli olarak açığa çıkmasından kaynaklanmaktadır.

Firmware koruma firması, “Bu tür saldırıların etkisi, aynı işlemcide (CPU) çalışan işlemlerden hassas veriler elde etmek için ayrıcalıklı bellekten (sanallaştırma teknolojileri tarafından korunan dahil) içeriğin ifşa edilmesine odaklanıyor” dedi. söz konusu The Hacker News ile paylaşılan bir raporda.

“Fiziksel bir sunucu birden fazla kullanıcı veya tüzel kişilik tarafından paylaşılabildiğinde, bulut ortamları daha büyük bir etkiye sahip olabilir.”

Son yıllarda spekülatif infaz uygulamaları, optimizasyon tekniği Bir programın yürütme boru hattındaki şube talimatlarının sonucunu ve hedefini tahmin eden, işlemci mimarilerine yönelik Spectre benzeri saldırılara karşı hassas olduğu kabul edildi ve potansiyel olarak bir tehdit aktörünün kriptografik anahtarları ve diğer sırları sızdırmasına olanak sağladı.

Bu, CPU’yu kandırarak, bellekteki hassas verilere erişen ve normalde ayrıcalığı olmayan bir uygulama için yasak olan bir talimatı yürütmesi için kandırarak ve ardından bir yanlış tahminin ardından işlem geri alındıktan sonra verileri ayıklayarak çalışır.

Spekülatif yürütmenin zararlı etkilerini önlemek için önemli bir önlem, olarak bilinen bir yazılım savunmasıdır. retpolin (aka “Dönüş Trambolin”), 2018’de tanıtıldı.

Retbleed gibi son bulgular, belirli senaryolarda bu tür saldırıları durdurmaya karşı retpolinin tek başına yetersiz olduğunu kesin olarak gösterse de, son analiz ilk etapta bu hafifletmelerin uygulanmasında bile tutarlılık eksikliği gösterir.

Spesifik olarak, Return Stack Buffer (RSB) Intel tarafından tanıtılan doldurma kaçınmak taşma retpolin kullanırken. RSB’ler, iade (diğer adıyla RET) talimatları için adres tahmin edicileridir.

“Belirli işlemciler, RSB’nin altında kaldığında Dönüş Yığını Tamponu (RSB) dışında dal tahmin edicileri kullanabilir,” Intel notlar belgelerinde. “Bu, bu tür işlemcilerde retpoline azaltma stratejisini kullanan yazılımı etkileyebilir.”

“Farklı boş RSB davranışına sahip işlemcilerde, [System Management Mode] kodu, retpoline tekniğinin SMM dışı kullanımına müdahale etmekten kaçınmak için SMM’den dönmeden önce RSB’yi ÇAĞRI talimatlarıyla doldurmalıdır.”

Intel ayrıca tavsiye Alternatif olarak, Retbleed gibi arabellek taşması saldırılarını engellemek için bir mekanizma olarak RSB doldurma ısrar satıcılar “ayarlamak [Indirect Branch Restricted Speculation] derin çağrı yığınları nedeniyle taşma riski altındaki RET talimatlarından önce.”

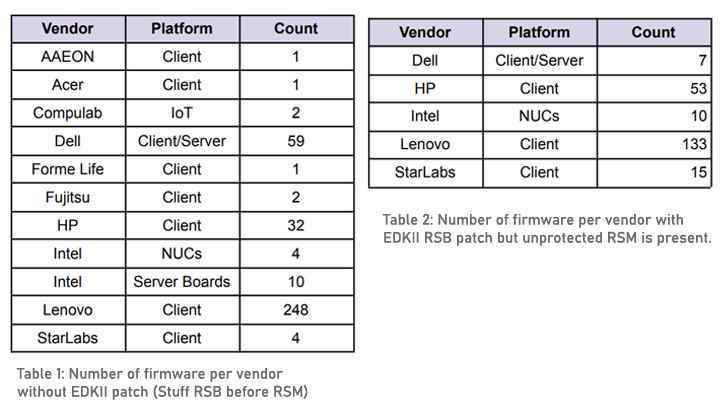

Ancak Binarly araştırması, HP’den 32, Dell’den 59 ve Lenovo’dan 248 ürün yazılımının RSB doldurma yamalarını içermediğini ve “ürün yazılımı tedarik zincirinde bir arızanın” altını çizdiğini belirledi.

Dahası, derin kod analizi, ürün yazılımında azaltmanın mevcut olduğu, ancak 2022’de yayınlanan güncellemelerde ve yeni nesil donanıma sahip cihazlarda bile kendi güvenlik sorunlarına yol açan uygulama hataları içerdiği örnekleri ortaya çıkardı.

Araştırmacılar, “Firmware tedarik zinciri ekosistemleri oldukça karmaşıktır ve endüstri çapında yeni azaltmalar uygulamak veya referans kodu güvenlik açıklarını düzeltmek söz konusu olduğunda genellikle tekrarlanabilir hatalar içerir” dedi. “Firmware’de bir azaltma mevcut olsa bile, güvenlik açıkları oluşturmadan doğru şekilde uygulandığı anlamına gelmez.”