Kuzey Kore kaynaklı gelişmekte olan bir tehdit kümesi, Eylül 2021’den bu yana küçük işletmeleri hedef alan siber saldırılarda fidye yazılımı geliştirmek ve kullanmakla bağlantılı.

Aynı adı taşıyan fidye yazılımı yükünden sonra kendisini H0lyGh0st olarak adlandıran grup, Microsoft Tehdit İstihbarat Merkezi tarafından bilinmeyen, ortaya çıkan veya gelişmekte olan bir tehdit etkinliği grubu için atanan bir ad olan DEV-0530 takma adı altında izleniyor.

Hedeflenen kuruluşlar öncelikle imalat kuruluşları, bankalar, okullar ve etkinlik ve toplantı planlama şirketleri gibi küçük ve orta ölçekli işletmeleri içerir.

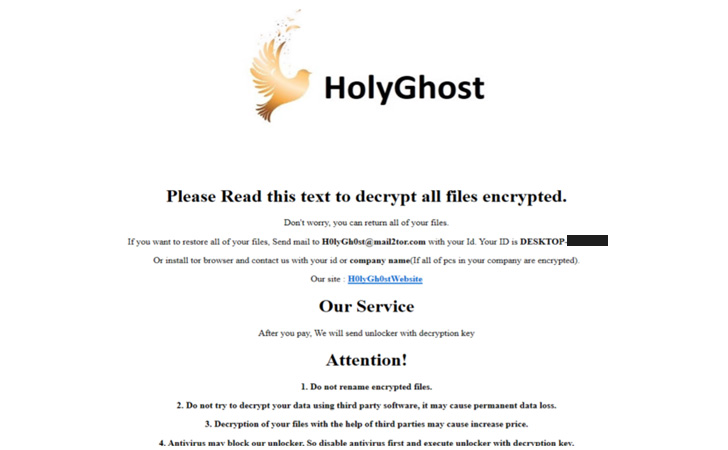

Araştırmacılar, “H0lyGh0st yükleriyle birlikte, DEV-0530, grubun kurbanlarıyla etkileşim kurmak için kullandığı bir .onion sitesini koruyor” söz konusu Perşembe analizinde.

“Grubun standart metodolojisi, hedef cihazdaki tüm dosyaları şifrelemek ve .h0lyenc dosya uzantısını kullanmak, kurbana kanıt olarak dosyaların bir örneğini göndermek ve ardından dosyalara erişimi geri yükleme karşılığında Bitcoin ile ödeme talep etmektir.”

DEV-0530 tarafından talep edilen fidye miktarları 1,2 ile 5 bitcoin arasında değişse de, saldırganın kripto para cüzdanının analizi, Temmuz 2022’nin başlarında kurbanlarından başarılı bir fidye ödemesi olmadığını gösteriyor.

DEV-0530’un, Lazarus şemsiyesi (aka Çinko veya Gizli Kobra) altında faaliyet gösteren bir alt grup olan Plutonium (aka DarkSeoul veya Andariel) olarak bilinen Kuzey Kore merkezli başka bir grupla bağlantıları olduğuna inanılıyor.

Tehdit aktörü tarafından benimsenen yasadışı planın, fidye yazılımı ortamından bir yaprak aldığı ve mağdurlara ödeme yapmaları için baskı uygulamak veya bilgilerini sosyal medyada yayınlama riskini almak için gasp taktiklerinden yararlandığı da biliniyor.

DEV-0530’un karanlık web portalı, GoodWill adlı başka bir fidye yazılımı ailesini yansıtan ve kurbanları sosyal amaçlara bağışta bulunmaya zorlayan bir taktikle “zengin ve fakir arasındaki uçurumu kapatmayı” ve “fakirlere ve aç insanlara yardım etmeyi” hedeflediğini iddia ediyor. ihtiyacı olan insanlara maddi yardım.

Grubu Andariel’e bağlayan teknik kırıntılar, altyapı kümesindeki çakışmaların yanı sıra iki saldırgan kolektif tarafından kontrol edilen e-posta hesapları arasındaki iletişime dayalıdır ve DEV-0530 etkinliği Kore Standart Saati (UTC+09:00) boyunca sürekli olarak gözlemlenir. .

Araştırmacılar, “Bu benzerliklere rağmen, operasyonel tempo, hedefleme ve ticaretteki farklılıklar DEV-0530 ve Plutonium’un farklı gruplar olduğunu gösteriyor” dedi.

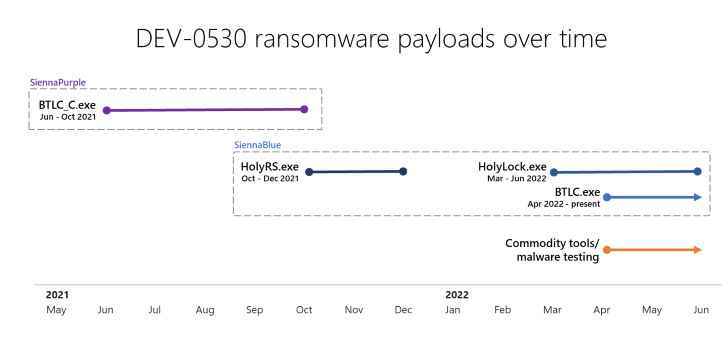

Aktif geliştirmeyi düşündüren bir işaret olarak, H0lyGh0st fidye yazılımının dört farklı varyantı Haziran 2021 ile Mayıs 2022 arasında Windows sistemlerini hedeflemek için dağıtıldı: BTLC_C.exe, HolyRS.exe, HolyLock.exe ve BLTC.exe.

BTLC_C.exe (SiennaPurple olarak adlandırılır) C++ ile yazılırken, diğer üç sürüm (kod adı SiennaBlue) Go’da programlanmıştır, bu da düşmanın platformlar arası kötü amaçlı yazılım geliştirme girişimini önerir.

Daha yeni türler ayrıca, dizi gizleme ve zamanlanmış görevleri silme ve kendilerini virüslü makinelerden kaldırma yetenekleri de dahil olmak üzere temel işlevlerinde iyileştirmelerle birlikte gelir.

İzinsiz girişlerin, halka açık web uygulamalarında ve içerik yönetim sistemlerinde (örn., CVE-2022-26352) yama uygulanmamış güvenlik açıklarından yararlanılarak kolaylaştırıldığı ve satın almanın, fidye yazılımı yüklerini düşürmek ve hassas verileri şifrelemeden önce sızdırmak için kullanıldığı söyleniyor. Dosyalar.

Bulgular, ABD siber güvenliğinden bir hafta sonra geldi ve istihbarat teşkilatları, en az Mayıs 2021’den bu yana sağlık sektörünü hedef almak için Kuzey Kore hükümeti destekli bilgisayar korsanları tarafından Maui fidye yazılımının kullanılması konusunda uyardı.

Mali soygunlardan fidye yazılımlarına genişleme, Kuzey Kore hükümetinin yaptırımlardan, doğal afetlerden ve diğer ekonomik aksiliklerden kaynaklanan kayıpları dengelemek için sponsor olduğu başka bir taktik olarak görülüyor.

Ancak, kripto para kuruluşlarına karşı devlet destekli faaliyetlerle tipik olarak ilişkili olandan daha dar kurban grubu göz önüne alındığında, Microsoft, saldırıların ilgili tehdit aktörleri için bir yan acele olabileceğini teorileştirdi.

Araştırmacılar, “Kuzey Kore hükümetinin bu fidye yazılımı saldırılarını etkinleştirmemesi veya desteklememesi de aynı derecede mümkün” dedi. “Plütonyum altyapısı ve araçlarıyla bağları olan kişiler, kişisel kazanç için ay ışığı alıyor olabilir. Bu ay ışığı teorisi, DEV-0530 tarafından hedeflenen kurbanların genellikle rastgele seçilmesini açıklayabilir.”

Fidye yazılımı tehdidi, Conti sonrası bir dünyada gelişiyor

Bu gelişme aynı zamanda, Conti çetesi büyük bir sızıntıya yanıt olarak operasyonlarını resmen kapatmış olsa bile, fidye yazılımı ortamı LockBit, Hive, Lilith, RedAlert (diğer adıyla N13V) ve 0mega gibi mevcut ve yeni fidye yazılımı gruplarıyla birlikte gelişirken ortaya çıkıyor. dahili sohbetler.

Ateşe yakıt ekleyen LockBit’in geliştirilmiş halefi, herhangi bir aktörün kurbanlardan çalınan verileri satın almasına izin veren yepyeni bir veri sızıntısı sitesiyle birlikte geliyor ve hassas bilgileri ortaya çıkarmayı kolaylaştıran bir arama özelliğinden bahsetmeye gerek yok.

Diğer fidye yazılımı aileleri de saldırılar sırasında çalınan bilgilerin aranabilir veritabanlarını oluşturmak amacıyla benzer yetenekler ekledi. Bu liste arasında dikkat çekenler arasında PYSA, BlackCat (aka ALPHV) ve Karakurt olarak bilinen Conti dalı yer alıyor. Bipleyen Bilgisayar.

Tarafından toplanan istatistiklere dayanarak Dijital Gölgeler705 kuruluş, 2022’nin ikinci çeyreğinde fidye yazılımı veri sızıntısı web sitelerinde yer aldı ve 2022’nin ilk çeyreğine göre %21.1’lik bir artışa işaret etti. Dönem içindeki en iyi fidye yazılımı aileleri arasında LockBit, Conti, BlackCat, Black Basta ve Black Basta yer aldı. Yardımcısı Derneği.