Beş yıl önce, iki fidye yazılımı programı, WannaCry ve NonPetya, dünya çapında hızla yayılmak için kendi kendine yayılmayı kullandı, yüz binlerce bilgisayara bulaştı, ticari operasyonları kapattı ve milyarlarca zarara neden oldu.

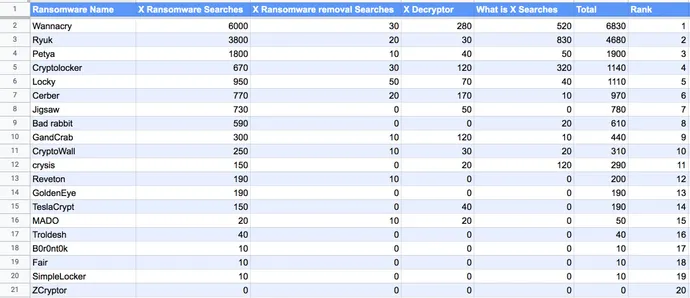

Genellikle solucan olarak adlandırılan iki program ölmeyi reddetti. Yaygın fidye yazılımı programları için yapılan arama terimlerinin arka plan analizinde, Kanadalı BT hizmetleri ve destek firması Firewall Technical, WannaCry ve Petya’nın en çok aranan fidye yazılımları listesinde en üst ve üçüncü sırada yer aldığını buldu – 6.000 ve Sırasıyla aylık 1800 arama — arama motoru optimizasyonu (SEO) firmaları tarafından yaygın olarak kullanılan anahtar kelime arama araçlarından toplanan verilere göre Ryuk, Petya’yı geçerek 2 numaralı yuvayı talep ediyor.

Bazı diğer anahtar kelime öbekleri – örneğin “X şifre çözücü” ve “X fidye yazılımı kaldırma” – farklı eğilimleri vurguladı: “Kilitli fidye yazılımı kaldırma” aylık aramalarda hafif bir öndeydi ve “Cerber şifre çözücü” WannaCry’den sonra en yaygın ikinci idi. destek firmasının uzmanları.

Bir Güvenlik Duvarı Teknik sözcüsü, “Enfeksiyon raporları, tehditleri tespit etmenin en iyi yolu olsa da, arama motoru kullanıcı davranışını izlemek, bize hem eğilimler hem de kullanıcıların uğraştığı enfeksiyonlar hakkında bir ipucu verebilir.” Dedi.

İki solucan benzeri programın sistemler üzerinde uzun vadeli bir etkisi olmaya devam etmesi şaşırtıcı değil. Güvenlik yazılımı şirketi WithSecure, fidye yazılımıyla ilgili tehdit güncellemesinde, WannaCry’nin 2021’de hala tüm tespitlerin %53’ünü oluşturduğunu tespit etti. sonraki dört fidye yazılımı ailesinin toplamından daha fazlası.

WithSecure’un araştırma ve geliştirme müdürü Neeraj Singh, programların kendilerini genellikle sistemlerinin durumuna ilişkin iyi bir görünürlüğe sahip olmayan ve sistemleri düzenli olarak yama yeteneğinden yoksun olan kuruluşların içine yerleştirdiğini söylüyor.

“Aldığımız yukarı yönlü … vakaların çoğu kuruluşlardan geliyor. [that] yükseltmek için altyapıya sahip değil [or] yama işletim sistemleri” diyor.

Neyse ki, solucanların etkileri şu anda körelmiştir. Başarılı bir enfeksiyonun ardından, WannaCry bir URL’ye bağlanmaya çalışır ve başarılı olursa sistemdeki dosyaları şifrelemez – bu, araştırmacının yaptığı bir davranıştır. Marcus Hutchins, bir öldürme anahtarı oluşturmak için kullanılır

bu güne kadar çalışmaya devam ediyor.

NotPetya’nın öldürme anahtarı olmasa da, WithSecure’a göre mevcut enfeksiyon hacimleri, onları izlemeyi zorlaştıracak kadar düşük. Şirket, bugüne kadar 2017’den bu yana her iki programın da yeni bir versiyonunun gözlemlenmediğini söyledi.

WannaCry ve NotPetya geçmişteki solucan benzeri tehditlerin yörüngesini takip ederse, hızla kaybolmaları pek olası değildir. Örneğin, Slammer solucanının yayılmaya başlamasından dört yıl sonra, sözde “flash” solucanı en yaygın ağ tehdidi olarak kaldı. Conficker solucanının 2008’de yayılmaya başlamasından on yıldan fazla bir süre sonra, uç nokta güvenlik firmaları her yıl virüslü sistemlerin yüz binlerce izinsiz giriş girişimini engellemeye devam ediyor.

Firewall Tactical tarafından toplanan veriler, tehdit istihbaratı için arama terimlerine güvenmenin sınırlarını da gösterir. “WannaCry fidye yazılımı” aramaları, kripto fidye yazılımı solucanının ilk ortaya çıktığı Mayıs 2017’deki 201.000 isabetin yalnızca bir kısmıydı ve bu, uzun kuyruğun BT yöneticileri için baş ağrısına neden olmaya devam edeceğini gösteriyor. 6.000 arama aynı zamanda o ay 3.4 milyonu aşan “WannaCry” anahtar kelimesi için yapılan daha genel sorgudan çok uzak.