Qakbot kötü amaçlı yazılımının arkasındaki operatörler, tespitten kaçınmak için dağıtım vektörlerini dönüştürüyor.

Zscaler Threatlabz araştırmacıları Tarun Dewan ve “Son zamanlarda tehdit aktörleri, kurbanları Qakbot’u yükleyen kötü amaçlı ekleri indirmeleri için kandırmak için ZIP dosya uzantılarını kullanarak, dosya adlarını ortak formatlarla cezbederek ve Excel (XLM) 4.0’ı kullanarak tespit edilmekten kaçınmak için tekniklerini dönüştürdüler.” Aditya Sharma söz konusu.

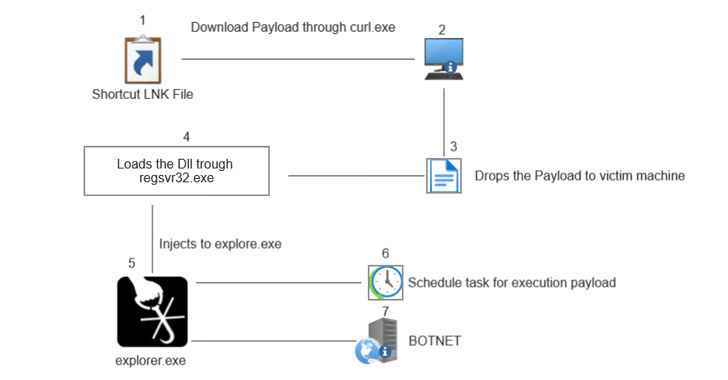

Grup tarafından benimsenen diğer yöntemler arasında kod gizleme, ilk güvenlik açığından yürütmeye kadar saldırı zincirine yeni katmanlar ekleme ve birden çok URL’nin yanı sıra bilinmeyen dosya uzantılarının (örn., .OCX, .ooccxx, .dat veya .gyp) kullanılması yer alır. yükü teslim edin.

QBot, QuackBot veya Pinkslipbot olarak da adlandırılan Qakbot, bir bankacılık truva atı olarak ilk günlerinden fidye yazılımı gibi sonraki aşama yüklerini dağıtabilen modüler bir bilgi hırsızına dönüşerek 2007’nin sonlarından beri tekrar eden bir tehdit olmuştur.

Fortinet, “Qakbot, tespitleri en aza indirmek için tasarlanmış çeşitli savunma kaçırma teknikleri katmanlarını içeren esnek bir sömürü sonrası araçtır.” ifşa Aralık 2021’de.

“Qakbot’un modüler tasarımı ve geleneksel imza tabanlı algılama karşısında kötü şöhretli esnekliği, onu finansal olarak motive olmuş birçok grup (siber suçlular) için arzu edilen bir ilk tercih haline getiriyor.”

Kötü amaçlı yazılım tarafından 2022 başlarında XLM makrolarından Mayıs ayında .LNK dosyalarına geçiş taktikleri, Microsoft’un Nisan 2022’de Office makrolarını varsayılan olarak engelleme planlarına karşı bir girişim olarak görülüyor ve bu karar o zamandan beri geçici olarak geri alındı.

Ek olarak, diğer değişiklikler arasında DLL kötü amaçlı yazılımını indirmek için PowerShell kullanımı ve yükü yüklemek için regsvr32.exe’den rundlll32.exe’ye geçiş, araştırmacıların “Qakbot’un güncellenmiş güvenlik uygulamalarından kaçmak için evrimleştiğinin açık bir işareti ve savunmalar.”