Siber güvenlik araştırmacıları, solucan benzeri özelliklere sahip bir Windows kötü amaçlı yazılımının arkasında Raspberry Robin olarak izlenen bir tehdit kümesiyle bağlantılı devam eden bir saldırı dalgasına dikkat çekiyor.

Cybereason, bunu “kalıcı” ve “yayılan” bir tehdit olarak nitelendiriyor. söz konusu Avrupa’da çok sayıda kurban gözlemledi.

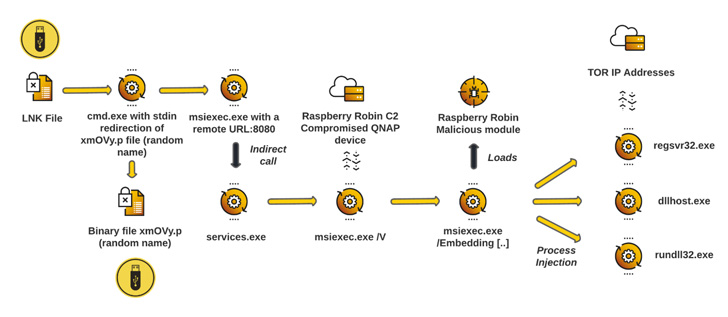

Enfeksiyonlar, kötü amaçlı bir .LNK dosyası içeren çıkarılabilir USB aygıtları üzerinde yayılan ve komut ve kontrol için güvenliği ihlal edilmiş QNAP ağa bağlı depolama (NAS) aygıtlarından yararlanan bir solucan içerir. İlk olarak Mayıs 2022’de Red Canary’den araştırmacılar tarafından belgelendi.

Ayrıca kod adlı QNAP solucanı Sekoia tarafından, kötü amaçlı yazılım, güvenliği ihlal edilmiş bir QNAP NAS cihazından kötü amaçlı bir paylaşılan kitaplığı (DLL) indirmek ve yürütmek için “msiexec.exe” adlı meşru bir Windows yükleyici ikili dosyasından yararlanır.

Cybereason araştırmacısı Loïc Castel teknik bir yazıda, “Raspberry Robin, tespit edilmesini zorlaştırmak için üç meşru Windows sistem işleminde işlem enjeksiyonlarından yararlanıyor” dedi ve “diğerleriyle iletişim kurduğunu” ekledi. [the] TOR çıkış düğümleri aracılığıyla altyapı.”

Güvenliği ihlal edilmiş makinede kalıcılık, başlangıç aşamasında Windows ikili dosyası “rundll32.exe” aracılığıyla kötü amaçlı yükü yüklemek için Windows Kayıt Defteri değişiklikleri yapılarak elde edilir.

Eylül 2021’e kadar uzandığına inanılan kampanya, tehdit aktörünün kökeni veya nihai hedefleri hakkında hiçbir ipucu olmadan şimdiye kadar bir gizem olarak kaldı.

Açıklama, QNAP’ın, cihazlarını hedef alan yeni bir Checkmate fidye yazılımı enfeksiyon dalgasını aktif olarak araştırdığını ve bu saldırının ardından bir dizi saldırının en sonuncusu haline geldiğini söylemesiyle geldi. AgeLockereCh0raix ve DeadBolt.

“Ön soruşturma, Checkmate’in şu yollarla saldırdığını gösteriyor. KOBİ hizmetleri internete maruz kalıyor ve zayıf parolalarla hesapları kırmak için bir sözlük saldırısı kullanıyor” dedi. kayıt edilmiş bir danışma belgesinde.

“Saldırgan bir aygıtta başarılı bir şekilde oturum açtığında, paylaşılan klasörlerdeki verileri şifreler ve her klasörde “!CHECKMATE_DECRYPTION_README” dosya adıyla bir fidye notu bırakır.”

Tedbir olarak Tayvanlı şirket, müşterilerine KOBİ hizmetlerini internete maruz bırakmamalarını, şifre gücünü artırmalarını, düzenli yedeklemeler almalarını ve QNAP işletim sistemini en son sürüme güncellemelerini tavsiye ediyor.