Kötü niyetli aktörlerin, radarın altında kalmak ve tespitten kaçınmak için saldırılarında meşru düşman simülasyon yazılımını kötüye kullandıkları gözlemlendi.

Palo Alto Networks Birimi 42 söz konusu a kötü amaçlı yazılım örneği 19 Mayıs 2022’de VirusTotal veritabanına yüklenen, “uç nokta algılama ve yanıt (EDR) ve antivirüs (AV) yetenekleriyle algılamayı önlemek için tasarlanmış” nispeten yeni bir karmaşık araç takımı olan Brute Ratel C4 ile ilişkili bir yük içeriyordu.

adlı Hintli bir güvenlik araştırmacısı tarafından yazılmıştır. Çetan NayakBrute Ratel (BRc4), Kobalt Strike’a benzer ve tarif “kırmızı ekip ve düşman simülasyonu için özelleştirilmiş komuta ve kontrol merkezi” olarak.

Ticari yazılım ilk olarak 2020’nin sonlarında piyasaya sürüldü ve o zamandan beri 350 müşteride 480’den fazla lisans kazandı. Her lisans, bir yıl boyunca kullanıcı başına 2,500 ABD Doları olarak sunulur ve ardından aynı süre için 2,250 ABD Doları karşılığında yenilenebilir.

BRc4, işlem enjeksiyonu, rakip TTP’leri otomatikleştirme, ekran görüntüleri yakalama, dosya yükleme ve indirme, birden fazla komut ve kontrol kanalı desteği ve bellek yapılarını kötü amaçlı yazılımdan koruma motorlarından gizleme yeteneği gibi çok çeşitli özelliklerle donatılmıştır. , diğerleri arasında.

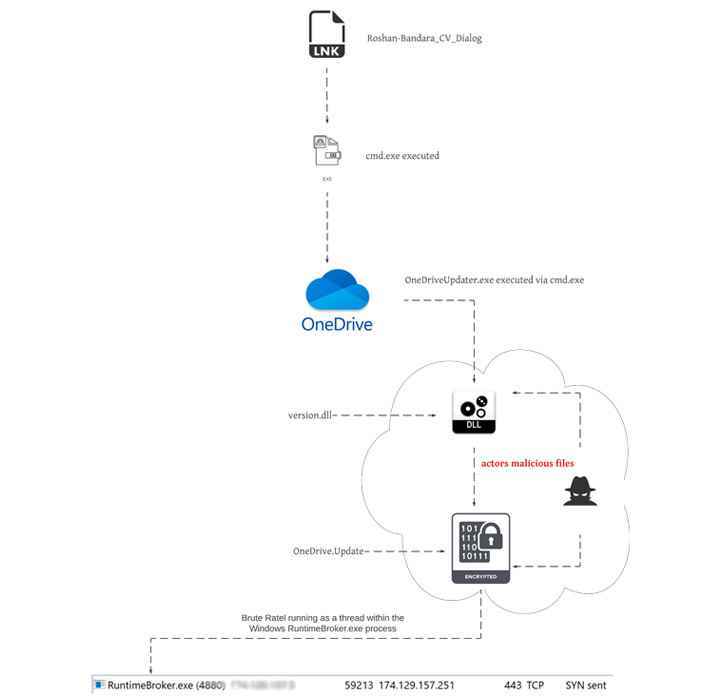

Sri Lanka’dan yüklenen eser, Roshan Bandara (“Roshan_CV.iso”) adlı bir kişinin özgeçmişi gibi görünüyor, ancak gerçekte, çift tıklandığında onu bir Windows sürücüsü olarak bağlayan bir optik disk görüntü dosyasıdır. Başlatıldıktan sonra BRc4’ü kullanıcının makinesine yükleyen ve uzak bir sunucuyla iletişim kuran, görünüşte zararsız bir Word belgesi içeren.

Paketlenmiş ISO dosyalarının teslimi, yükü hedef ortama iletmek için aynı yöntemin kullanılıp kullanılmadığı açık olmasa da, genellikle hedef odaklı kimlik avı e-posta kampanyaları yoluyla gönderilir.

Birim 42 araştırmacıları Mike Harbison ve Peter Renals, “ISO dosyasının, Roshan_CV.ISO’nun bileşimi, diğer ulus-devlet APT ticari araçlarınınkine çok benziyor.” devlet aktörü APT29 (aka Cozy Bear, The Dukes veya Iron Hemlock).

APT29, devlet destekli grubun büyük ölçekli SolarWinds tedarik zinciri saldırısını düzenlemekle suçlanmasının ardından geçen yıl ün salmıştı.

Siber güvenlik firması ayrıca bir ikinci örnek bir gün sonra Ukrayna’dan VirusTotal’a yüklenen ve BRc4’ü belleğe yüklemekten sorumlu bir modülün koduyla örtüşen kod sergileyen. Soruşturma, o zamandan beri Şubat 2021’e kadar uzanan yedi BRc4 örneğini daha ortaya çıkardı.

Gizli kanal olarak kullanılan C2 sunucusu incelenerek, bir takım potansiyel kurbanlar tespit edildi. Buna Arjantinli bir kuruluş, Kuzey ve Güney Amerika içeriği sağlayan bir IP televizyon sağlayıcısı ve Meksika’daki büyük bir tekstil üreticisi dahildir.

Araştırmacılar, “Yeni bir penetrasyon testi ve düşman öykünme yeteneğinin ortaya çıkması önemlidir.” Dedi. “Daha da endişe verici olan, BRc4’ün modern savunma EDR ve AV algılama yeteneklerini yenmedeki etkinliğidir.”

Bulguların kamuoyuna açıklanmasından kısa bir süre sonra Nayak tweetlendi BRc4 v1.1’i ekleyerek “karaborsada satılan bulunan lisanslara karşı uygun işlemlerin yapıldığını”, “önceki sürümlerde bulunan IoC’nin her yönünü değiştireceğini” söyledi.