Yaygın bir yazılım tedarik zinciri saldırısı, NPM paket yöneticisini, en azından Aralık 2021’den bu yana, kullanıcıların formlara girdiği verileri çalmak için tasarlanan sahte modüllerle hedef aldı.

ReversingLabs tarafından IconBurst olarak adlandırılan koordineli saldırı, gömülü aşağı akış mobil uygulamalardan ve web sitelerinden hassas verileri toplamak için kötü amaçlı kodla birlikte gelen, gizlenmiş JavaScript içeren en az iki düzine NPM paketini içeriyor.

Güvenlik araştırmacısı Karlo Zanki, “Bu açıkça kötü niyetli saldırılar, saldırganların halka açık depolar aracılığıyla meşru paketlere benzeyen veya bu paketlerin yaygın yanlış yazımlarına sahip paketler sunduğu bir teknik olan yazım hatasına dayanıyordu.” söz konusu Salı raporunda. “Saldırganlar, ionic.io tarafından yayınlanan şemsiyeler ve paketler gibi yüksek trafikli NPM modüllerinin kimliğine büründü.”

Çoğu son aylarda yayınlanan söz konusu paketler, bugüne kadar toplu olarak 27.000’den fazla indirildi. Daha da kötüsü, modüllerin çoğu depodan indirilmeye devam ediyor.

En çok indirilen kötü amaçlı modüllerden bazıları aşağıda listelenmiştir –

- simge paketi (17.774)

- iyonik (3.724)

- ajax kütüphaneleri (2.440)

- altbilgi (1.903)

- şemsiyeler (686)

- ajax kitaplığı (530)

- paket simgeleri (468)

- simgeler paketi (380)

- tokatlayıcı paketi (185) ve

- simgeler paketleri (170)

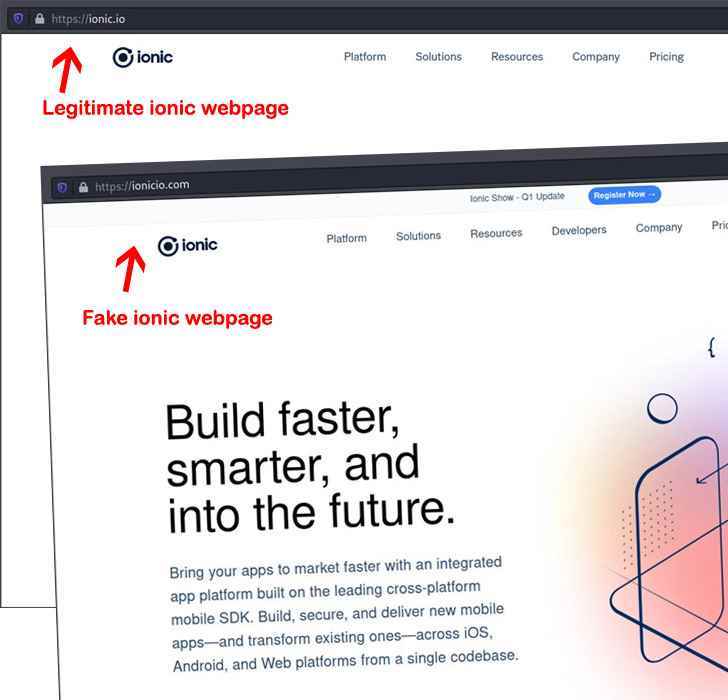

ReversingLabs tarafından gözlemlenen bir örnekte, simge paketi tarafından sızdırılan veriler, ionicio adlı bir etki alanına yönlendirildi.[.]com, meşru iyonlara benzemek için tasarlanmış benzer bir sayfa[.]io web sitesi.

Kampanyanın arkasındaki kötü amaçlı yazılım yazarları, son aylarda web sayfasındaki her form öğesinden bilgi toplamak için taktiklerini daha da değiştirdi ve bu da veri toplamaya yönelik agresif bir yaklaşıma işaret ediyor.

Zanki, “Uygulama geliştirmenin merkezi olmayan ve modüler doğası, uygulamaların ve hizmetlerin yalnızca en az güvenli bileşenleri kadar güçlü olduğu anlamına gelir” dedi. “Bu saldırının başarısı […] uygulama geliştirmenin serbest doğasının ve hassas uygulamalara ve BT ortamlarına giren kötü amaçlı ve hatta savunmasız kodların önündeki düşük engellerin altını çiziyor.”