Araştırmacılar, saldırganların yama uygulanmamış sunucuları ve savunmasız uzaktan erişim sistemlerini hedef alarak önemli bir başarı elde etmeye devam ettiğini ve bu tür güvenlik ihlallerinin mağdur kuruluşlara, kullanıcı eylemlerinin (örneğin, kimlik avına düşme ve kötü amaçlı belgeleri açma) neden olduğu güvenlik ihlallerinden %54 daha pahalıya mal olduğunu söylüyor.

Güvenlik firması Tetra Defence’nin ilk çeyreğe ait olay verilerini analiz eden Çarşamba günkü raporuna göre, yama uygulanmayan güvenlik açıkları ve Uzak Masaüstü Protokolü (RDP) gibi riskli hizmetleri açığa çıkaran başarılı saldırıların %82’sini oluştururken, sosyal mühendislik çalışanları Başarılı uzlaşmaların sadece %18’ini oluşturan bazı eylemlerde bulunmak.

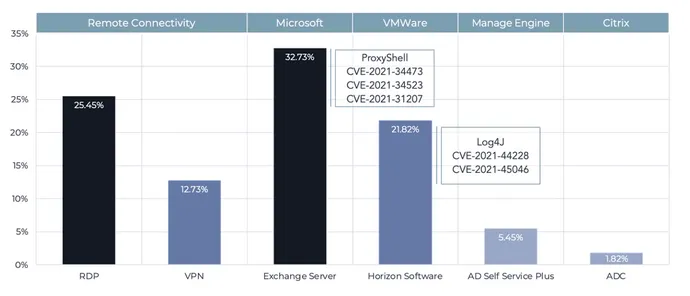

Firma tarafından toplanan olay verileri, Microsoft Exchange sunucuları için ProxyShell istismarının harici ihlallerin yaklaşık üçte birini oluşturduğunu, güvensiz Uzak Masaüstü Protokolü (RDP) sunucularının ise dörtte birini oluşturduğunu gösterdi.

Tetra Defense’de dijital adli tıp ve olay müdahalesinden (DFIR) sorumlu kıdemli başkan yardımcısı Nathan Little, Log4Shell hatası medyada geniş yer görmeye devam ederken, saldırı vektörü ihlallerin yalnızca %22’sinde kullanıldı, diyor.

“Bu taktiklerin devam etmesini bekliyoruz – ancak sınırlı sayıda savunmasız Exchange sunucusu var” diyor. “Zaman içinde – ve bunu son beş yıldan fazla bir süredir gördük – tehdit aktörleri tarafından kullanılan güvenlik açıkları değişecek, ancak [in general] dışarıdan erişilebilen güvenlik açıkları, siber suçlular için favori saldırı vektörleri olmaya devam edecek.”

Sağlık hizmetleri, güvenliği ihlal edilen kuruluşların yaklaşık %20’sinin bu kategoriye girmesiyle hedeflenen sektörler listesinin başında yer aldı. Tetra Defence’nin verilerine göre, finans ve eğitim %13 ile ikinci sırada yer aldı ve imalat, olayların %12’sini oluşturdu.

Tetra Defence ayrıca çoğu ihlalden sorumlu siber suç aktörlerini izledi ve firma tarafından araştırılan tüm tavizlerin yaklaşık yarısından Lockbit 2.0, BlackCat, Conti ve Hive olmak üzere dört grubun sorumlu olduğunu tespit etti.

Bulut Yanlış Yapılandırması: Diğer Siber Olaylardan Daha Düşük Maliyetli

Tetra Defence’den Little, yaygın bir güvenlik açığı biçimi olsa da, yanlış yapılandırmaların, bu tür uzlaşmaları araştırmak için çok az taleple birlikte, ihlallerin maliyetinin çoğunu karşılamadığını söylüyor.

“Yanlış yapılandırmalar için – çünkü bunlar bir AWS S3 paketinin herkese açık olması içinde depolanan hassas bilgilerle – varsayılan bir kullanıcı adı ve parola ile hassas olmayan bir sunucunun ifşa edilmesiyle – maliyetler büyük ölçüde değişebilir” diyor. “Genel olarak konuşursak, yanlış yapılandırma maliyetleri, yama uygulanmamış sistemlerden ve kazara kullanıcı eyleminden daha düşüktür. “

Zararları tahmin etmek zor olsa da Little, potansiyel etkiyi gelirin yüzdesi olarak görüyor ve büyük bir siber güvenlik olayının makul bir mali etkisi yıllık gelirin %2 ila %10’unu oluşturuyor.

Ayrıca, kapsamlı yama ve çok faktörlü kimlik doğrulama (MFA) kullanan iki kontrolün, incelenen olayların yaklaşık %80’ini önleyebileceğini de belirtiyor. Little, yama uygulanmamış bir güvenlik açığı kullanan harici güvenlik ihlallerinin %57’sini ve bir güvenlik açığından yararlanan veya MFA’nın etkinleştirilmediği yerlerde erişim elde etmek için çalınan kimlik bilgilerini kullanan sanal özel ağlara yapılan başarılı saldırıların %13’ünü içerdiğini söylüyor.

“Bu, bu iki kontrolün tek başına fidye yazılımı olayı riskini azaltmada ciddi bir etkisi olacağını gösteriyor” diyor. “Bir şirket için maliyet tasarrufu, işi bir hafta veya daha uzun süre durdurabilecek ve itibara zarar verebilecek bir veri ihlali ile fidye yazılımı olayı arasındaki fark olacaktır.”

Çakışan Veriler

Başarılı uzlaşmalara ilişkin veriler şirketlerin ele alınacak en kritik saldırı vektörlerini belirlemesine yardımcı olabilir, ancak sonuçların büyük ölçüde belirli olay-yanıt firmasına bağlı olduğu unutulmamalıdır.

Örneğin, bu yılın başlarında, güvenlik danışmanlığı şirketi Kroll, şirketin araştırdığı vakaların %60’ında ilk erişim vektörü olarak kimlik avı saldırılarını kullanarak kimlik avının büyümeye devam ettiğini gördü. Bu arada, güvenlik açıklarından yararlanma, 2021’in 4. çeyreğindeki %27’den, tüm ilk güvenlik ihlallerinin yarısına düşerek %13’e düştü.

Kroll, “Fidye yazılımı olaylarındaki azalmaya ve bir dizi önemli tehdit grubunun kesintiye uğramasına ve açığa çıkmasına rağmen… 2022, aktörlerin e-posta güvenliği gibi yeni yöntemlerden yararlanarak gaspa yol açmasıyla, saldırgan çeşitliliğinin yılı olduğunu kanıtlıyor.” en son üç aylık tehdit manzara raporunda belirtildi.

Fidye Yazılımı Ani

Olaylara müdahale firması CrowdStrike, Şubat ayında, 2021 yılına ait kendi olay verileriyle ilgili yıllık raporunu yayınladı ve fidye yazılımı saldırılarıyla ilgili ihlallerin %82 oranında arttığını gösterdi. Ayrıca şirketin verileri, kötü amaçlı yazılımların yalnızca başarılı izinsiz girişlerin yalnızca %38’inde kullanıldığını ve saldırganların %45’inin saldırıları manuel olarak gerçekleştirdiğini gösterdi.

Şirketin verilerine göre, başlangıçtaki bir uzlaşmadan ağdaki diğer sistemlere saldırmaya geçmek için ortalama süre – CrowdStrike’ın “ara verme süresi” dediği – yaklaşık 1,5 saat kaldı.