Dublajlı daha önce hiç görülmemiş bir uzaktan erişim truva atı ZuoRAT Kuzey Amerika ve Avrupa ağlarını hedefleyen karmaşık bir kampanyanın parçası olarak küçük ofis/ev ofis (SOHO) yönlendiricilerini seçiyor.

Lumen Black Lotus Labs araştırmacıları The Hacker News ile paylaşılan bir raporda, kötü amaçlı yazılımın “aktöre yerel ağa dönme ve ağ iletişimini ele geçirerek tespit edilmeyen bir dayanak noktası sağlayarak LAN üzerindeki ek sistemlere erişim sağlama yeteneği verdiğini” söyledi.

ASUS, Cisco, DrayTek ve NETGEAR’dan yönlendiricileri hedef alan gizli operasyonun, 2020’nin başlarında COVID-19 pandemisinin ilk aylarında başladığına ve iki yılı aşkın bir süredir etkin bir şekilde radarın altında kaldığına inanılıyor.

Şirketin tehdit istihbarat ekibi, “Tüketiciler ve uzak çalışanlar rutin olarak SOHO yönlendiricileri kullanıyor, ancak bu cihazlar nadiren izleniyor veya yamalanıyor, bu da onları bir ağın çevresinin en zayıf noktalarından biri yapıyor” dedi.

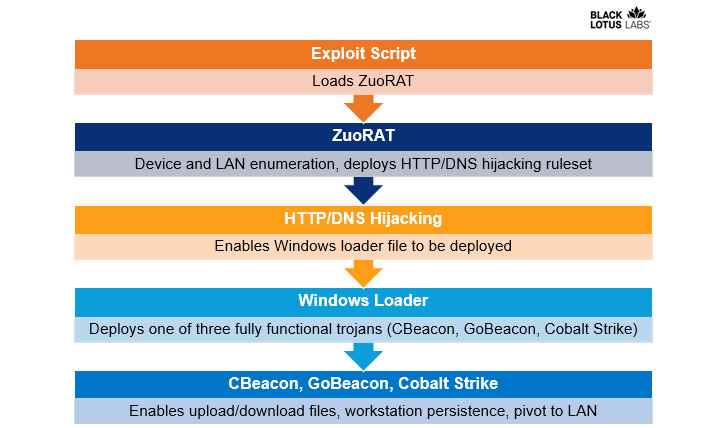

Yönlendiricilere ilk erişim, uzaktan erişim aracını yüklemek için bilinen yamalanmamış kusurları tarayarak, bu aracı kullanarak ağa erişim sağlayarak ve Cobalt Strike ve CBeacon ve GoBeacon gibi özel arka kapıları sunmak için kullanılan bir sonraki aşama kabuk kodu yükleyicisini bırakarak elde edilir. keyfi komutları çalıştırabilir.

Kötü amaçlı yazılım, hedef ağların derinlemesine keşfine, trafik toplamaya ve ağ iletişimi korsanlığına olanak tanımanın yanı sıra, Ekim 2016’da kaynak kodu sızdırılan Mirai botnet’in büyük ölçüde değiştirilmiş bir sürümü olarak tanımlandı.

“ZuoRAT, bir ana bilgisayarı ve dahili LAN’ı sıralayabilen, virüslü cihaz üzerinden iletilen paketleri yakalayabilen ve ortadaki kişi saldırıları (önceden tanımlanmış kurallara dayalı olarak DNS ve HTTPS ele geçirme) gerçekleştirebilen SOHO yönlendiricileri için derlenmiş bir MIPS dosyasıdır.” araştırmacılar söyledi.

Ayrıca, FTP ve web tarama ile ilişkili 21 ve 8443 numaralı bağlantı noktaları üzerinden TCP bağlantılarını toplamak için bir işlev de dahildir, bu da potansiyel olarak saldırganın, güvenliği ihlal edilmiş yönlendiricinin arkasındaki kullanıcıların internet etkinliklerinde sekmeler tutmasını sağlar.

ZuoRAT’ın diğer yetenekleri, saldırganların, adli analize direnmek amacıyla geçici dizinlerde oluşturulan ve depolanan önceden ayarlanmış kuralları kullanarak istekleri ele geçirmek ve kurbanları kötü niyetli etki alanlarına yönlendirmek amacıyla DNS ve HTTPS trafiğini izlemesine olanak tanır.

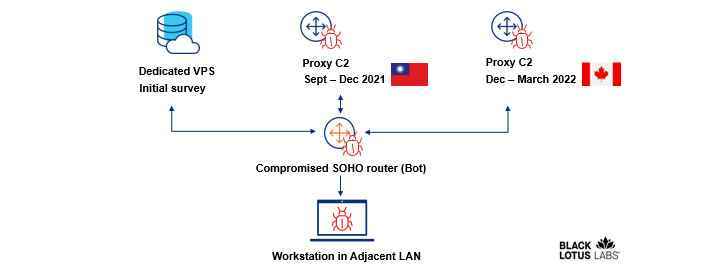

Bu, bilgisayar korsanlarının faaliyetlerini gizlemek için attıkları tek adım değil, çünkü saldırılar, ilk RAT istismarını bırakmak için sanal bir özel sunucunun kullanılmasını ve güvenliği ihlal edilmiş yönlendiricilerin kendilerinin proxy C2 sunucuları olarak kullanılmasını içeren karmaşık, çok aşamalı bir C2 altyapısına dayanıyor. .

Tespiti daha da önlemek için hazırlama sunucusunun, bir örnekte “muhsinlar.net” adlı bir web sitesini taklit eden, görünüşte zararsız içerik barındırdığı tespit edildi. propaganda portalı Türkistan İslam Partisi için kurulan (İPUCU), Çin menşeli bir Uygur aşırılıkçı birlik.

Harekatın arkasındaki muhalif kolektifin kimliği bilinmiyor, ancak eserlerin analizi Çin’in Xiancheng eyaletine olası referansları ve komuta ve kontrol için Alibaba’nın Yuque ve Tencent’inin kullanımını ortaya çıkardı (C2).

Black Lotus Labs, operasyonun ayrıntılı ve kaçamak doğasının, saldırılarda gizli kalma taktikleriyle birleştiğinde, potansiyel ulus-devlet faaliyetine işaret ettiğini belirtti.

“Bu kampanyada gösterilen yetenekler – farklı marka ve modellerdeki SOHO cihazlarına erişim kazanma, hedeflemeyi bilgilendirmek için ana bilgisayar ve LAN bilgilerini toplama, kara içi cihazlara potansiyel olarak kalıcı erişim elde etmek için ağ iletişimlerini örnekleme ve ele geçirme ve kasıtlı olarak çok aşamalı C2 altyapısından yararlanan gizli C2 altyapısı Silolu yönlendiriciden yönlendiriciye iletişim — son derece sofistike bir aktöre işaret ediyor”, araştırmacılar sonuçlandırdı.