CODESYS, başarılı bir şekilde kullanılırsa diğerlerinin yanı sıra bilgi ifşasına ve hizmet reddi (DoS) durumuna neden olabilecek 11 güvenlik açığını gidermek için yamalar yayınladı.

Çinli siber güvenlik firması NSFOCUS, “Bu güvenlik açıklarından yararlanmak kolaydır ve hassas bilgi sızıntısı, PLC’lerin ciddi bir hata durumuna girmesi ve rastgele kod yürütme gibi sonuçlara neden olmak için başarıyla kullanılabilirler.” söz konusu. “Sahadaki endüstriyel senaryolarla birlikte, bu güvenlik açıkları endüstriyel üretimi durgunluğa, ekipman hasarına vb. maruz bırakabilir.”

CODESYS, otomasyon uzmanları tarafından programlanabilir mantık denetleyici uygulamaları için bir geliştirme ortamı olarak kullanılan bir yazılım paketidir (PLC’ler).

Eylül 2021 ile Ocak 2022 arasındaki sorumlu açıklamanın ardından düzeltmeler yapıldı sevk edildi Alman yazılım şirketi tarafından geçen hafta 23 Haziran 2022’de. Hatalardan ikisi Kritik, yedisi Yüksek ve ikisi Orta olarak derecelendirildi. Sorunlar toplu olarak aşağıdaki ürünleri etkiler:

- V2.3.9.69 sürümünden önceki CODESYS Geliştirme Sistemi

- V2.3.9.38 sürümünden önceki CODESYS Ağ Geçidi İstemcisi

- V2.3.9.38 sürümünden önceki CODESYS Gateway Server

- V1.1.9.23 sürümünden önceki CODESYS Web sunucusu

- CODESYS SP Realtime NT, V2.3.7.30 sürümünden önceki

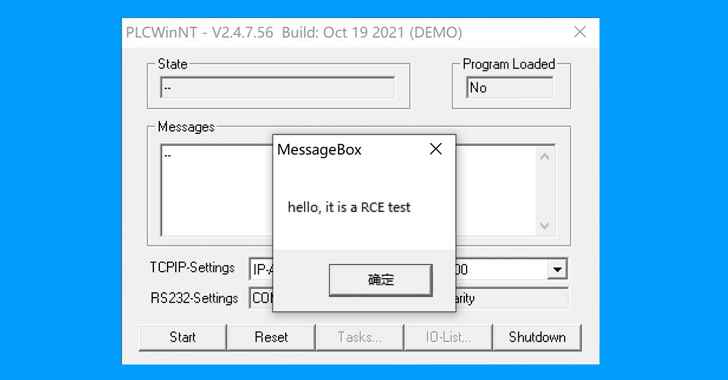

- CODESYS PLCWinNT, V2.4.7.57 sürümünden önce ve

- CODESYS Runtime Toolkit V2.4.7.57 sürümünden önceki 32 bit tam

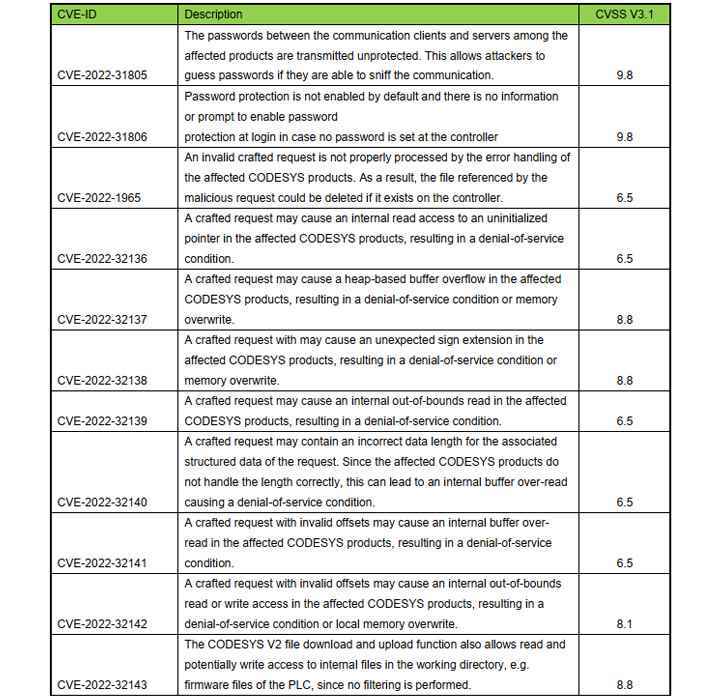

Kusurların başında, PLC’lerde işlemler gerçekleştirilmeden önce kimlik doğrulaması için kullanılan parolaların açık metin kullanımı ve varsayılan olarak parola korumasının etkinleştirilmemesi ile ilgili olan CVE-2022-31805 ve CVE-2022-31806 (CVSS puanları: 9.8) bulunmaktadır. sırasıyla CODESYS Control çalışma zamanı sisteminde.

Zayıflıklardan yararlanmak, yalnızca kötü niyetli bir aktörün hedef PLC cihazının kontrolünü ele geçirmesine izin vermekle kalmaz, aynı zamanda bir PLC’ye haydut bir proje indirir ve rastgele kod yürütür.

Diğer güvenlik açıklarının çoğu (CVE-2022-32136’dan CVE-2022-32142’ye kadar) denetleyicide daha önce kimliği doğrulanmış bir saldırgan tarafından hizmet reddi durumuna yol açacak şekilde silahlandırılabilir.

23 Haziran’da yayınlanan ayrı bir danışma belgesinde, CODESYS ayrıca, CODESYS Gateway Server’daki (CVE-2022-31802, CVE-2022-31803 ve CVE-2022-31804), hazırlanmış istekleri göndermek için kullanılabilecek diğer üç kusuru da düzelttiğini söyledi. kimlik doğrulamasını atlayın ve sunucuyu kilitleyin.

Yamaları zamanında uygulamanın yanı sıra, “etkilenen ürünleri güvenlik koruma cihazlarının arkasına yerleştirmeniz ve ağ güvenliği için kapsamlı bir savunma stratejisi gerçekleştirmeniz” önerilir.