Siber suçlu aktörlerin kötü amaçlı Windows kısayolu oluşturmasını sağlayan yeni bir kötü amaçlı yazılım aracı (.LNK) dosyalarının siber suç forumlarında satıldığı tespit edildi.

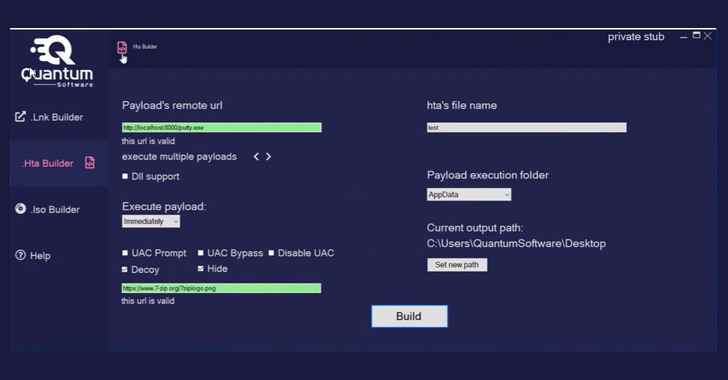

dublajlı Kuantum Lnk Oluşturucuyazılım, herhangi bir uzantıyı taklit etmeyi ve 300’den fazla simge arasından seçim yapmayı mümkün kılar, destekten bahsetmeye gerek yok UAC ve Windows Akıllı Ekran “.LNK başına birden çok yük” dosyasının yanı sıra atlayın. Ayrıca .HTA ve disk görüntüsü (.ISO) yükleri oluşturma yetenekleri de sunulmaktadır.

Quantum Builder farklı fiyat noktalarında kiralanabilir: Ayda 189 €, iki ay için 355 €, altı ay için 899 € veya 1.500 € karşılığında bir kerelik ömür boyu satın alma olarak.

“.LNK dosyaları, onları açmak için diğer dosyalara, klasörlere veya uygulamalara başvuran kısayol dosyalarıdır” Cyble araştırmacıları söz konusu bir raporda. ” [threat actor] .LNK dosyalarından yararlanır ve kullanarak kötü amaçlı yükleri düşürür LOLBinler [living-off-the-land binaries]”

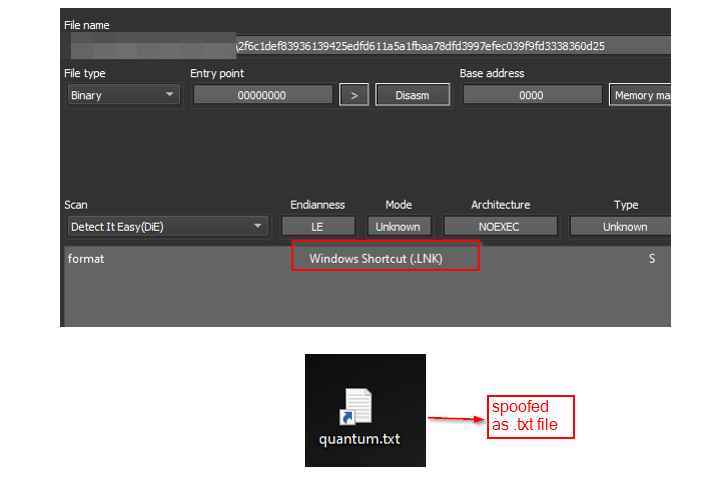

Vahşi doğada Quantum Builder kullanan kötü amaçlı yazılım örneklerinin erken kanıtlarının, zararsız görünen metin dosyaları (“test.txt.lnk”) gibi görünen 24 Mayıs’a kadar uzandığı söyleniyor.

Araştırmacılar, “Varsayılan olarak, Windows .LNK uzantısını gizler, bu nedenle bir dosya dosya_adı.txt.lnk olarak adlandırılırsa, dosya uzantısını göster seçeneği etkinleştirilmiş olsa bile kullanıcıya yalnızca dosya_adı.txt görünür” dedi. “Bu gibi nedenlerle, .LNK dosyalarını bir kılık veya duman perdesi olarak kullanan TA’lar için bu çekici bir seçenek olabilir.”

.LNK dosyasını başlatmak, Quantum’un web sitesinde (“quantum-software”) barındırılan bir HTML uygulaması (“bdg.hta”) dosyasını çalıştıran PowerShell kodunu yürütür.[.]çevrimiçi”) kullanarak MSHTAHTA dosyalarını çalıştırmak için kullanılan meşru bir Windows yardımcı programı.

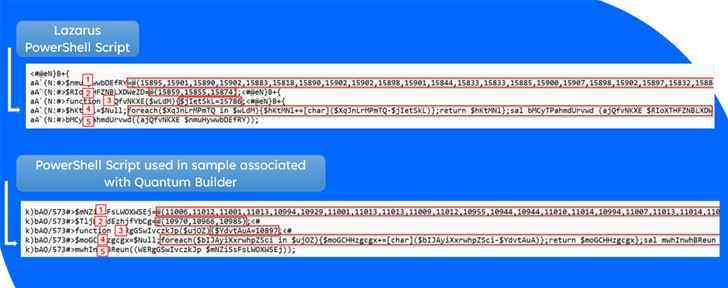

Quantum Builder’ın, araçtaki kaynak kodu düzeyindeki örtüşmelere ve ikincisinin daha ileri aşama yükleri sağlamak için .LNK dosyalarından yararlanma çalışma biçimine dayalı olarak Kuzey Kore merkezli Lazarus Group ile bağlarını paylaştığı söyleniyor ve bu da APT aktörleri tarafından kendi uygulamalarında potansiyel kullanımını gösteriyor. saldırılar.

Geliştirme, Microsoft’un bu yılın başlarında ürünlerinde Visual Basic for Applications (VBA) makrolarını varsayılan olarak devre dışı bırakma kararının ardından, bulaşma zincirlerini tetiklemek için bir kanal olarak Bumblebee ve Emotet’in arkasındaki operatörlerin .LNK dosyalarına geçmesiyle geliyor.

İlk olarak Mart ayında tespit edilen BazarLoader kötü amaçlı yazılımının yerini alan Bumblebee, saldırganlara güvenliği ihlal edilmiş sistemlere sürekli erişim ve Cobalt Strike ve Sliver dahil olmak üzere diğer kötü amaçlı yazılımlar için bir indirici sağlamak için tasarlanmış bir arka kapı işlevi görüyor.

Cyble’a göre, Nisan ayında 41 olan Bumblebee enfeksiyonu vakası Mayıs 2022’de 413’e yükseldi.

Araştırmacılar, “Bumblebee, kapsamlı kaçınma manevraları ve karmaşık anti-sanallaştırma teknikleri de dahil olmak üzere anti-analiz püf noktaları kullanan yeni ve son derece gelişmiş bir kötü amaçlı yazılım yükleyicisidir.” söz konusu. “Fidye yazılımı gruplarının yüklerini teslim etmeleri için popüler bir araç haline gelmesi muhtemel.”