Gelişmiş bir Çinli gelişmiş kalıcı tehdit (APT) aktörü, Sophos’un bu yılın başlarında ortaya çıkan güvenlik duvarı ürünündeki kritik bir güvenlik açığından yararlanarak, son derece hedefli bir saldırının parçası olarak isimsiz bir Güney Asya hedefine sızdı.

“Saldırgan uygular[ed] ilginç bir web kabuğu arka kapısı, oluştur[d] ikincil bir kalıcılık biçimi ve nihayetinde başlatma[ed] müşterinin personeline yönelik saldırılar,” Volexity söz konusu bir raporda. “Bu saldırılar, kuruluşun halka açık web sitelerini barındıran bulutta barındırılan web sunucularını daha fazla ihlal etmeyi amaçladı.”

Söz konusu sıfır gün kusuru, CVE-2022-1040 (CVSS puanı: 9.8) olarak izleniyor ve uzaktan rastgele kod yürütmek için silah olarak kullanılabilen bir kimlik doğrulama atlama güvenlik açığıyla ilgili. Sophos Güvenlik Duvarı 18.5 MR3 (18.5.3) ve önceki sürümlerini etkiler.

25 Mart 2022’de kusur için bir yama yayınlayan siber güvenlik firması, bunun “öncelikle Güney Asya bölgesindeki küçük bir dizi belirli kuruluşu hedeflemek” için kötüye kullanıldığını ve etkilenen varlıkları doğrudan bilgilendirdiğini belirtti.

Şimdi Volexity’ye göre, 5 Mart 2022’de, açıklanmadan yaklaşık üç hafta önce, isimsiz bir müşterinin Sophos Güvenlik Duvarı’ndan o zamanki güncel sürümü çalıştıran anormal ağ etkinliği tespit edildiğinde, kusurdan yararlanıldığına dair erken kanıtlar başladı. güvenlik açığı

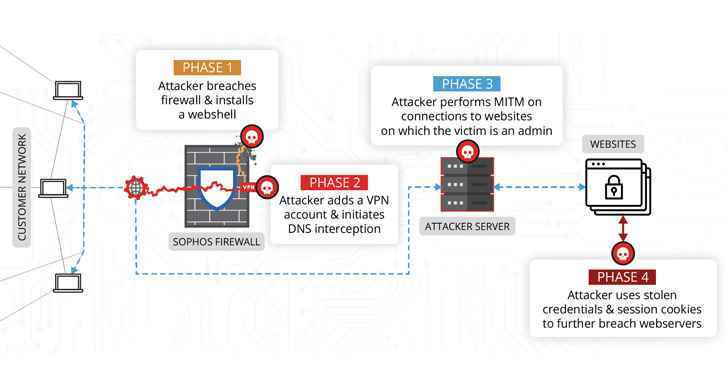

Araştırmacılar, “Saldırgan, ortadaki adam (MitM) saldırılarını gerçekleştirmek için güvenlik duvarına erişimi kullanıyordu” dedi. “Saldırgan, güvenlik duvarının bulunduğu ağ dışındaki ek sistemleri tehlikeye atmak için bu MitM saldırılarından toplanan verileri kullandı.”

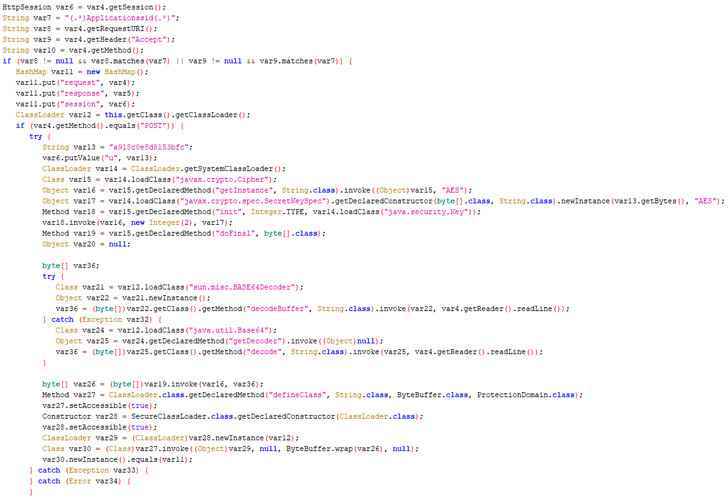

Güvenlik duvarı ihlalinden sonraki enfeksiyon dizisi, güvenlik yazılımının meşru bir bileşeninin arkasında tehdit aktörünün seçtiği herhangi bir URL’den uzaktan erişilebilen web kabuğu.

Behinder web kabuğunun bu ayın başlarında Çinli APT grupları tarafından Atlassian Confluence Server sistemlerindeki (CVE-2022-26134) sıfırıncı gün açığından yararlanan ayrı bir izinsiz giriş setinde kullanılması da dikkate değerdir.

Ek olarak, saldırganın, kullanıcı kimlik bilgilerini ve oturum çerezlerini ele geçirmek amacıyla özel olarak hedeflenen web siteleri (özellikle kurbanın içerik yönetim sistemi (CMS)) için DNS yanıtlarını değiştirmeye geçmeden önce, uzaktan erişimi kolaylaştırmak için VPN kullanıcı hesapları oluşturduğu söyleniyor.

Oturum tanımlama bilgilerine erişim, daha sonra kötü niyetli tarafı WordPress sitesinin kontrolünü ele geçirmeye ve BuzAkrepsaldırganın bunu web sunucusuna üç açık kaynaklı implant yerleştirmek için kullanmasıyla, PupyRAT, panteganave şerit.

“DriftingCloud etkili, iyi donanımlı ve kalıcı bir tehdit aktörüdür. beş zehir-ilgili hedefler. Hedef ağlara giriş söz konusu olduğunda teraziyi kendi lehlerine çevirerek, hedeflerine ulaşmak için sıfır gün açıkları geliştirebilir veya satın alabilirler.”