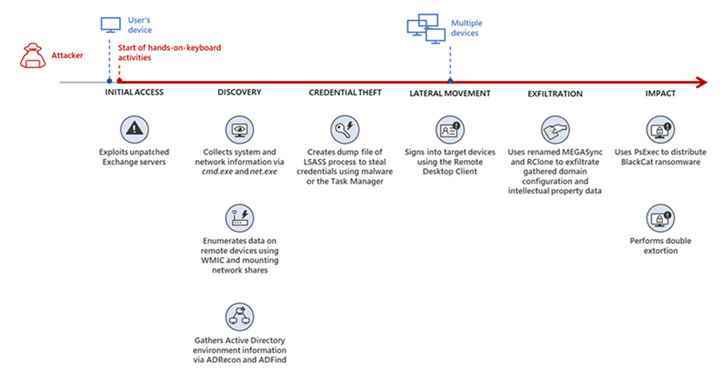

Microsoft, BlackCat fidye yazılımı ekibinin, hedeflenen ağlara erişim elde etmek için yama uygulanmamış Exchange sunucusu güvenlik açıklarına yönelik açıklardan yararlandığı konusunda uyarıyor.

Bir giriş noktası elde ettikten sonra, saldırganlar, fikri mülkiyeti toplamadan ve fidye yazılımı yükünü düşürmeden önce, güvenliği ihlal edilmiş makineler hakkında bilgi toplamak için hızla hareket etti, ardından kimlik bilgisi hırsızlığı ve yanal hareket faaliyetleri gerçekleştirdi.

Microsoft 365 Defender Tehdit İstihbarat Ekibi, iki tam hafta boyunca oynanan tüm olaylar dizisinin söz konusu Bu hafta yayınlanan bir raporda.

Araştırmacılar, “Gözlemlediğimiz başka bir olayda, bir fidye yazılımı bağlı kuruluşunun, oturum açmak için güvenliği ihlal edilmiş kimlik bilgilerini kullanarak internete açık bir Uzak Masaüstü sunucusu aracılığıyla ortama ilk erişim sağladığını bulduk,” dedi ve “iki BlackCat’in “cansız” veya dağıtımlar aynı görünebilir.”

ALPHV ve Noberus adlarıyla da bilinen BlackCat, hiperaktif fidye yazılımı alanına nispeten yeni bir giriş yapıyor. Ayrıca, Rust’ta yazılmış ilk çapraz platform fidye yazılımlarından biri olduğu da biliniyor ve tehdit aktörlerinin tespitten kaçmak için olağandışı programlama dillerine geçtiği bir eğilimin örneği.

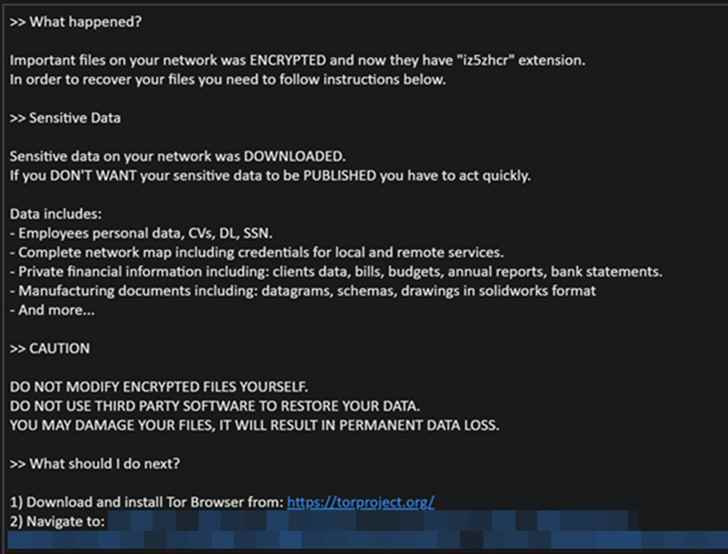

Hizmet olarak fidye yazılımı (RaaS) şeması, kullanılan değişken ilk erişim vektörlerinden bağımsız olarak, daha sonra çift gasp olarak adlandırılan şeyin bir parçası olarak fidye tutulan hedef verilerin sızması ve şifrelenmesiyle sonuçlanır.

RaaS modelinin, üç farklı kilit oyuncudan oluşan, kazançlı bir konser ekonomisi tarzı siber suç ekosistemi olduğu kanıtlanmıştır: ağları tehlikeye atan ve kalıcılığı koruyan erişim aracıları (IAB’ler); fidye yazılımı operasyonlarını geliştiren ve sürdüren operatörler; ve gerçek yükü dağıtmak için erişimi IAB’lerden satın alan bağlı kuruluşlar.

ABD Federal Soruşturma Bürosu (FBI) tarafından yayınlanan bir uyarıya göre, BlackCat fidye yazılımı saldırıları, ilk görüldüğü Kasım 2021’den bu yana Mart 2022 itibarıyla dünya çapında en az 60 kuruluşu mağdur etti.

Ayrıca Microsoft, Hive, Conti, REvil ve LockBit 2.0 gibi çeşitli fidye yazılımı aileleriyle ilişkilendirilmiş “en üretken” bağlı kuruluş tehdit gruplarından ikisinin artık BlackCat’i dağıttığını söyledi.

Buna, en son Ekim 2021’de sağlık sektörünü hedef aldığı görülen finansal olarak motive edilmiş bir tehdit aktörü olan DEV-0237 (diğer adıyla FIN12) ve 2020’den beri aktif olan ve bir RaaS programı kapandığında yükleri değiştirme modeline sahip olan DEV-0504 dahildir. aşağı.

Microsoft, “DEV-0504, BlackCat fidye yazılımının Ocak 2022’de enerji sektöründeki şirketlere dağıtılmasından sorumluydu.” kayıt edilmiş geçen ay. “Aynı zamanlarda DEV-0504, BlackCat’i moda, tütün, BT ve imalat endüstrileri ve diğer sektörlerdeki şirketlere yönelik saldırılarda da kullandı.”

Herhangi bir şey varsa, bulgular, bağlı aktörlerin saldırılarından para kazanmak için giderek artan bir şekilde RaaS çoğunluğuna nasıl atladığını ve fidye yazılımı yükünü bir hedef kuruluşun ağı içinde teslim etmek için belirgin şekilde farklı fidye öncesi adımları benimsediğini ve geleneksel savunma için önemli zorluklar oluşturduğunun bir göstergesidir. yaklaşımlar.

Araştırmacılar, “BlackCat gibi tehditleri tespit etmek iyi olsa da, insan tarafından işletilen fidye yazılımları büyümeye, gelişmeye ve konuşlandırıldıkları ağlara veya çalıştıkları saldırganlara uyum sağlamaya devam ettikçe artık yeterli değil” dedi. “Bu tür saldırılar, başarılı olmak için bir kuruluşun yetersiz kimlik bilgisi hijyeninden ve eski yapılandırmalarından veya yanlış yapılandırmalarından yararlanmaya devam ediyor.”