Siber güvenlik araştırmacıları, son zamanlarda yamalanan yüksek önem derecesine sahip bir güvenlik açığını ayrıntılı olarak açıkladı. Fastjson kitaplığı uzaktan kod yürütülmesini sağlamak için potansiyel olarak istismar edilebilir.

olarak izlendi CVE-2022-25845 (CVSS puanı: 8.1), sorun bir vaka ile ilgilidir güvenilmeyen verilerin seri durumdan çıkarılması “AutoType” adlı desteklenen bir özellikte. Proje sahipleri tarafından yamalı sürüm 1.2.83 23 Mayıs 2022’de yayınlandı.

“Bu güvenlik açığı, Fastjson 1.2.80 veya önceki sürümlerine dayanan ve belirli bir tanım belirtmeden JSON.parse veya JSON.parseObject API’lerine kullanıcı tarafından kontrol edilen verileri ileten tüm Java uygulamalarını etkiler. sınıf seri durumdan çıkarmak için,” JFrog’dan Uriya Yavnieli söz konusu bir yazımda.

Fastjson Java Nesnelerini kendi biçimlerine dönüştürmek için kullanılan bir Java kitaplığıdır. JSON temsil ve tersi. Ototopikusura açık olan işlev, varsayılan olarak etkinleştirilmiştir ve bir JSON girişi ayrıştırılırken daha sonra oluşturulabilecek özel bir tür belirtmek üzere tasarlanmıştır. seri durumdan çıkarılmış uygun sınıfın bir nesnesine dönüştürülür.

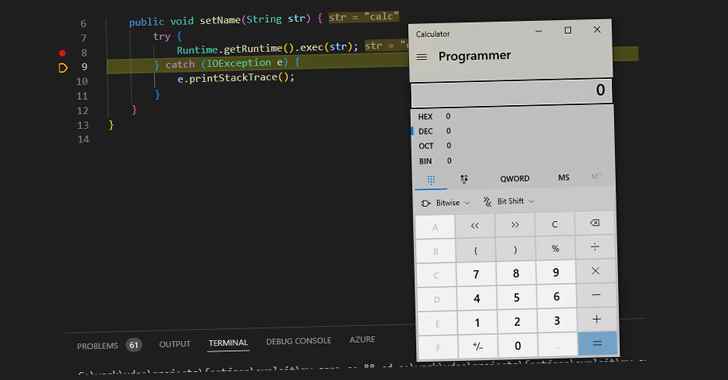

“Ancak, seri durumdan çıkarılmış JSON kullanıcı tarafından kontrol ediliyorsa, onu Otomatik Tip etkinken ayrıştırmak, saldırganın mevcut herhangi bir sınıfın örneğini oluşturabilmesi nedeniyle seri durumdan çıkarma güvenlik sorununa yol açabilir. sınıf yoluve yapıcısını keyfi argümanlarla besleyin,” diye açıkladı Yavnieli.

Proje sahipleri daha önce AutoType’ı devre dışı bırakan ve bir engellenen sınıflar listesi seri durumdan çıkarma kusurlarına karşı savunmak için, yeni keşfedilen güvenlik açığı, bu kısıtlamaların ikincisini uzaktan kod yürütülmesine neden.

Fastjson kullanıcılarının 1.2.83 sürümüne güncelleme yapmaları veya kullanılan izin verilenler listesi ve engelleme listesinden bağımsız olarak işlevi kapatan ve seri durumdan çıkarma saldırısının türevlerini etkin bir şekilde kapatan safeMode’u etkinleştirmeleri önerilir.

“Her ne kadar bir genel PoC istismarı var ve potansiyel etki çok yüksek (uzaktan kod yürütme) saldırı koşulları önemsiz değil (güvenilmeyen girdileri belirli savunmasız API’lere iletmek) ve en önemlisi — istismar edilecek uygun bir gadget sınıfı bulmak için hedefe özel araştırma gerekiyor,” dedi Yavnieli.