Travis CI API’sindeki yamalanmamış bir güvenlik sorunu, on binlerce geliştiricinin kullanıcı belirteçlerini potansiyel saldırılara maruz bırakarak tehdit aktörlerinin bulut altyapılarını ihlal etmesine, yetkisiz kod değişiklikleri yapmasına ve tedarik zinciri saldırıları başlatmasına etkin bir şekilde izin verdi.

Bulut güvenlik firması Aqua’dan araştırmacılar, “GitHub, AWS ve Docker Hub gibi popüler bulut hizmeti sağlayıcılarıyla ilişkili belirteçleri, sırları ve diğer kimlik bilgilerini kolayca çıkarabileceğiniz 770 milyondan fazla ücretsiz kullanıcı günlüğü mevcut” söz konusu Pazartesi raporunda.

Travis CI bir sürekli entegrasyon GitHub ve Bitbucket gibi bulut veri havuzu platformlarında barındırılan yazılım projelerini oluşturmak ve test etmek için kullanılan hizmet.

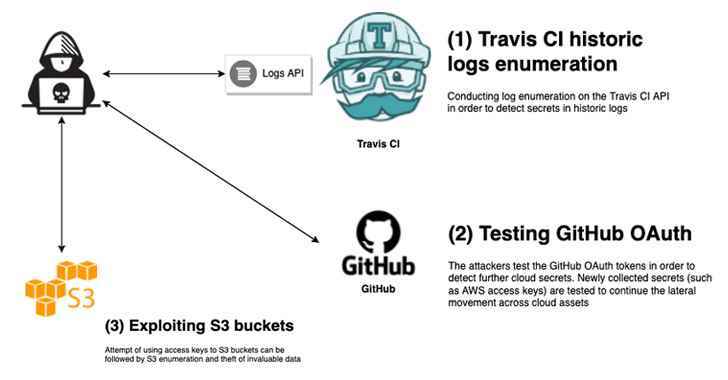

Daha önce 2015 yılında bildirilen sorun ve 2019olduğu gerçeğine dayanmaktadır. API geçmiş günlüklere açık metin biçiminde erişime izin vererek, kötü niyetli bir tarafın “önceden API aracılığıyla kullanılamayan günlükleri getirmesini” bile sağlar.

Günlükler, API aracılığıyla benzersiz bir açık metin günlüğü almak için kullanılan 4.280.000 ila 774.807.924 günlük numaraları arasında değişen Ocak 2013’e ve Mayıs 2022’ye kadar uzanır.

Dahası, 20.000 günlüğün daha ayrıntılı analizi, GitHub, AWS ve Docker Hub gibi çeşitli bulut hizmetleriyle ilişkili 73.000 jeton, erişim anahtarı ve diğer kimlik bilgilerini ortaya çıkardı.

Bu, Travis CI’nin API hız sınırı ve otomatik olarak filtrele ” dizesini görüntüleyerek yapı günlüklerinden ortam değişkenlerini ve belirteçleri güvenli hale getirin[secure]” onların yerine.

Kritik içgörülerden biri, “github_token” gizlenirken, github_secret, gh_token, github_api_key ve github_secret dahil olmak üzere farklı bir adlandırma kuralı izleyen bu belirtecin diğer 20 varyasyonunun Travis CI tarafından maskelenmediğidir.

Araştırmacılar, “Travis CI, API’yi sorgulama yeteneğini engelleyen API çağrılarının hızını yavaşlattı” dedi. “Ancak bu durumda bu yeterli değildi. Yetenekli bir tehdit aktörü bunu atlamak için bir geçici çözüm bulabilir.”

“Ancak, günlüklere API aracılığıyla erişim kolaylığı, eksik sansürleme, ‘kısıtlanmış’ günlüklere erişim ve API’ye erişimin hız sınırlaması ve engellenmesi için zayıf bir süreç, çok sayıda potansiyel olarak açıkta kalan günlükle birleştiğinde, bir kritik durum.”

Travis CI, bulgulara yanıt olarak, sorunun “tasarım gereği” olduğunu ve kullanıcıların derleme günlüklerindeki sırları sızdırmaktan kaçınmak ve belirteçleri ve sırları periyodik olarak döndürmek için en iyi uygulamaları izlemesini gerektirdiğini söyledi.

Bulgular, NPM altyapısına erişimi artırmak ve belirli özel depoları klonlamak için Heroku ve Travis CI’ye verilen çalıntı OAuth kullanıcı belirteçlerinden yararlanan Nisan 2022 saldırı kampanyasının ardından özellikle önemlidir.