Lyceum takma adıyla izlenen İran devlet destekli tehdit aktörü, Orta Doğu’ya yönelik son kampanyalarda yeni bir özel .NET tabanlı arka kapı kullanmaya yöneldi.

Zscaler ThreatLabz araştırmacıları Niraj Shivtarkar ve Avinash Kumar, “Yeni kötü amaçlı yazılım, ‘DIG.net’ açık kaynak aracının özelleştirilmiş bir sürümü olan .NET tabanlı bir DNS Arka Kapısıdır” söz konusu Geçen hafta yayınlanan bir raporda.

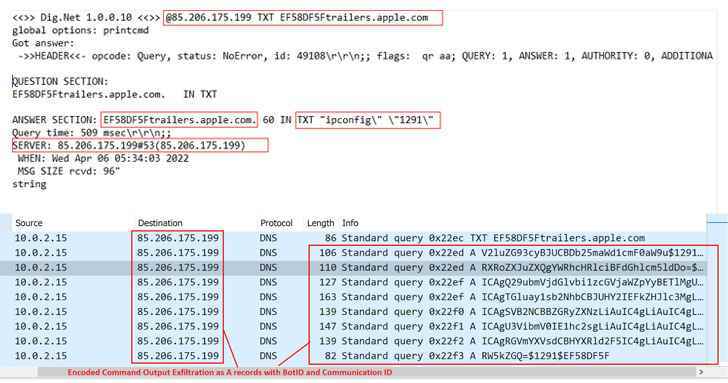

Kötü amaçlı yazılım, saldırgan tarafından kontrol edilen bir DNS sunucusunun DNS sorgularının yanıtını manipüle ettiği ve bunları kötü niyetli gereksinimlerine göre çözdüğü ‘DNS Hijacking’ adlı bir DNS saldırı tekniğinden yararlanıyor.”

DNS ele geçirme bir yeniden yönlendirme saldırısı Gerçek web sitelerine yapılan DNS sorgularının, şüphelenmeyen bir kullanıcıyı bir düşmanın kontrolü altındaki sahte sayfalara yönlendirmek için durdurulduğu. Önbellek zehirlenmesinden farklı olarak, DNS ele geçirme, bir çözümleyicinin önbelleğinden ziyade ad sunucusundaki web sitesinin DNS kaydını hedefler.

Hexane, Spirlin veya Siamesekitten olarak da bilinen Lyceum, öncelikle Orta Doğu ve Afrika’daki siber saldırılarıyla tanınır. Bu yılın başlarında, Slovak siber güvenlik firması ESET, faaliyetlerini OilRig (aka APT34) adlı başka bir tehdit aktörüne bağladı.

En son bulaşma zinciri, “news-spot” adlı bir etki alanından indirilen makro bağlantılı bir Microsoft Belgesinin kullanımını içerir.[.]canlı,” kimliğine bürünerek meşru haber raporu Radio Free Europe/Radio Liberty’den İran’ın Aralık 2021’deki insansız hava aracı saldırıları hakkında.

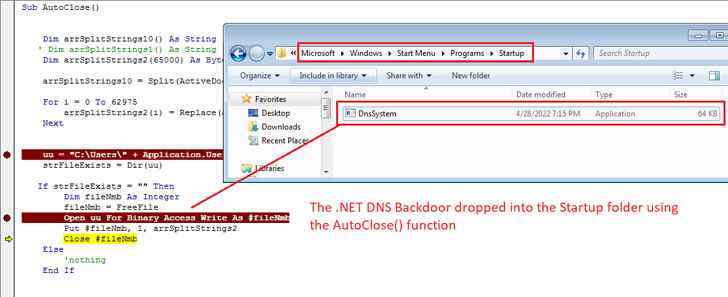

Makronun etkinleştirilmesi, implantı cihaza bırakan bir kötü amaçlı kodun yürütülmesine neden olur. Windows Başlangıç klasörü kalıcılık oluşturmak ve sistem her yeniden başlatıldığında otomatik olarak çalışmasını sağlamak.

DnsSystem olarak adlandırılan .NET DNS arka kapısı, açık kaynağın yeniden işlenmiş bir çeşididir. DIG.net Lyceum aktörünün DNS sunucusundan verilen DNS yanıtlarını ayrıştırmasını sağlayan DNS çözümleyici aracı (“cyberclub[.]bir”) ve onun hain hedeflerini gerçekleştirmek.

Algılamadan kaçınmak için komut ve kontrol (C2) iletişimleri için DNS protokolünü kötüye kullanmanın yanı sıra, kötü amaçlı yazılım, uzak sunucuya ve uzak sunucudan rastgele dosyalar yüklemek ve indirmek ve ayrıca güvenliği ihlal edilmiş ana bilgisayarda kötü amaçlı sistem komutlarını uzaktan yürütmek için donatılmıştır.

Araştırmacılar, “APT tehdit aktörleri, hedeflerine karşı başarılı saldırılar gerçekleştirmek için taktiklerini ve kötü amaçlı yazılımlarını sürekli olarak geliştiriyorlar” dedi. “Saldırganlar, güvenlik çözümlerinden kaçmak için sürekli olarak yeni anti-analiz hilelerini benimsiyor; kötü amaçlı yazılımların yeniden paketlenmesi, statik analizi daha da zorlaştırıyor.”