olarak bilinen teknik olarak sofistike bir tehdit aktörü Deniz Çiçeği Kurbanların fonlarını tüketen arka kapılı uygulamaları dağıtmayı amaçlayan resmi kripto para cüzdanı web sitelerini taklit eden kapsamlı bir kampanyanın parçası olarak Android ve iOS kullanıcılarını hedefliyor.

İlk olarak Mart 2022’de keşfedildiği söylenen etkinlik kümesi “ipucu[s] macOS kullanıcı adlarına, arka kapı kodundaki kaynak kodu yorumlarına ve Alibaba’nın İçerik Dağıtım Ağı’nı (CDN) kötüye kullanmasına dayanarak, Çince konuşan bir varlıkla henüz ortaya çıkarılmamış güçlü bir ilişkiye sahip.

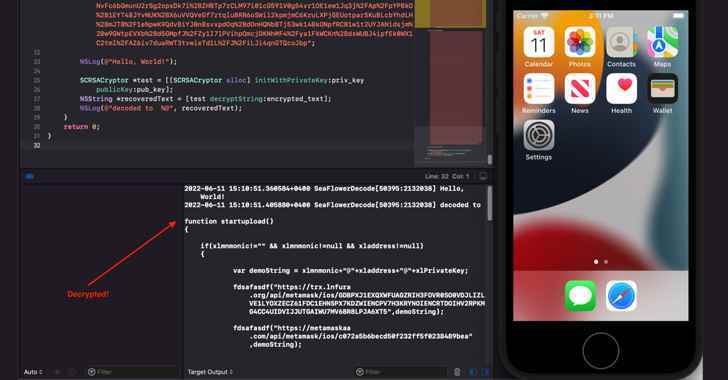

Confiant’tan Taha Karim, “Bugün itibariyle, SeaFlower’ın temel amacı, Web3 cüzdanlarını arka kapı koduyla değiştirmek ve bu da tohum cümlesini eninde sonunda sızdırmaktır.” söz konusu kampanyanın teknik bir derin dalışında.

Hedeflenen uygulamalar Coinbase Wallet, MetaMask, TokenPocket ve imToken’ın Android ve iOS sürümlerini içerir.

SeaFlower’ın çalışma biçimi, çekirdek cümleyi uzak bir etki alanına sızdırmak için tasarlanmış yeni kodun eklenmesi dışında, orijinal muadillerinden neredeyse hiç değişmeyen cüzdan uygulamalarının truva atlanmış sürümlerini indirmek için bir kanal görevi gören klonlanmış web siteleri kurmayı içerir.

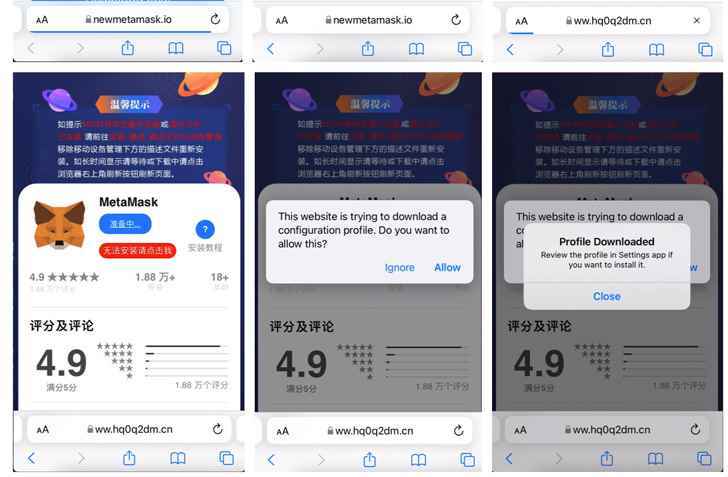

Kötü amaçlı etkinlik ayrıca iOS kullanıcılarını şu yollarla hedef alacak şekilde tasarlanmıştır: provizyon profilleri uygulamaların cihazlara yandan yüklenmesini sağlar.

Kullanıcıların sahte cüzdanlar sunan bu web sitelerine nasıl rastladıklarına gelince, saldırı, Baidu ve Sogou gibi Çinli arama motorlarında SEO zehirleme tekniklerinden yararlanıyor, böylece “MetaMask iOS’u indir” gibi terimler için yapılan aramalar, doğrudan indirme sayfalarını üstte gösterecek şekilde ayarlanıyor. arama sonuçları sayfasının

Açıklama, tehdit aktörlerinin, hassas verileri yağmalamak ve sanal fonları aldatıcı bir şekilde transfer etmek amacıyla giderek daha fazla popüler Web3 platformlarına nasıl yöneldiklerini bir kez daha vurguluyor.