ABD siber güvenlik ve istihbarat teşkilatları uyardı En az 2020’den bu yana kamu ve özel sektör kuruluşlarından yararlanmak için ağ güvenlik açıklarından yararlanan Çin merkezli devlet destekli siber aktörler hakkında.

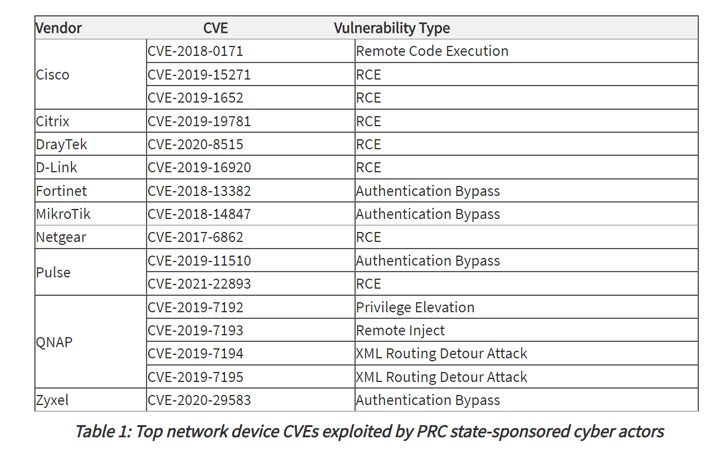

Yaygın izinsiz giriş kampanyaları, kurban ağlarına daha derin erişim sağlamak amacıyla Küçük Ofis/Ev Ofisi (SOHO) yönlendiricileri ve Ağa Bağlı Depolama (NAS) cihazları gibi ağ cihazlarında genel olarak tanımlanmış güvenlik açıklarından yararlanmayı amaçlar.

Buna ek olarak, aktörler, güvenliği ihlal edilmiş bu cihazları, ABD Ulusal Güvenlik Ajansı (NSA), Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA) ve Federal ABD Ulusal Güvenlik Ajansı (NSA) gibi diğer hedeflere girmek için rota komuta ve kontrol (C2) trafiği olarak kullandılar. Soruşturma Bürosu (FBI) söz konusu ortak bir tavsiyede bulundu.

Failler, kamuya yapılan açıklamalara yanıt olarak taktiklerini değiştirmenin yanı sıra, keşif ve güvenlik açığı taraması için açık kaynaklı ve özel araçların bir karışımını kullanmanın yanı sıra faaliyetlerini gizlemek ve karıştırmak için de biliniyor.

Saldırıların kendileri, Çin merkezli IP adreslerinden ajansların atlama noktaları olarak adlandırdığı güvenliği ihlal edilmiş sunuculara erişerek, bunları C2 alanlarını, e-posta hesaplarını barındırmak ve hedef ağlarla iletişim kurmak için kullanarak kolaylaştırılır.

Ajanslar, “Siber aktörler, kurban ağlarıyla etkileşime girerken bu atlama noktalarını bir şaşırtma tekniği olarak kullanıyorlar” diyerek, düşmanın telekomünikasyon kuruluşlarındaki ve ağ hizmeti sağlayıcılarındaki kusurları silahlandırma modelini detaylandırdı.

Yama uygulanmamış, internete açık bir varlık aracılığıyla ağa bir yer edindikten sonra, aktörlerin kullanıcı ve yönetici hesapları için kimlik bilgileri elde ettikleri ve ardından “trafiği ağdan aktöre gizlice yönlendirmek, yakalamak ve sızdırmak için yönlendirici komutları çalıştırdıkları gözlemlendi. kontrollü altyapı.”

Son olarak, saldırganlar, varlıklarını daha fazla gizlemek ve tespit edilmekten kaçınmak için etkinliklerinin kanıtlarını silmek için yerel günlük dosyalarını da değiştirdi veya kaldırdı.

Ajanslar, belirli bir tehdit aktörünü seçmedi, ancak bulguların Çin devlet destekli grupları yansıttığını kaydetti. Tarih nın-nin agresif bir şekilde çarpıcı hassas verileri, gelişmekte olan temel teknolojileri, fikri mülkiyeti ve kişisel olarak tanımlanabilir bilgileri çalmak için kritik altyapı.

Açıklama, siber güvenlik yetkilileri tarafından bir aydan kısa bir süre sonra geldi. meydana çıkarmak Yanlış yapılandırılmış sunucular, zayıf parola denetimleri, yama uygulanmamış yazılımlar ve kimlik avı girişimlerinin engellenememesi de dahil olmak üzere, hedefleri ihlal etmek için en rutin olarak yararlanılan ilk erişim vektörleri.

Ajanslar, “Varlıklar, sistemlerine mevcut yamaları uygulayarak, kullanım ömrü sonu altyapısını değiştirerek ve merkezi bir yama yönetimi programı uygulayarak bu danışma belgesinde listelenen güvenlik açıklarını azaltabilir” dedi.