SideWinder olarak bilinen tehdit aktörü, Pakistan kamu ve özel sektör kuruluşlarına yönelik kimlik avı saldırılarında kullanılan kötü amaçlı yazılım cephaneliğine yeni bir özel araç ekledi.

Singapur merkezli siber güvenlik şirketi Group-IB, “Pakistan’daki devlet kurumlarının ve kuruluşların meşru bildirimlerini ve hizmetlerini taklit eden e-postalardaki veya gönderilerdeki kimlik avı bağlantıları, çetenin birincil saldırı vektörleridir.” söz konusu Çarşamba raporunda.

Hardcore Nationalist, Rattlesnake, Razor Tiger ve T-APT-04 takma adları altında da izlenen SideWinder, en az 2012’den beri Pakistan ve Afganistan, Bangladeş, Nepal, Singapur ve diğer Orta Asya ülkelerine odaklanarak aktif. Sri Lanka.

Geçen ay Kaspersky, bu gruba son iki yılda gerçekleşen 1.000’den fazla siber saldırıyı atfederken, sürekliliğini ve karmaşık şaşırtma tekniklerini öne sürdü.

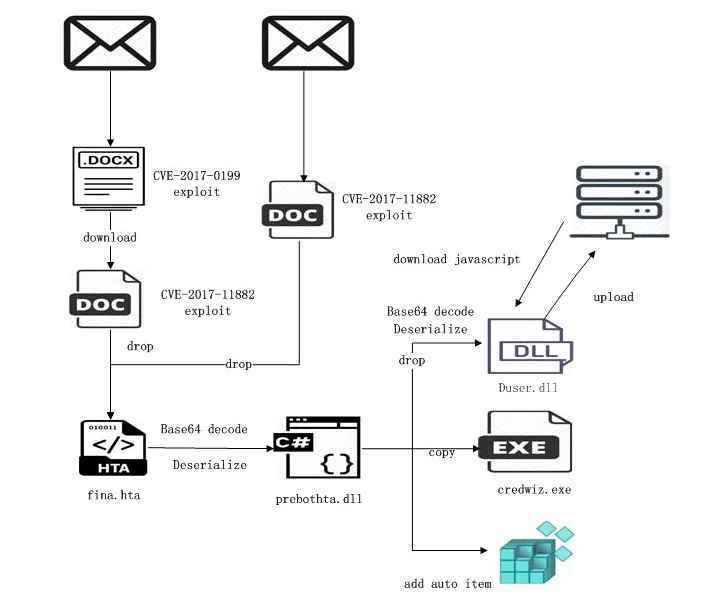

Tehdit aktörünün çalışma şekli, uzak bir sunucudan bir HTML Uygulaması (HTA) yükü indiren RTF veya LNK dosyalarını içeren kötü amaçlı ZIP arşivlerini dağıtmak için hedef odaklı kimlik avı e-postalarının kullanımını içerir.

Bu, Pakistan’daki devlet kurumlarının ve kuruluşlarının meşru bildirimlerini ve hizmetlerini taklit etmek için tasarlanmış sahte bağlantıların yerleştirilmesiyle elde edilir ve grup ayrıca kullanıcı kimlik bilgilerini toplamak için devlet portalları gibi görünen benzer web siteleri kurar.

Group-IB tarafından tanımlanan özel araç, SideWinder.AntiBot.ScriptPakistanlı kullanıcıları kimlik avı bağlantılarına tıklayarak sahte alanlara yönlendiren bir trafik yönlendirme sistemi görevi görür.

Müşterisinin IP adresi Pakistan’ınkinden farklı olan bir kullanıcı bağlantıya tıklarsa, AntiBot betiği meşru bir sunucuda bulunan gerçek bir belgeye yeniden yönlendirilerek, hedeflerinin coğrafi sınırını belirleme girişiminde bulunur.

Araştırmacılar, “Komut dosyası, istemci tarayıcı ortamını kontrol eder ve çeşitli parametrelere dayanarak, kötü amaçlı bir dosya yayınlamaya veya meşru bir kaynağa yönlendirmeye karar verir” dedi.

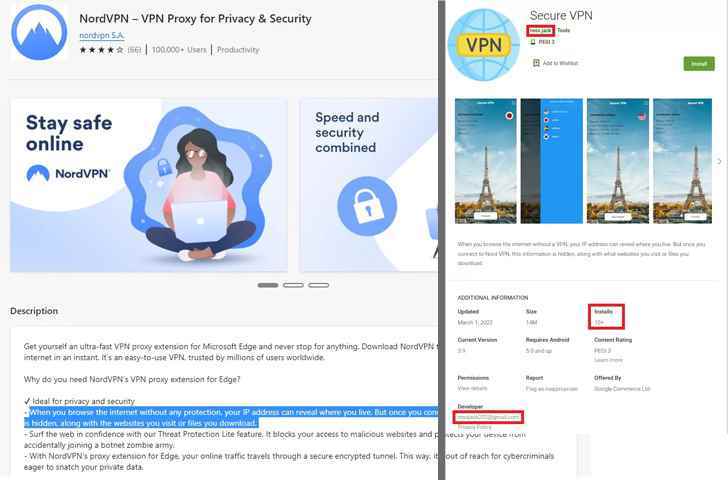

Meşru Güvenli VPN uygulamasının (“com.securevpn.securevpn”) kimliğine bürünmek amacıyla resmi Google Play mağazasından Secure VPN (“com.securedata.vpn”) adlı bir VPN uygulamasını indiren bir kimlik avı bağlantısı özellikle belirtilmelidir.

Sahte VPN uygulamasının tam amacı belirsizliğini koruyor olsa da, SideWinder yardımcı yazılım bahanesiyle hileli uygulamalar yayınlamak için Google Play Store korumalarını ilk kez geçmiyor.

Ocak 2020’de Trend Micro detaylı Android’deki bir güvenlik açığından (CVE-2019-2215) yararlanan fotoğraf ve dosya yöneticisi araçları olarak gizlenen üç kötü amaçlı uygulama, kök ayrıcalıkları elde etmenin yanı sıra hassas bilgileri toplamak için erişilebilirlik hizmeti izinlerini kötüye kullanıyor.