olarak bilinen bir “agresif” gelişmiş kalıcı tehdit (APT) grubudur. yan sarıcı Nisan 2020’den bu yana 1000’den fazla yeni saldırıyla bağlantılı.

Siber güvenlik firması Kaspersky, “Bu tehdit aktörünü diğerleri arasında öne çıkaran temel özelliklerinden bazıları, saldırılarının tam sayısı, yüksek sıklığı ve kalıcılığı ve operasyonlarında kullanılan geniş şifreli ve gizlenmiş kötü amaçlı bileşenler koleksiyonudur.” söz konusu Bu ay Black Hat Asia’da sunulan bir raporda.

yan sarıcıRattlesnake veya T-APT-04 olarak da adlandırılan , en az 2012’den beri aktif olduğu söyleniyor. sicil kaydı Afganistan, Bangladeş, Nepal ve Pakistan gibi Orta Asya ülkelerindeki askeri, savunma, havacılık, bilişim şirketleri ve hukuk firmaları hedefleniyor.

Kaspersky’nin Q1 2022 için APT trendleri raporu yayınlanan geçen ayın sonlarında tehdit aktörünün hedeflerinin coğrafyasını kurban profilinin ötesinde Singapur da dahil olmak üzere diğer ülke ve bölgelere aktif olarak genişlettiğini ortaya çıkardı.

SideWinder’ın kötü amaçlı yazılımları dağıtmak ve hassas bilgileri çalmak için kimlik avı kampanyalarında bir cazibe olarak devam eden Rus-Ukrayna savaşından yararlandığı da gözlemlendi.

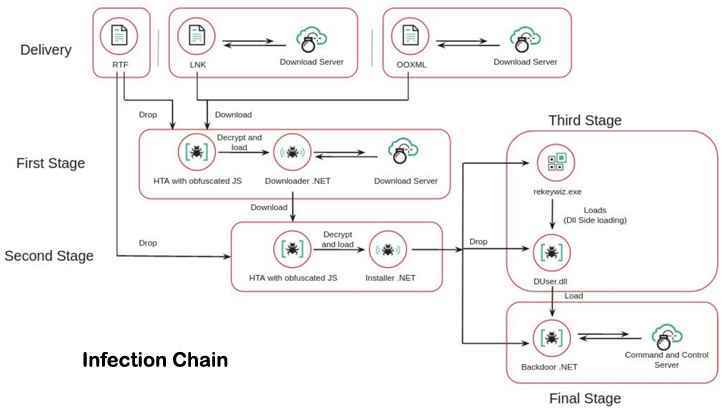

Saldırgan topluluğun bulaşma zincirleri, Microsoft Office’in Denklem Düzenleyicisi bileşeninde (CVE-2017-11882) güvenliği ihlal edilmiş sistemlerde kötü amaçlı yükleri dağıtmak için.

Ayrıca SideWinder’ın araç seti, çeşitli karmaşık gizleme rutinleri, her kötü amaçlı dosya için benzersiz anahtarlarla şifreleme, çok katmanlı kötü amaçlı yazılım ve komut ve kontrol (C2) altyapı dizelerini farklı kötü amaçlı yazılım bileşenlerine ayırma kullanır.

Üç aşamalı bulaşma dizisi, sahte belgelerin bir HTML Uygulaması (HTA) yükünü bırakmasıyla başlar ve ardından .NET tabanlı bir yükleyiciyi dağıtmak üzere tasarlanmış ikinci aşama bir HTA bileşenini yüklemek için .NET tabanlı bir modül yüklenir.

Bu yükleyici, bir sonraki aşamada hem ana bilgisayarda kalıcılık sağlamaktan hem de son arka kapıyı belleğe yüklemekten sorumludur. İmplant, diğerlerinin yanı sıra ilgili dosyaların yanı sıra sistem bilgilerini de toplama yeteneğine sahiptir.

Son iki yılda tehdit aktörü tarafından en az 400 alan ve alt alan kullanıldı. Ek bir gizlilik katmanı eklemek için, C2 etki alanları için kullanılan URL’ler, ilk kısmı .NET yükleyicisine dahil edilen ve ikinci yarısı ikinci aşama HTA modülü içinde şifrelenen iki parçaya bölünür.

Kaspersky’den Noushin Shabab, “Bu tehdit aktörü, çeşitli enfeksiyon vektörleri ve gelişmiş saldırı teknikleri kullanarak nispeten yüksek bir gelişmişlik düzeyine sahip” diyerek, kuruluşların bu tür saldırıları azaltmak için Microsoft Office’in güncel sürümlerini kullanmasını istedi.