Microsoft Pazartesi günü, Office üretkenlik paketinde, etkilenen sistemlerde kod yürütülmesini sağlamak için kullanılabilecek yeni keşfedilen bir sıfırıncı gün güvenlik açığı için kılavuz yayınladı.

Zayıflık, şimdi tanımlayıcıya atandı CVE-2022-30190, CVSS güvenlik açığı puanlama sisteminde önem derecesi için 10 üzerinden 7,8 olarak derecelendirilmiştir. Microsoft Office sürümleri Office 2013, Office 2016, Office 2019 ve Office 2021 ile Professional Plus sürümleri etkilenir.

“Müşterileri korumaya yardımcı olmak için CVE-2022-30190 ve ek kılavuzlar yayınladık. buradaBir Microsoft sözcüsü, The Hacker News’e e-postayla gönderilen bir açıklamada söyledi.

bu follina Geçen haftanın sonlarında ortaya çıkan güvenlik açığı, “ms-msdt:” URI şemasını kullanarak keyfi PowerShell kodunu yürütmek için silahlı bir Word belgesindeki eksiklikten yararlanan gerçek dünya istismarını içeriyordu. Örnek Belarus’tan VirusTotal’a yüklendi.

Ancak kusurdan yararlanmanın ilk işaretleri, kötü amaçlı yazılım veritabanına ikinci bir örneğin yüklendiği 12 Nisan 2022’ye kadar uzanıyor. Bu yapının kötü niyetli bir Word belgesiyle Rusya’daki kullanıcıları hedeflediğine inanılıyor (“приглашение на интервью.doc“) Sputnik Radyosu ile röportaj davetiyesi gibi görünen.

Microsoft, CVE-2022-30190 için bir danışma belgesinde “Word gibi bir çağrı uygulamasından URL protokolü kullanılarak MSDT çağrıldığında bir uzaktan kod yürütme güvenlik açığı oluşur” dedi.

“Bu güvenlik açığından başarıyla yararlanan bir saldırgan, çağıran uygulamanın ayrıcalıklarıyla rasgele kod çalıştırabilir. Saldırgan daha sonra programları yükleyebilir, verileri görüntüleyebilir, değiştirebilir veya silebilir ya da kullanıcı haklarının izin verdiği bağlamda yeni hesaplar oluşturabilir.”

Teknoloji devi, bir üye olan çılgın adama kredi verdi. Gölge Avcısı GrubuRus kullanıcılarını hedef alan vahşi istismarın keşfiyle aynı zamana denk gelen ve şirketin güvenlik açığından zaten haberdar olduğunu belirten 12 Nisan’daki kusuru bildirdiği için.

Nitekim, göre Ekran görüntüleri araştırmacı tarafından Twitter’da paylaşılan Microsoft, 21 Nisan 2022’de “sorunun düzeltildiğini” belirten güvenlik açığı bildirim raporunu kapattı ve aynı zamanda bir destek teknisyeni tarafından sağlanan bir geçiş anahtarı gerektirdiğinden kusuru “güvenlik sorunu değil” olarak reddetti. teşhis aracının başlatılması.

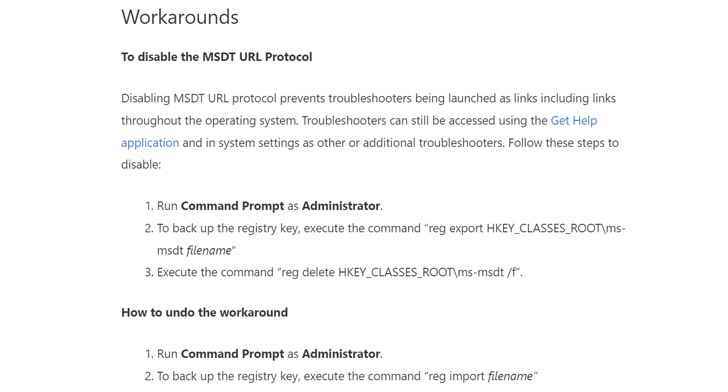

Redmond merkezli şirket, Microsoft Defender for Endpoint için algılama kurallarını yayınlamanın yanı sıra, bir Windows Kayıt Defteri değişikliği yoluyla MSDT URL protokolünü devre dışı bırakmak için rehberliğinde geçici çözümler de sundu.

Microsoft, “Arayan uygulama bir Microsoft Office uygulamasıysa, varsayılan olarak Microsoft Office, İnternet’ten gelen belgeleri Korumalı Görünüm veya Office için Uygulama Koruması’nda açar ve her ikisi de mevcut saldırıyı önler” dedi.

Bu, “ms-msdt:” gibi Microsoft Office protokol şemalarının olası kötüye kullanımları nedeniyle tarayıcının altına girdiği ilk sefer değil. Ocak ayının başlarında, Alman siber güvenlik şirketi SySS ifşa “ms-excel:ofv|u|https://192.168.1.10/poc” gibi özel hazırlanmış URL’ler aracılığıyla dosyaları doğrudan açmanın nasıl mümkün olduğunu[.]xls.”