adlı yeni bir Linux tabanlı botnet düşman robotu web sunucularını, Android cihazlarını ve içerik yönetim sistemlerini (CMS) hedeflemek için cephaneliğine yakın zamanda açıklanan güvenlik açıklarını dahil etmek için yeteneklerini genişletti.

AT&T Alien Labs, “Kötü amaçlı yazılım, yararlanma yeteneklerinin bir parçası olarak bir günlük güvenlik açıklarını hızla benimsiyor.” söz konusu geçen hafta yayınlanan teknik bir yazıda. “VMware Workspace ONE, Adobe ColdFusion, WordPress, PHP Scriptcase ve daha fazlası gibi hizmetler ile IoT ve Android cihazları hedefleniyor.”

İlk tarafından açıklanan Securonix Mart ayında ve sonrasında Fortinet tarafından Enemybot, Seowon Intech, D-Link ve iRZ yönlendiricilerini hedef alan erken saldırılarla Keksec (aka Kek Security, Necro ve FreakOut) olarak izlenen bir tehdit aktörüyle ilişkilendirildi.

gerçekleştirme yeteneğine sahip düşman botu DDoS saldırıları, kökenlerini Mirai, Qbot, Zbot, Gafgyt ve LolFMe gibi diğer birçok botnet’ten alır. En son varyantın analizi, dört farklı bileşenden oluştuğunu ortaya koyuyor –

- Bağımlılıkları indirmek ve farklı işletim sistemi mimarileri için kötü amaçlı yazılımı derlemek için bir Python modülü

- Çekirdek botnet bölümü

- Kötü amaçlı yazılımın dizelerini kodlamak ve kodunu çözmek için tasarlanmış bir şaşırtma segmenti ve

- Saldırı komutlarını almak ve ek yükler getirmek için bir komut ve kontrol işlevi

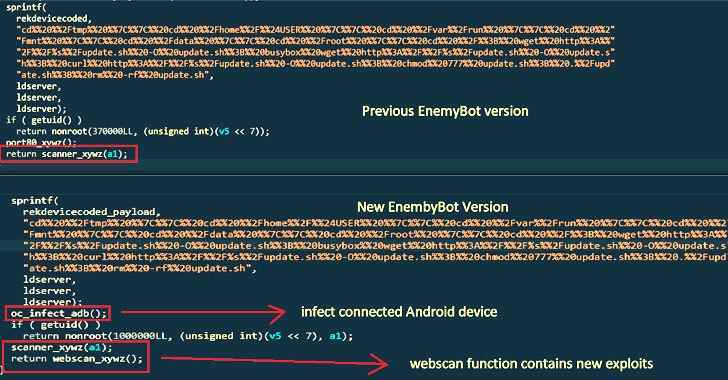

“Bir Android cihazının USB üzerinden bağlanması veya makinede çalışan Android öykünücüsü olması durumunda, EnemyBot onu çalıştırarak bulaştırmaya çalışacaktır. [a] kabuk komutu,” dedi araştırmacılar, yeni bir “adb_infect” işlevine işaret ederek. ADB, Android Hata Ayıklama Köprüsübir Android cihazla iletişim kurmak için kullanılan bir komut satırı yardımcı programı.

Ayrıca, potansiyel güvenlik açıkları için halka açık varlıklarla ilişkili rastgele IP adreslerini aramak ve aynı zamanda kamuya açıklanmalarından sonraki günlerde yeni hataları hesaba katmak üzere tasarlanmış yeni bir tarayıcı işlevi de dahil edilmiştir.

Aralık 2021’de ortaya çıkan Log4Shell güvenlik açıklarının yanı sıra, Razer Sila yönlendiricilerinde (CVE yok), VMware Workspace ONE Access (CVE-2022-22954) ve F5 BIG-IP’de (CVE-2022-1388) yakın zamanda yamalanan kusurlar da buna dahildir. yanı sıra Video Synchro PDF gibi WordPress eklentilerindeki zayıflıklar.

Diğer silahlı güvenlik eksiklikleri aşağıdadır –

- CVE-2022-22947 (CVSS puanı: 10.0) – Spring Cloud Gateway’de bir kod yerleştirme güvenlik açığı

- CVE-2021-4039 (CVSS puanı: 9.8) – Zyxel’in web arayüzünde bir komut ekleme güvenlik açığı

- CVE-2022-25075 (CVSS puanı: 9.8) – TOTOLink A3000RU kablosuz yönlendiricide komut ekleme güvenlik açığı

- CVE-2021-36356 (CVSS puanı: 9.8) – KRAMER VIAware’de uzaktan kod yürütme güvenlik açığı

- CVE-2021-35064 (CVSS puanı: 9.8) – Kramer VIAWare’de bir ayrıcalık yükseltme ve komut yürütme güvenlik açığı

- CVE-2020-7961 (CVSS puanı: 9.8) – Liferay Portal’da uzaktan kod yürütme güvenlik açığı

Dahası, botnet’in kaynak kodu GitHub’da paylaşılarak diğer tehdit aktörleri tarafından geniş çapta kullanılabilir hale getirildi. Projenin README dosyası “Bu programdan kaynaklanan herhangi bir zarardan sorumluluk kabul etmiyorum” okur. “Bu, Apache lisansı altında yayınlanmıştır ve aynı zamanda sanat olarak kabul edilir.”

Araştırmacılar, “Keksec’in Düşman Botu yeni yayılmaya başlıyor gibi görünüyor, ancak yazarların hızlı güncellemeleri nedeniyle bu botnet, IoT cihazları ve web sunucuları için büyük bir tehdit olma potansiyeline sahip” dedi.

“Bu, Keksec grubunun iyi kaynaklara sahip olduğunu ve grubun kötü amaçlı yazılımı, yama uygulanmadan önce güvenlik açıklarından yararlanmak için geliştirdiğini ve böylece yayılma hızını ve ölçeğini artırdığını gösteriyor.”