Yeni bir araştırmaya göre, kötü niyetli aktörler, “hesap ön ele geçirme” adı verilen yeni bir teknikle kullanıcıların çevrimiçi hesaplarına yetkisiz erişim sağlayabilir.

Saldırı, web sitelerinde ve diğer çevrimiçi platformlarda her yerde bulunan hesap oluşturma sürecini hedef alır ve bir düşmanın, şüpheli olmayan bir kurban hedef hizmette bir hesap oluşturmadan önce bir dizi eylem gerçekleştirmesini sağlar.

Çalışma, Microsoft Güvenlik Müdahale Merkezi’nden (MSRC) Andrew Paverd ile işbirliği içinde bağımsız güvenlik araştırmacısı Avinash Sudhodanan tarafından yönetildi.

Bir saldırganın, bir e-posta adresi veya telefon numarası gibi bir kurbanla ilişkili benzersiz bir tanımlayıcıya, hedefin sosyal medya hesaplarını kazıyarak veya üzerinde dolaşan kimlik bilgileri dökümlerinden elde edilebilecek bilgilere zaten sahip olması ön koşuluyla bankaları ele geçirme sayısız veri ihlalinin bir sonucu olarak web.

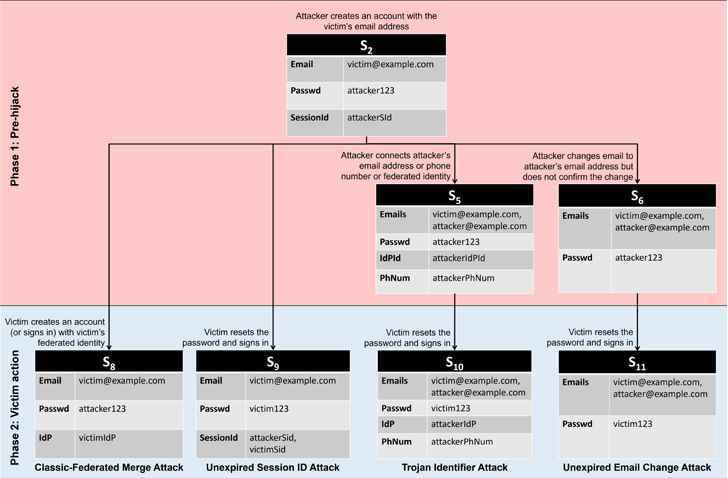

Saldırılar, hesap oluşturma sırasında hem düşman hem de kurban tarafından aynı e-posta adresinin kullanılması da dahil olmak üzere beş farklı şekilde ortaya çıkabilir ve potansiyel olarak iki tarafa hesaba eşzamanlı erişim sağlar.

Ele geçirme öncesi saldırıların bir sonucu, hesap ele geçirme ile aynıdır, çünkü bunlar, düşmanın, bilgisi olmadan kurbanın gizli bilgilerine gizlice erişmesine ve hatta hizmetin niteliğine bağlı olarak bireyin kimliğine bürünmesine izin verebilir.

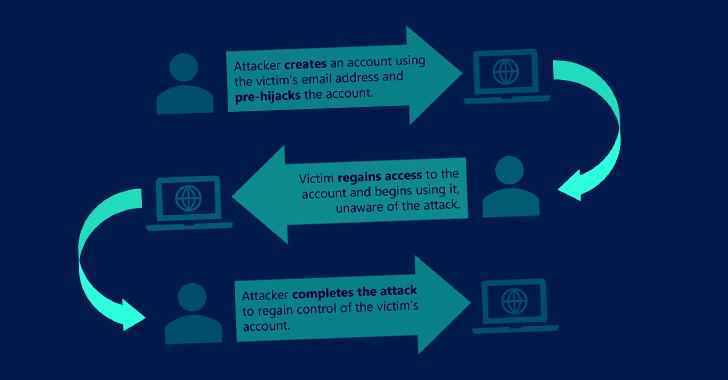

Araştırmacılar, “Saldırgan, kurban bir hesap oluşturmadan önce kurbanın e-posta adresini kullanarak bir hedef hizmette bir hesap oluşturabilirse, saldırgan daha sonra hesabı ele geçirilmiş bir duruma getirmek için çeşitli teknikler kullanabilir.” dedim.

“Kurban erişimi geri kazandıktan ve hesabı kullanmaya başladıktan sonra, saldırgan erişimi yeniden kazanabilir ve hesabı ele geçirebilir.” Ele geçirme öncesi saldırıların beş türü aşağıdadır –

- Klasik Federe Birleştirme Saldırısıklasik kullanılarak oluşturulan iki hesap ve birleşik kimlik aynı e-posta adresine sahip yollar, kurbanın ve saldırganın aynı hesaba erişmesine izin verir.

- Süresi Dolmamış Oturum Tanımlayıcı Saldırısı, saldırganın kurbanın e-posta adresini kullanarak bir hesap oluşturduğu ve uzun süreli etkin bir oturum sürdürdüğü. Kullanıcı aynı e-posta adresini kullanarak hesabı kurtardığında, parola sıfırlama saldırganın oturumunu sonlandırmadığı için saldırgan erişimi sürdürmeye devam eder.

- Truva Tanımlayıcı Saldırısı, saldırganın kurbanın e-posta adresini kullanarak bir hesap oluşturduğu ve ardından kendi kontrolü altındaki ikincil bir e-posta adresi veya telefon numarası gibi bir truva atı tanımlayıcısı eklediği. Bu nedenle, gerçek kullanıcı bir parola sıfırlamanın ardından erişimi kurtardığında, saldırgan hesaba yeniden erişim sağlamak için truva atı tanımlayıcısını kullanabilir.

- Süresi Dolmamış E-posta Değişikliği Saldırısı, saldırganın kurbanın e-posta adresini kullanarak bir hesap oluşturduğu ve e-posta adresini kendi kontrolü altındaki bir adresle değiştirdiği. Hizmet, yeni e-posta adresine bir doğrulama URL’si gönderdiğinde, saldırgan, hesabın kontrolünü ele geçirmek için e-posta değiştirme işlemini tamamlamadan önce kurbanın hesabı kurtarmasını ve kullanmaya başlamasını bekler.

- Doğrulamayan Kimlik Sağlayıcı (IdP) Saldırısı, saldırganın doğrulanmayan bir IdP kullanarak hedef hizmette bir hesap oluşturduğu. Kurban aynı e-posta adresiyle klasik kayıt yöntemini kullanarak bir hesap oluşturursa, saldırganın hesaba erişmesini sağlar.

Alexa’nın en popüler 75 web sitesinin ampirik bir değerlendirmesinde, 35 hizmette 56 ele geçirme öncesi güvenlik açığı tespit edildi. Buna 13 Klasik-Federated Merge, 19 Süresi Dolmamış Oturum Tanımlayıcı, 12 Truva Atı Tanımlayıcı, 11 Süresi Dolmamış E-posta Değişikliği ve birkaç önemli platforma yayılan bir Doğrulamayan IdP saldırısı dahildir –

- Dropbox – Süresi Dolmamış E-posta Değişikliği Saldırısı

- Instagram – Trojan Tanımlayıcı Saldırısı

- LinkedIn – Süresi Dolmamış Oturum ve Truva Atı Tanımlayıcı Saldırıları

- WordPress.com – Süresi Dolmamış Oturum ve Süresi Bitmemiş E-posta Değişikliği Saldırıları ve

- Yakınlaştırma – Klasik Federe Birleştirme ve Doğrulamayan IdP Saldırıları

“Bütün saldırıların temel nedeni […] Araştırmacılar, iddia edilen tanımlayıcının sahipliğini doğrulamak için bir başarısızlıktır” dedi.

“Birçok hizmet bu tür doğrulamayı gerçekleştirse de, bunu genellikle eşzamansız olarak yaparak, kullanıcının tanımlayıcı doğrulanmadan önce hesabın belirli özelliklerini kullanmasına olanak tanır. Bu, kullanılabilirliği iyileştirebilse de (kayıt sırasında kullanıcı sürtünmesini azaltır), bırakır. kullanıcı, ele geçirme öncesi saldırılara karşı savunmasız.”

Hizmetlerde katı tanımlayıcı doğrulaması, ele geçirme öncesi saldırıları azaltmak için çok önemli olsa da, kullanıcıların hesaplarını çok faktörlü kimlik doğrulama (MFA) ile güvence altına almaları önerilir.

Araştırmacılar, “Doğru uygulanmış MFA, kurban bu hesabı kullanmaya başladıktan sonra saldırganın önceden ele geçirilmiş bir hesapta kimlik doğrulamasını önleyecektir.” “Hizmet, Süresi Dolmamış Oturum saldırısını önlemek için MFA’nın etkinleştirilmesinden önce oluşturulan tüm oturumları da geçersiz kılmalıdır.”

Buna ek olarak, çevrimiçi hizmetlere ayrıca, doğrulanmamış hesapları periyodik olarak silmeleri, bir e-posta adresi değişikliğini onaylamak için düşük bir pencereyi zorlamaları ve hesap yönetimine derinlemesine bir savunma yaklaşımı için parola sıfırlamaları sırasında oturumları geçersiz kılmaları önerilir.

Sudhodanan ve Paverd, “Bir hizmet, klasik rota aracılığıyla oluşturulan bir hesabı federe rota aracılığıyla oluşturulan bir hesapla birleştirdiğinde (veya tam tersi), hizmet, kullanıcının şu anda her iki hesabı da kontrol etmesini sağlamalıdır.” Dedi.