Bilinmeyen bir gelişmiş kalıcı tehdit (APT) grubu, Şubat 2022’nin sonlarında Rus-Ukrayna savaşının başlamasından bu yana Rus devlet kurumlarını hedef alan bir dizi hedefli kimlik avı saldırısıyla bağlantılı.

“kampanyalar […] bulaştığı bilgisayarları denetlemek ve üzerlerinde uzaktan komutlar çalıştırmak için kullanılabilecek bir Uzaktan Erişim Truva Atı (RAT) yerleştirmek üzere tasarlanmıştır,” Malwarebytes dedim Salı günü yayınlanan teknik bir raporda.

Siber güvenlik şirketi, Deep Panda olarak bilinen bir tehdit aktörü tarafından kullanılan RAT ve Sakula Rat kötü amaçlı yazılımı arasındaki altyapı çakışmalarına atıfta bulunarak, saldırıları Çinli bir bilgisayar korsanlığı grubuna bağladı.

Saldırı zincirleri, iki ay boyunca farklı yemlerden yararlanırken, kaynak kodunda küçük farklılıklar dışında aynı kötü amaçlı yazılımı kullandı.

Kampanyanın, Rusya’nın Ukrayna’yı askeri işgalinden günler sonra, 26 Şubat civarında, e-postaların etkileşimli bir Ukrayna haritası (“interactive_map_UA.exe”) kisvesi altında RAT’ı dağıtmasıyla başladığı söyleniyor.

Gelişme, tehdit aktörlerinin başarı şanslarını en üst düzeye çıkarmak için en alakalı ve güncel cazibeleri kullanarak saldırılarını dünya olaylarına uyarlama ve ayarlama yeteneklerini bir kez daha gösteriyor.

Mart ayı başlarındaki ikinci bir saldırı dalgası, öncelikle devlet kontrolündeki RT TV’yi hedef aldı ve 2021’in sonlarında manşetlere çıkan Log4Shell güvenlik açığı için sahte bir yazılım düzeltmesinin kullanılmasını içeriyordu.

Yamayı sıkıştırılmış bir TAR dosyası biçiminde eklemenin yanı sıra, e-posta mesajı ayrıca yamayı yükleme talimatlarını içeren bir PDF belgesiyle geldi ve iki faktörlü kimlik doğrulamanın etkinleştirilmesi, Kaspersky antivirüsünün kullanılması ve bundan kaçınma dahil izlenecek en iyi güvenlik uygulamalarını listeledi. şüpheli e-postaları açmaktan veya yanıtlamaktan.

E-postanın gerçekliğini artırmaya yönelik bir başka girişimde, belgede ayrıca VirüsToplam URL’si Log4j yama dosyasının kötü amaçlı olmadığı izlenimini vermek için alakasız bir dosyaya işaret etmek.

Dahası, e-posta, saldırgan tarafından kontrol edilen bir “rostec” etki alanına bağlantılar içerir.[.]”dijital” ile birlikte Facebook ve Instagram’da Rus savunma holdingini ima eden sahte profiller oluşturuldu.

Araştırmacılar, “İlginç bir şekilde, tehdit aktörü Facebook sayfasını bu kampanyada kullanılmadan dokuz ay önce Haziran 2021’de oluşturdu” dedi. “Bu muhtemelen takipçileri çekmek, sayfanın daha meşru görünmesini sağlamak için bir girişimdi ve APT grubunun bu kampanyayı Ukrayna’nın işgalinden çok önce planladığını gösteriyor.”

Ardından gelen saldırının üçüncü yinelemesi, kötü amaçlı yazılımı Rostec’tenmiş gibi yaymak amacıyla başka bir kötü amaçlı yürütülebilir dosyadan (bu sefer “build_rosteh4.exe”) yararlandı.

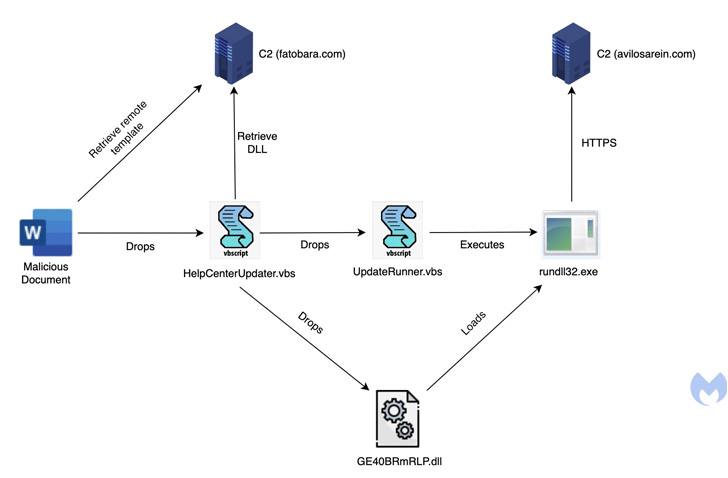

Son olarak, 2022 yılının Nisan ayının ortalarında, saldırganlar, bir Suudi Arabistan petrol ve doğal gaz şirketi olan Saudi Aramco için iş temalı bir kimlik avı tuzağına yöneldiler; silahlaştırılmış Microsoft Word belgesi, RAT’ı dağıtmak için bir enfeksiyon dizisi için tetikleyici görevi görüyor.

DLL yükü, kontrol akışı düzleştirme ve dize gizleme dahil olmak üzere analizi engellemek için çeşitli gelişmiş hileler kullanır ve ayrıca uzak bir sunucudan virüslü ana bilgisayara gönderilen rastgele dosyalara ve komut satırı talimatlarını yürütmesine izin veren özellikleri içerir.

Bulgular, Stone Panda ve Mustang Panda ile bağlantıları olan bir Çinli muhalif kolektifin, Spinner adlı daha önce belgelenmemiş bir arka kapıyla Rusya’da bulunan en az iki araştırma enstitüsünü hedef aldığına dair Check Point’in bulgularını yakından takip ediyor.