Rusya’da bulunan en az iki araştırma enstitüsü ve Beyaz Rusya’da bulunan üçüncü bir olası hedef, bir Çin ulus devleti gelişmiş kalıcı tehdidinin (APT) casusluk saldırısının alıcı tarafında bulunuyor.

Saldırılar, kod adı “bükülmüş pandaRusya’nın Ukrayna’yı askeri olarak işgal etmesinin arka planında yer alıyor ve çok çeşitli tehdit aktörlerini, kötü amaçlı yazılımları dağıtmak ve fırsatçı saldırılar düzenlemek için devam eden çatışmaya yönelik kampanyalarını hızla uyarlamaya teşvik ediyor.

Potansiyel kurbanları kötü niyetli bağlantılara tıklamaları veya silahlaştırılmış belgeleri açmaları için kandırmak için düzenlenen, topikal savaş ve yaptırım temalı yemlerle sosyal mühendislik şemaları şeklinde hayata geçirildiler.

İsrail siber güvenlik firması Check Point, ifşa En son istihbarat toplama operasyonunun ayrıntıları, onu Stone Panda (aka APT 10, Cicada veya Potassium) ve Mustang Panda (diğer adıyla Bronze President, HoneyMyte veya RedDelta) ile bağlantılı bir Çinli tehdit aktörü olarak nitelendirdi.

Bunu “en az Haziran 2021’den beri faaliyette olan Rus bağlantılı kuruluşlara karşı uzun süredir devam eden bir casusluk operasyonu”nun devamı olarak nitelendiren eylemin en son izlerinin Nisan 2022 gibi yakın bir tarihte gözlemlendiği söyleniyor.

Hedefler arasında Rus devlete ait savunma holdingi Rostec Corporation’a ait iki savunma araştırma kurumu ve Belarus’un Minsk şehrinde bulunan bilinmeyen bir kuruluş yer aldı.

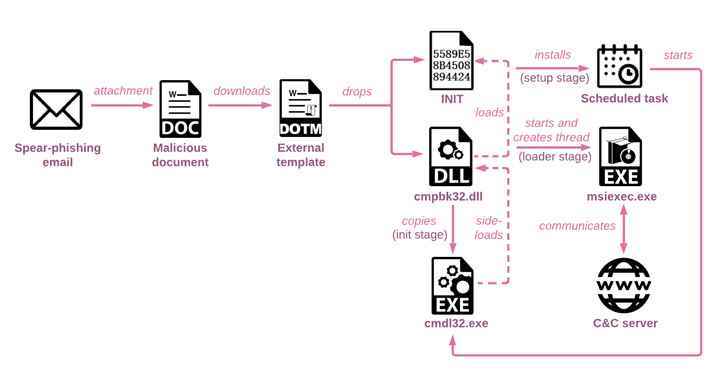

Kimlik avı saldırıları, Rusya Sağlık Bakanlığı gibi görünen bir bağlantı içeren e-postalarla başladı, ancak gerçekte saldırgan tarafından kontrol edilen bir etki alanı ve enfeksiyonu tetiklemek ve bir yükleyiciyi bırakmak için tasarlanmış bir tuzak Microsoft Word belgesidir.

32-bit DLL (“cmpbk32.dll”), zamanlanmış bir görev aracılığıyla kalıcılık oluşturmanın yanı sıra, bellekte son yükü çalıştırmak için daha sonra paketinden çıkarılan ikinci aşamalı çok katmanlı bir yükleyicinin yürütülmesinden de sorumludur.

Spinner adlı daha önce belgelenmemiş bir arka kapı olan enjekte edilen yük, aşağıdakiler gibi karmaşık tekniklerden yararlanır: kontrol akışı düzleştirme daha önce her ikisi tarafından da kullanılmaya başlanmış olarak tanımlanan program akışını gizlemek için taş panda ve Mustang Panda saldırılarında.

Check Point, “Bu araçlar en az Mart 2021’den beri geliştirilmekte ve çok katmanlı bellek içi yükleyiciler ve derleyici düzeyinde gizlemeler gibi gelişmiş kaçınma ve analiz önleme tekniklerini kullanmaktadır.” Dedi.

Karmaşık kod yapısına rağmen Spinner, yalnızca güvenliği ihlal edilmiş ana bilgisayarları numaralandırmak ve uzak bir sunucudan alınan ek yükleri çalıştırmak için donatılmış bir barebone implanttır.

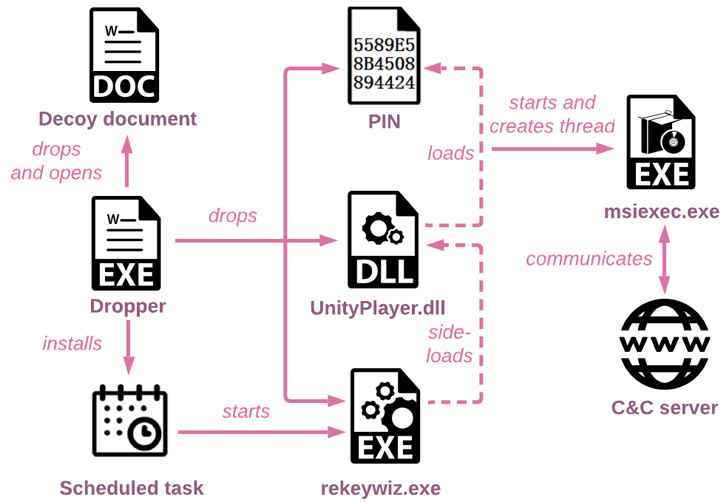

Check Point, araştırmasının, benzer şekilde dağıtılan arka kapının daha önceki bir varyantını da ortaya çıkardığını ve kampanyanın yürütülebilir dosyaların derleme zaman damgalarına dayalı olarak Haziran 2021’den beri aktif olduğunu gösterdiğini kaydetti.

Ancak ilginç bir değişiklikle, eski sürüm tersine mühendislik yöntemlerini içermese de, dosyaları listeleme ve değiştirme, değerli verileri sızdırma ve çalıştırma yeteneği de dahil olmak üzere Spinner’da eksik olan ekstra özellikleri spor yaparak telafi ediyor. sistem komutları ve keyfi indirilen yükler.

Araştırmacılar, “Bir yıldan kısa bir sürede, aktörler enfeksiyon zincirini önemli ölçüde iyileştirdi ve daha karmaşık hale getirdi” dedi. “Eski kampanyadaki tüm işlevler korundu, ancak birden çok bileşen arasında bölünerek her aşamanın analiz edilmesini veya tespit edilmesini zorlaştırdı.”

“Bu süre boyunca araç ve tekniklerin evrimi, kampanyanın arkasındaki aktörlerin amaçlarına gizlice ulaşmakta ısrarcı olduklarını gösteriyor.”