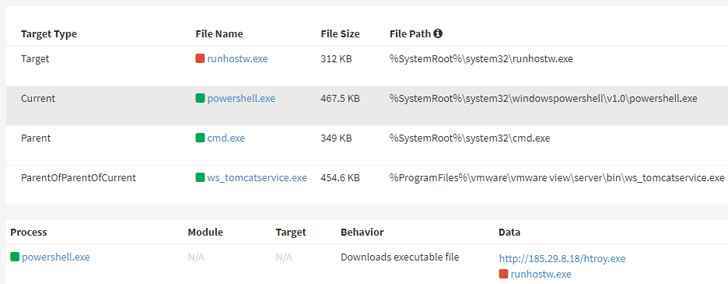

Kuzey Kore destekli Lazarus Group’un, VMware Horizon sunucularındaki Log4Shell güvenlik açığından yararlanarak aşağıdakileri dağıttığı gözlemlendi. NukeSped (aka Manuscrypt) güneydeki muadili bulunan hedeflere karşı implant.

AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) “Saldırgan, güvenlik düzeltme ekiyle uygulanmayan VMware Horizon ürünlerinde Log4j güvenlik açığını kullandı” dedim yeni bir raporda.

İzinsiz girişlerin ilk olarak Nisan ayında keşfedildiği söyleniyor, ancak Çin ve İran ile uyumlu olanlar da dahil olmak üzere çok sayıda tehdit aktörü, son birkaç ay içinde hedeflerini ilerletmek için aynı yaklaşımı kullandı.

NukeSped, saldırgan tarafından kontrol edilen uzak bir etki alanından alınan komutlara dayalı olarak çeşitli kötü amaçlı etkinlikler gerçekleştirebilen bir arka kapıdır. Geçen yıl Kaspersky, ThreatNeedle adlı bir NukeSped varyantı kullanarak savunma şirketlerinden kritik verileri çalmayı amaçlayan bir hedef odaklı kimlik avı kampanyasını açıkladı.

Arka kapının temel işlevlerinden bazıları, tuş vuruşlarını yakalamak ve ekran görüntüsü almaktan cihazın web kamerasına erişmeye ve bilgi hırsızları gibi ek yükleri düşürmeye kadar uzanır.

Konsol tabanlı bir yardımcı program olan hırsız kötü amaçlı yazılımı, Google Chrome, Mozilla Firefox, Internet Explorer, Opera ve Naver Whale gibi web tarayıcılarında kayıtlı hesapları ve şifreleri, ayrıca e-posta hesapları ve yakın zamanda açılan Microsoft Office ve Hancom hakkındaki bilgileri sızdırmak için tasarlanmıştır. Dosyalar.

Araştırmacılar, “Saldırgan, komut satırı komutları göndermek için arka kapı kötü amaçlı yazılım NukeSped’i kullanarak ek bilgiler topladı” dedi. “Toplanan bilgiler daha sonra yanal hareket saldırılarında kullanılabilir.”