Sihirbaz Örümcek olarak bilinen bir siber suçlu grubunun iç işleyişi ortaya çıkarılarak, organizasyon yapısı ve motivasyonlarına ışık tutuldu.

İsviçreli siber güvenlik şirketi PRODAFT, “Sihirbaz Örümcek’in çabalarının çoğu, bazı saldırganlar tarafından yüksek değerli hedefleri ihlal etmek için kullanılan özel bir kırma aracıyla Avrupa ve ABD işletmelerini hacklemeye gidiyor.” dedim The Hacker News ile paylaşılan yeni bir raporda. “Aldıkları paranın bir kısmı yeni araçlar ve yetenekler geliştirmek için projeye geri yatırılıyor.”

Gold Blackburn olarak da bilinen Wizard Spider’ın Rusya dışında faaliyet gösterdiğine inanılıyor ve bu yılın başlarında BazarBackdoor gibi geliştirilmiş kötü amaçlı yazılımlar lehine resmi olarak durdurulan modüler bir kötü amaçlı yazılım olan TrickBot botnet’e bağlı finansal motivasyonlu bir tehdit aktörüne atıfta bulunuyor. .

Hepsi bu değil. TrickBot operatörleri ayrıca, bağlı kuruluşlarına bir hizmet olarak fidye yazılımı paketleri sunmakla ün salmış bir başka Rusya bağlantılı siber suç grubu olan Conti ile de kapsamlı bir işbirliği içindedir.

Conti (önceden Ryuk) fidye yazılımının dağıtımından sorumlu grup olarak adlandırılan Gold Ulrick (aka Grim Spider), fidye yazılımını hedeflenen ağlara dağıtmak için tarihsel olarak TrickBot tarafından sağlanan ilk erişimden yararlandı.

Siber güvenlik firması Secureworks, “Gold Ulrick, TrickBot, BazarLoader ve Beur Loader gibi kötü amaçlı yazılımların dağıtımından sorumlu tehdit grubu Gold Blackburn ile aynı operatörlerin bazılarından veya tamamından oluşuyor” notlar siber suçlu sendikasının bir profilinde.

Grubun “operasyonlarının çeşitli yönlerinden para kazanma yeteneğine” sahip olduğunu belirten PRODAFT, düşmanın çetenin “olağanüstü karlılığı” sayesinde mümkün olduğunu söylediği suç girişimini genişletme kabiliyetini vurguladı.

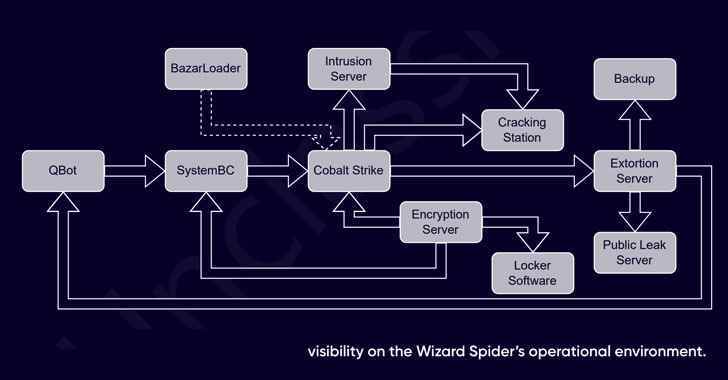

Grubun dahil olduğu tipik saldırı zincirleri, Qakbot (aka QBot) ve SystemBC gibi kötü amaçlı yazılımları dağıtan ve bunları, dolap yazılımını çalıştırmadan önce yanal hareket için Kobalt Strike dahil olmak üzere ek araçlar bırakmak için fırlatma rampaları olarak kullanan spam kampanyalarıyla başlar.

Sihirbaz Örümcek, kimlik bilgisi hırsızlığı ve keşif için çok sayıda yardımcı programdan yararlanmanın yanı sıra, kurban ağlarına ilk adımını atmak için Log4Shell gibi bilinen güvenlik açıklarından yararlanan bir istismar araç takımı kullandığı bilinmektedir.

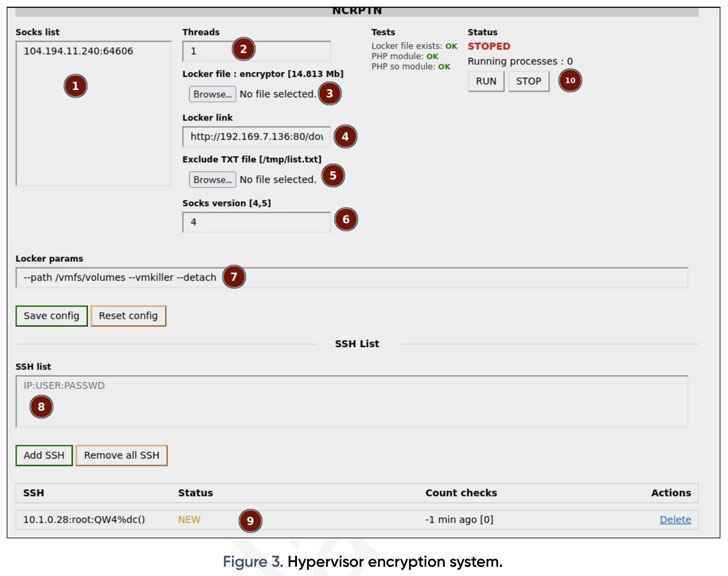

Ayrıca, diğerlerinin yanı sıra etki alanı kimlik bilgileri, Kerberos biletleri ve KeePass dosyalarıyla ilişkili kırılmış karmaları barındıran bir kırma istasyonu da kullanıma sunulur.

Dahası, grup, ek bir baskı oluşturmak ve bir fidye yazılımı saldırısından sonra onları ödemeye zorlamak amacıyla, işe alınan telefon operatörlerinin yanıt vermeyen kurbanları soğuk arama yaptığı özel bir VoIP kurulumuna yatırım yaptı.

Bu, grubun böyle bir taktiğe ilk başvuruşu değil. Geçen yıl Microsoft, şüphelenmeyen kurbanları sistemlerine fidye yazılımı yüklemeye ikna etmek için sahte çağrı merkezleri kullanan BazaCall adlı bir BazarLoader kampanyasını detaylandırdı.

Araştırmacılar, “Grubun emrinde çok sayıda güvenliği ihlal edilmiş cihaz var ve güvenliği ve yüksek operasyonel tempoyu sürdürmek için yüksek oranda dağıtılmış profesyonel bir iş akışı kullanıyor” dedi.

“Yüz milyonlarca milyonlarca cihazdaki muazzam miktarda spam’den ve ayrıca yoğun veri ihlallerinden ve yüksek değerli hedeflere yönelik fidye yazılımı saldırılarından sorumludur.”