iOS Find My işlevinin türünün ilk örneği bir güvenlik analizi, bir iPhone “kapalı”yken çalıştırılan bir Bluetooth çipine bellenimi kurcalamayı ve kötü amaçlı yazılım yüklemeyi mümkün kılan yeni bir saldırı yüzeyi belirledi.

Mekanizma, Bluetooth, Yakın alan iletişimi (NFC) ve ultra geniş bant (UWB) bir “güç rezervi” Düşük Güç Moduna (LPM) girerken iOS kapalıyken çalışmaya devam edin.

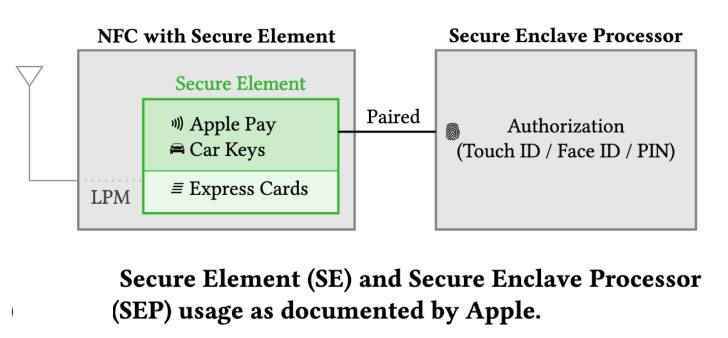

Bu, Find My gibi özellikleri etkinleştirmek ve kolaylaştırmak için yapılırken Ekspres Kart işlemleriüç kablosuz çipin tümü güvenli öğeye doğrudan erişime sahiptir, Güvenli Mobil Ağ Laboratuvarı’ndan akademisyenler (SEEMOO) Darmstadt Teknik Üniversitesi’nde dedim bir kağıtta.

Araştırmacılar, “Bluetooth ve UWB yongaları, NFC yongasındaki Secure Element’e (SE) bağlı ve LPM’de bulunması gereken sırları depoluyor” dedi.

“LPM desteği donanımda uygulandığından, yazılım bileşenleri değiştirilerek kaldırılamaz. Sonuç olarak, modern iPhone’larda kablosuz çiplerin kapatıldıktan sonra kapatılacağına artık güvenilemez. Bu yeni bir tehdit modeli oluşturuyor.”

Bulgular şu şekilde ayarlandı: sunulan Bu hafta Kablosuz ve Mobil Ağlarda Güvenlik ve Gizlilik (WiSec 2022) konulu ACM Konferansı’nda.

Geçen yıl iOS 15 ile tanıtılan LPM özellikleri, pil gücü bittiğinde veya kapatıldığında bile Find My ağ kullanılarak kaybolan cihazların izlenmesini mümkün kılıyor. Ultra geniş bant desteğine sahip mevcut cihazlar Dahil etmek iPhone 11, iPhone 12 ve iPhone 13.

iPhone’lar kapatılırken görüntülenen bir mesaj böyle okur: “iPhone, kapatıldıktan sonra da bulunabilir durumda kalır. Find My, bu iPhone kaybolduğunda veya çalındığında, güç rezervi modundayken veya kapalıyken bile bulmanıza yardımcı olur.”

Mevcut LPM uygulamasını “opak” olarak adlandıran araştırmacılar, yalnızca güç kapalıyken Find My reklamlarını başlatırken, yukarıda belirtilen mesajla etkili bir şekilde çelişen hataları gözlemlemekle kalmadılar, aynı zamanda Bluetooth belleniminin imzalanmadığını veya şifrelenmediğini de buldular.

Ayrıcalıklı erişime sahip bir düşman, bu boşluktan yararlanarak, iPhone Bluetooth çipi kapalıyken bile yürütülebilen kötü amaçlı yazılımlar oluşturabilir.

Ancak, böyle bir ürün yazılımı güvenliğinin ihlal edilmesi için, saldırganın işletim sistemi aracılığıyla ürün yazılımıyla iletişim kurabilmesi, ürün yazılımı görüntüsünü değiştirebilmesi veya aşağıdaki gibi kusurlardan yararlanarak kablosuz olarak LPM özellikli bir çip üzerinde kod yürütmesi elde edebilmesi gerekir. BrakDiş.

Başka bir deyişle, fikir, kötü niyetli aktörü bir kurbanın Bluetooth’umu Bul yayınları konusunda uyarabilecek olanlar gibi kötü amaçlı yazılımları gömmek için LPM uygulama dizisini değiştirmek ve tehdit aktörünün hedefte uzak sekmeleri tutmasını sağlamaktır.

SEEMOO araştırmacıları, “Mevcut işlevselliği değiştirmek yerine, tamamen yeni özellikler de ekleyebileceklerini” belirterek, Apple’a tüm sorunları sorumlu bir şekilde açıkladıklarını, ancak teknoloji devinin “geri bildirim almadığını” eklediler.

LPM ile ilgili özellikler, amaçlanan kullanım durumlarını gerçekleştirmek için daha gizli bir yaklaşım benimsediğinden, SEEMOO, Apple’ı, donanım yazılımı düzeyindeki saldırılardan kaynaklanabilecek gözetim endişelerini hafifletmek için pilin bağlantısını kesmek için donanım tabanlı bir anahtar eklemeye çağırdı.

Araştırmacılar, “LPM desteği iPhone’un donanımına dayandığından, sistem güncellemeleriyle kaldırılamaz” dedi. “Böylece, genel iOS güvenlik modeli üzerinde uzun süreli bir etkisi var.”

“LPM özelliklerinin tasarımı, amaçlanan uygulamaların dışındaki tehditler göz önünde bulundurulmadan, çoğunlukla işlevsellik tarafından yönlendiriliyor gibi görünüyor. Güç kapatıldıktan sonra Find My, tasarım gereği iPhone’ları kapatma cihazlarına dönüştürüyor ve Bluetooth bellenimi içindeki uygulama, manipülasyona karşı güvenli değil.”