Ürdün dışişleri bakanlığını hedef alan bir mızrak avı kampanyasının Saitama adlı yeni bir gizli arka kapıyı düşürdüğü gözlemlendi.

Malwarebytes ve Fortinet FortiGuard Labs’den araştırmacılar atfedilen İranlı bir siber casusluk tehdidi aktörüne yönelik kampanya, grup tarafından sahnelenen geçmiş kampanyalara benzerliklere atıfta bulunarak APT34 takma adıyla izlendi.

Fortinet araştırmacısı Fred Gutierrez, “Bu saldırıların çoğu gibi, e-posta da kötü amaçlı bir ek içeriyor” dedi. dedim. “Ancak, ekli tehdit bahçe tipi bir kötü amaçlı yazılım değildi. Bunun yerine, genellikle gelişmiş kalıcı tehditlerle (APT’ler) ilişkilendirilen yeteneklere ve tekniklere sahipti.”

OilRig, Helix Kitten ve Cobalt Gypsy olarak da bilinen APT34’ün en az 2014’ten beri aktif olduğu biliniyor ve Orta Doğu ve Kuzey Afrika’da (MENA) telekom, hükümet, savunma, petrol ve finans sektörlerinde çarpıcı bir geçmişe sahip. ) hedeflenen kimlik avı saldırıları yoluyla.

Bu Şubat ayının başlarında ESET, grubu İsrail, Tunus ve Birleşik Arap Emirlikleri’ndeki diplomatik kuruluşlara, teknoloji şirketlerine ve tıbbi kuruluşlara yönelik uzun süredir devam eden bir istihbarat toplama operasyonuna bağladı.

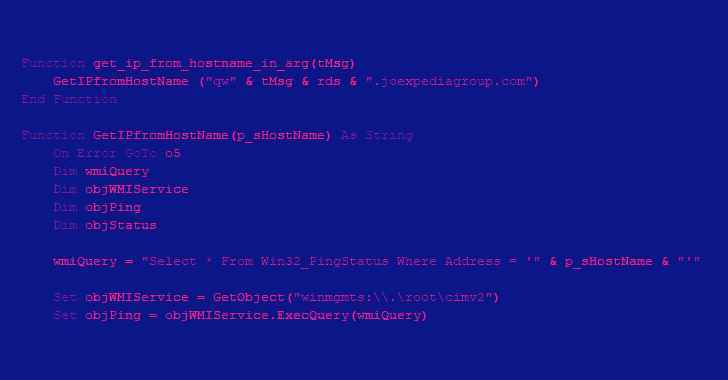

Yeni gözlemlenen kimlik avı mesajı, potansiyel bir kurbanın makroları etkinleştirmesini isteyen ve kötü amaçlı yazılım yükünü (“update.exe”) düşüren kötü amaçlı bir Visual Basic Uygulaması (VBA) makrosunun yürütülmesine yol açan, silahlı bir Microsoft Excel belgesi içeriyor.

Ayrıca makro, her dört saatte bir tekrarlanan zamanlanmış bir görev ekleyerek implant için kalıcılık sağlamaya özen gösterir.

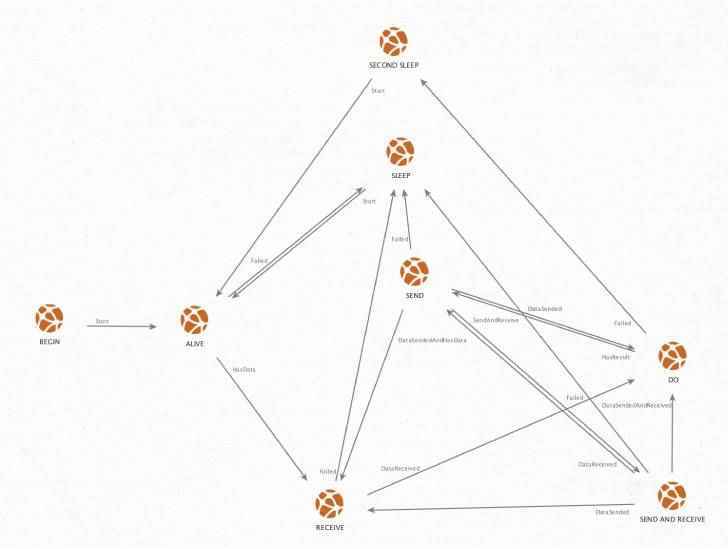

.NET tabanlı bir ikili dosya olan Saitama, trafiğini gizleme çabasının bir parçası olarak komuta ve kontrol (C2) iletişimleri için DNS protokolünden yararlanır.sonlu durum makinesi” C2 sunucusundan alınan komutları yürütme yaklaşımı.

Gutierrez, “Sonuçta bu, temel olarak bu kötü amaçlı yazılımın bir DNS yanıtı içinde görevler aldığı anlamına gelir” dedi. DNS tüneli, diğer programların veya protokollerin verilerini DNS sorgularında ve yanıtlarında kodlamayı mümkün kılar.

Son aşamada, komut yürütmenin sonuçları daha sonra, bir DNS isteğinde yerleşik olarak sızdırılan verilerle C2 sunucusuna geri gönderilir.

Gutierrez, “Bu kötü amaçlı yazılımı geliştirmek için harcanan emek miktarıyla, diğer gizli bilgi hırsızları gibi bir kez çalıştırılıp sonra kendini silecek türde görünmüyor” dedi.

“Belki de herhangi bir davranışsal algılamayı tetiklemekten kaçınmak için, bu kötü amaçlı yazılım ayrıca herhangi bir kalıcılık yöntemi oluşturmaz. Bunun yerine, zamanlanmış bir görev yoluyla kalıcılık oluşturmak için Excel makrosuna güvenir.”